Um novo malware perigoso para Android chamado Albiriox foi descoberto por pesquisadores de segurança, representando uma séria ameaça para usuários de serviços bancários móveis e criptomoedas em todo o mundo.

O malware opera como um Malware-as-a-Service (MaaS), permitindo que os cibercriminosos aluguem o acesso a esta poderosa ferramenta de hacking por taxas mensais que variam de US$ 650 a US$ 720.

A equipe Cleafy Threat Intelligence primeiro identificado Albiriox em setembro de 2025 durante uma fase limitada de testes beta.

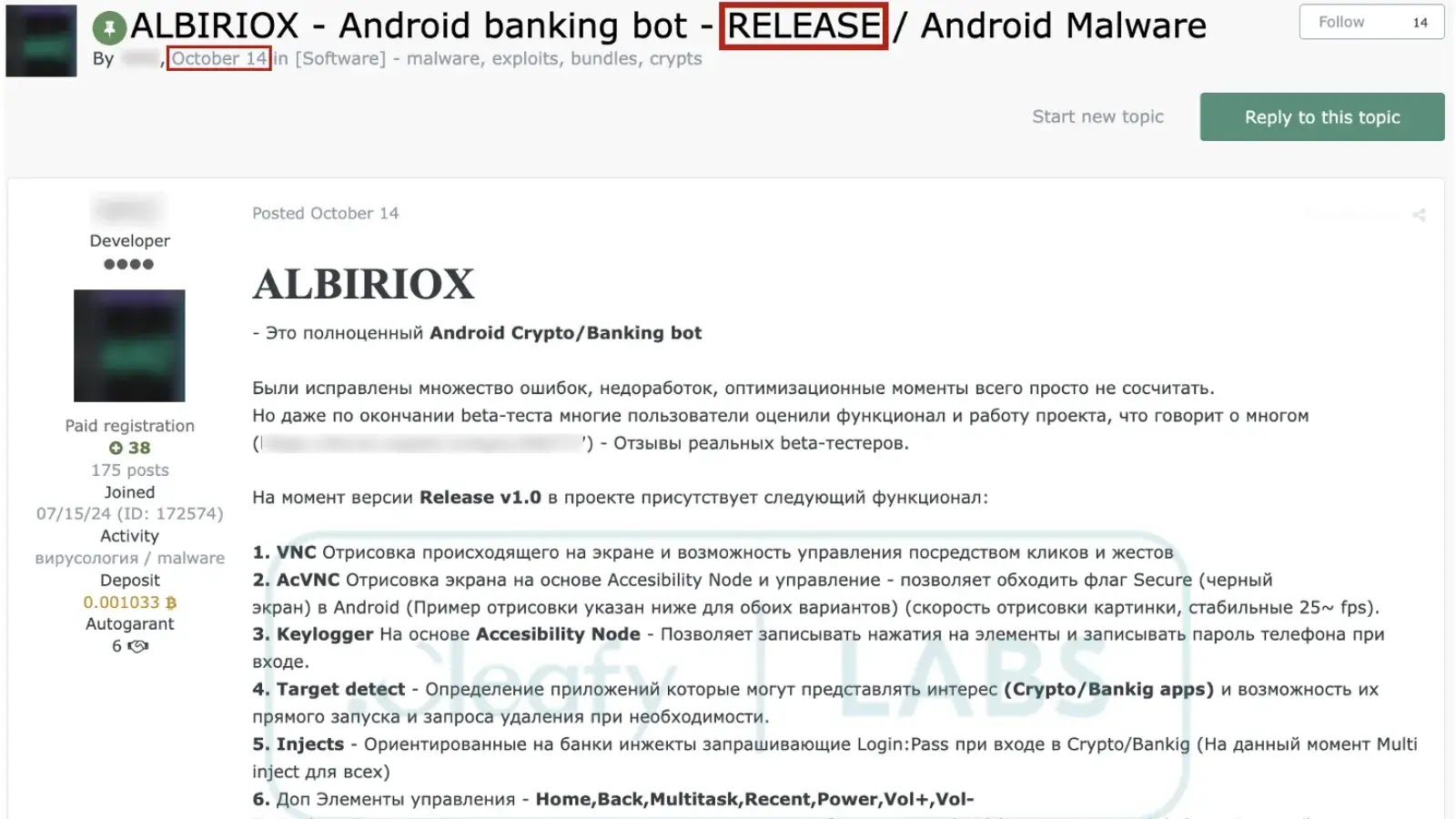

O malware foi inicialmente oferecido a membros de alta reputação de fóruns clandestinos de crimes cibernéticos antes de se tornar disponível publicamente em outubro de 2025.

As evidências da atividade do fórum, dos padrões linguísticos e da análise de infraestrutura sugerem que os agentes de ameaças de língua russa estão por trás desta operação.

O malware evoluiu rapidamente de um projeto beta privado para uma oferta comercial completa. Materiais promocionais e vídeos foram compartilhados no Telegrama canais para atrair potenciais compradores.

Este rápido desenvolvimento mostra que os autores de malware estão melhorando ativamente seus produtos para atrair mais clientes criminosos.

Como funciona o Albiriox

Albiriox usa um método inteligente de ataque em dois estágios para infectar dispositivos. Primeiro, as vítimas recebem mensagens SMS contendo links para sites falsos.

Esses sites representam serviços legítimos, como a Google Play Store ou aplicativos de varejo populares.

Quando os usuários baixam o que pensam ser um aplicativo real, eles na verdade instalam um programa “dropper” que entrega secretamente o malware principal.

Uma vez instalado, o Albiriox solicita a permissão “Instalar aplicativos desconhecidos”, mostrando uma tela falsa de atualização do sistema.

Depois de obter essa permissão, o malware instala sua carga primária e assume o controle do dispositivo.

Albiriox combina dois métodos de ataque poderosos. A primeira é uma ferramenta de acesso remoto baseada em VNC que permite que invasores observem e controlem dispositivos infectados em tempo real.

Os criminosos podem ver tudo na tela, tocar em botões, digitar texto e navegar pelos aplicativos como se estivessem segurando o telefone.

O segundo método usa ataques de sobreposição, nos quais telas de login falsas aparecem em aplicativos bancários legítimos para roubar nomes de usuário, senhas e outras informações confidenciais.

O malware também pode exibir uma tela preta para ocultar atividades criminosas enquanto os invasores realizam transações não autorizadas em segundo plano.

O malware tem como alvo mais de 400 aplicações financeiras, incluindo grandes bancos, bolsas de criptomoedas, carteiras digitais e processadores de pagamento em vários países.

Esta ampla segmentação mostra que a Albiriox foi projetada para campanhas globais de fraude.

Albiriox utiliza técnicas avançadas para evitar a detecção por software de segurança. O malware inclui um construtor personalizado que se integra a um serviço de criptografia chamado Golden Crypt, ajudando-o a contornar programas antivírus.

Ele também usa um método especial de streaming por meio dos Serviços de Acessibilidade do Android para capturar o conteúdo da tela mesmo quando os aplicativos bancários têm proteções de segurança ativadas.

Ataques iniciais observados

Os pesquisadores já detectaram campanhas reais usando Albiriox. Uma das primeiras campanhas teve como alvo vítimas austríacas usando iscas em língua alemã e páginas falsas de aplicativos de varejo da Penny Market.

Os invasores usaram links encurtados em mensagens SMS para direcionar as vítimas ao convencimento phishing sites.

Os usuários só devem baixar aplicativos de lojas oficiais e desconfiar de links recebidos via SMS ou aplicativos de mensagens.

Manter os dispositivos atualizados, usar software de segurança móvel e ativar a autenticação de dois fatores em aplicativos bancários pode ajudar a reduzir o risco de infecção.

Especialistas em segurança alertam que o Albiriox representa a última geração de malware bancário sofisticado para Android.

Seu modelo de negócios MaaS e seu desenvolvimento contínuo sugerem que ele poderá se tornar mais difundido e perigoso nos próximos meses.

Siga-nos emGoogle Notícias,LinkedIneXpara obter atualizações instantâneas e definir GBH como fonte preferencial emGoogle.