RondoDox expande botnet explorando bug do XWiki RCE que não foi corrigido desde fevereiro de 2025

A RondoDox explora a falha XWiki não corrigida CVE-2025-24893 para obter RCE e infectar mais servidores, apesar das correções lançadas em fevereiro de 2025.

A RondoDox está mirando em servidores XWiki não atualizados via falha crítica de RCE CVE-2025-24893 (pontuação CVSS de 9,8), trazendo mais dispositivos para sua botnet apesar dos patches lançados em fevereiro de 2025.

A Plataforma XWiki é uma framework wiki genérica que fornece serviços de execução para aplicações construídas sobre ela. A vulnerabilidade CVE-2025-24893 reside em suaSolrSearchcaracterística. Essa falha permite que usuários não autenticados, essencialmente qualquer convidado, executem código arbitrário no servidor, representando um risco severo à confidencialidade, integridade e disponibilidade de toda a instalação do XWiki. A vulnerabilidade funciona injetando código Groovy no mecanismo de geração de feed RSS por meio de uma solicitação especialmente elaborada para oSolrSearchExtremidade.

Esse problema foi corrigido nas versões 15.10.11, 16.4.1 e 16.5.0RC1 do XWiki, e os usuários são fortemente aconselhados a atualizar imediatamente.

No final de outubro, a Agência de Segurança de Cibersegurança e Infraestrutura dos EUA (CISA)Adicionadoa falha da Plataforma XWiki em suaCatálogo de Vulnerabilidades Exploradas Conhecidas (KEV).

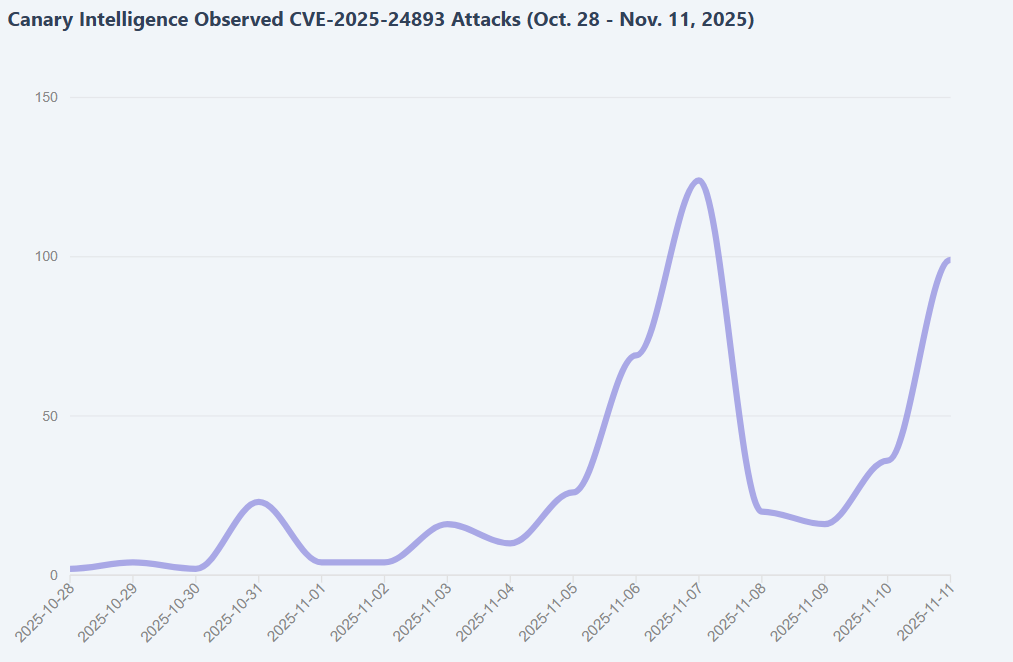

“Desde nossa publicação inicial, a exploração se expandiu rapidamente. Múltiplos atacantes independentes estão agora ativamente mirando o CVE-2025-24893.” lê o relatório publicado pela VulnCheck. “Vimos um aumento acentuado nos ataques quando o botnet RondoDox adicionou essa vulnerabilidade ao seu repertório. O primeiro exploit do RondoDox foi observado em 3 de novembro de 2025, e a atividade tem crescido de forma constante desde então.”

Os ataques que exploraram CVE-2025-24893 aumentaram após a botnet RondoDox começar a mirar na falha em 3 de novembro de 2025. A atividade é facilmente vinculada ao RondoDox por meio de seu User-Agent e nomes de payloads, com servidores como 74.194.191[.]52 entregando scripts maliciosos. Outros atores participaram: em 7 de novembro, IP 172.245.241[.]123 foram transferidos por uma carga útil ofuscada que levou a um minerador de moedas, e mais mineradores foram destacados por meio de cargas úteis do segundo estágio.

“A carga útil ofuscada baixa uma carga secundária que, por sua vez, busca e executa um minerador de moedas.” continua o relatório. “Não falta atividade de mineradores de moedas. Em 7 de novembro de 2025,156.146.56[.]131obteve uma carga útil secundária de47.236.194[.]231:81(o host agora está offline). A carga útil secundária foi executada em um exploit de segunda passagem, conforme discutido emXWiki CVE-2025-24893 Explorado na Natureza.”

Atacantes que exploraram o CVE-2025-24893 tentaram várias reverse shells, mostrando tanto hacking manual quanto ferramentas automatizadas que evitavam o tráfego HTTP normal. Um IP AWS (18.228.3[.]224) enviou tanto tentativas de projéteis reversos quanto sondas especiais OAST, sugerindo um ataque mais direcionado.

Outro IP (118.99.141[.]178) provavelmente veio de um dispositivo QNAP/DrayTek comprometido e também testou um shell bash. Enquanto isso, muitos outros estão apenas vasculhando a internet em busca de servidores vulneráveis do XWiki usando Nuclei e comandos simples como id, whoamie /etc/passwd para confirmar a exploração.

“CVE-2025-24893é uma história familiar: um atacante ataca primeiro, e muitos seguem. Dias após a exploração inicial, vimos botnets, mineradores e scanners oportunistas adotarem a mesma vulnerabilidade.” conclui o relatório. “Mais uma vez, isso destaca a lacuna entre a exploração selvagem e a visibilidade em larga escala. Quando um problema chega ao CISA KEV, os atacantes já estão dias à frente, e a detecção precoce continua sendo a única vantagem real que os defensores têm.”

Me siga no Twitter:@securityaffairseFacebookeMastodonte

(SecurityAffairs–hacking, botnet RondoDox)