Escrito por Erin Bortz, Gerente de Vendas Globais e Recrutamento Corporativo da Huntress

No cenário em constante evolução das ameaças cibernéticas, um novo e insidioso perigo está emergindo, mudando o foco dos ataques externos para a infiltração interna. Hackers agora estão se passando por profissionais experientes de cibersegurança e TI para obter acesso privilegiado dentro das organizações.

Essas não são apenas tentativas de phishing; São esquemas calculados em que agentes maliciosos manipulam o processo de contratação para se tornarem funcionários “confiáveis”, tudo com a intenção de invadir bancos de dados da empresa ou roubar informações sensíveis.

Essas não são apenas tentativas de phishing; Estamos falando de agentes maliciosos que manipulam o processo de contratação para se tornarem sua equipe “confiável”, tudo com a intenção de invadir os bancos de dados da sua empresa ou roubar informações sensíveis.

Este post vai aprofundar como é essa ameaça alarmante, por que representa um perigo tão significativo e, mais importante, como você pode proteger sua organização de cair nas mãos desses impostores digitais.

O manual do impostor: Como eles se infiltram

Esse golpe depende da enganação em sua essência. Agentes de ameaça criam personagens falsos elaborados, completos com currículos fabricados, presenças online convincentes e até tecnologia sofisticada de deepfake para arrasar em entrevistas virtuais. Eles basicamente se tornam “trabalhadores falsos” que depois são contratados para cargos legítimos.

Você pode se perguntar como isso acontece, ou como atores perigosos conseguiram manipular o processo de contratação de forma tão eficaz. O processo de contratação, especialmente para cargos remotos, tornou-se um alvo principal. Cibercriminosos utilizam identidades roubadas ou fabricadas, muitas vezes usando dados pessoais reais de cidadãos americanos, para criar candidatos aparentemente legítimos.

Eles podem utilizar “laptops farms” em outros países onde suas atividades ilícitas são baseadas, usando proxies e VPNs para mascarar sua verdadeira localização.

O aumento do trabalho remoto, embora ofereça flexibilidade, criou inadvertidamente novas vulnerabilidades na triagem de candidatos. A falta de interações presenciais dificulta a verificação da identidade e a observação de sinais sutis que possam levantar suspeitas. Esse ambiente remoto é exatamente o que esses atores de ameaça exploram.

Para enganar empregadores e tornar essas imitações críveis, esses indivíduos astutos utilizam uma série de técnicas sofisticadas. Eles usam Vídeo gerado por IA e tecnologia de voz para criar personas hiper-realistas para entrevistas em vídeo, tornando incrivelmente difícil distinguir entre o real e o falso, imitando sinais faciais, padrões de voz e até fundos online.

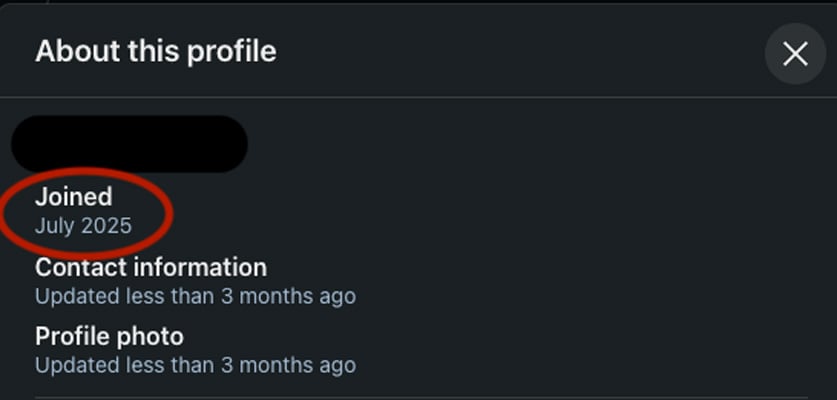

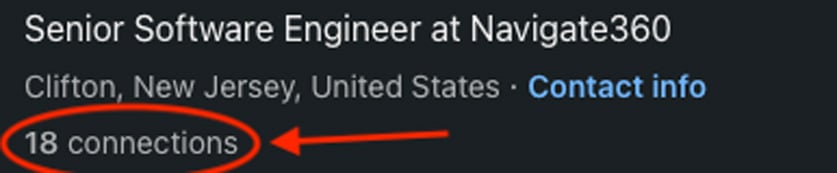

Os currículos são elaborados meticulosamente com experiências de trabalho falsas, diplomas e certificações, frequentemente acompanhados de perfis falsos no LinkedIn com fotos geradas por IA e conexões limitadas para parecerem legítimos, mas impossíveis de rastrear.

Além da trucada técnica, os atores de ameaça se destacam em Engenharia social, explorando a confiança humana ao parecer conhecedor, profissional e ansioso para se juntar à equipe, muitas vezes com respostas ensaiadas para entrevistas técnicas para dar a ilusão de expertise.

Eles podem até recorrer à “lavagem de identidade”, usando indivíduos “conscientes” ou “desavisados” para alugar suas informações pessoais ou buscar verificações de identidade em seu nome, e podem desviar salários por meio de contas de terceiros, deixando para trás trilhas de pagamento que escondem sua verdadeira identidade.

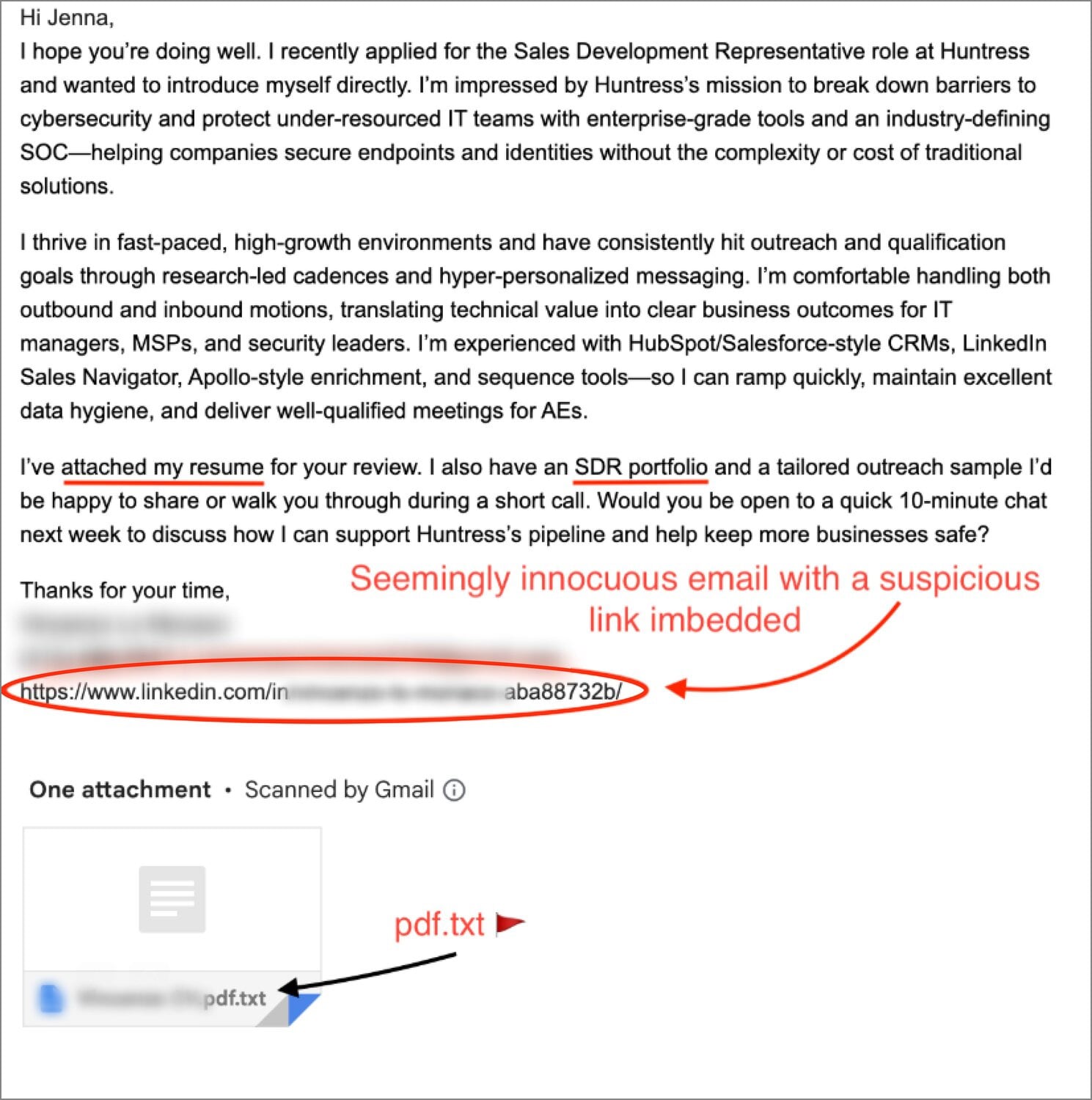

As equipes de contratação devem permanecer vigilantes contra esse tipo de ameaça, como o phishing de “candidato entrando em contato”. Esses ataques enganosos são habilmente disfarçados como propostas de candidatos em potencial, frequentemente contendo uma carta de apresentação ou portfólio convincente.

No entanto, embutidos dentro dessas mensagens aparentemente inofensivas estão links ou anexos maliciosos que podem comprometer a rede da sua empresa.

Sempre tenha cautela e verifique a autenticidade de qualquer comunicação não solicitada antes de clicar em links ou baixar arquivos, pois um único erro pode levar a uma violação significativa de dados.

Os custos ocultos: O que realmente está em jogo

O perigo de um trabalhador falso não é apenas uma contratação ruim. É sobre um ator de ameaça altamente motivado que consegue as chaves do seu reino. Esses impostores buscam acesso privilegiado aos seus sistemas mais sensíveis.

Os objetivos principais são multifacetados e altamente prejudiciais. O roubo de dados costuma ser uma prioridade máxima, pois buscam roubar dados de clientes, registros financeiros, propriedade intelectual, segredos comerciais e códigos-fonte proprietários. Embora seja menos comum como objeto diretoAtivo do próprio esquema do “trabalhador falso”, o acesso que eles obtêm pode facilitar fraudes financeiras por meio da manipulação de sistemas ou extorsão direta.

A espionagem cibernética é outro motivador significativo, com grupos patrocinados pelo Estado, como esses ligado à Coreia do Norte, conhecidos por empregar esses trabalhadores falsos para coletar informações e obter receitas ilícitas para seus regimes.

Em desenvolvimentos recentes alarmantes, alguns trabalhadores fraudulentos chegaram a extorquir seus empregadores ameaçando divulgar dados roubados após a demissão do contrato ou após sua cobertura ser descoberta. Além do roubo, eles podem introduzir malware, interromper operações ou instalar backdoors para futuros ataques.

As consequências de uma ameaça interna desse tipo são catastróficas. Imagine o impacto na reputação da sua marca da empresa, na conformidade regulatória (GDPR, HIPAA, etc.) e, mais importante, na confiança do cliente.

Violações de dados podem levar a penalidades financeiras significativas, repercussões legais e uma erosão duradoura da fidelidade dos clientes. O custo de recuperação de uma violação desse tipo, auditar sistemas comprometidos e proteger dispositivos pode facilmente chegar a centenas de milhares, senão milhões, de dólares.

Ecos nas notícias: Infiltrações no mundo real

A ameaça de trabalhadores falsos não é teórica. É uma realidade dura ser exposta por agências de inteligência e polícia.

-

Esquemas de trabalhadores de TI norte-coreanos: O Tesouro dos EUA e o Departamento de Justiça emitiram alertas repetidos e tomaram medidas contra esquemas sofisticados de trabalhadores de TI norte-coreanos. Esses agentes, muitas vezes vindos de países como China e Rússia, usam roubados ou identidades fabricadas de cidadãos americanos garantir empregos remotos em empresas de tecnologia, frequentemente em Web3, desenvolvimento de software ou infraestrutura blockchain. O objetivo deles é gerar receita ilícita para o regime Kim. Em alguns casos, esses trabalhadores estavam entre os mais “talentosos”, enquanto exfiltravam dados silenciosamente e até exigiam resgates ao serem demitidos.

-

Incidentes de entrevista de emprego deepfake: Embora nomes específicos de empresas sejam frequentemente mantidos confidenciais por razões de segurança, o FBI relatou casos em que golpistas usaram com sucesso vídeos deepfake e tecnologia de alteração de voz para proteger posições remotas de TI e financeiras, obtendo acesso a bancos de dados corporativos. Empresas identificaram candidatos usando currículos gerados por IA e entrevistas aprimoradas por deepfake para burlar os protocolos tradicionais de contratação.

Construindo sua fortaleza: Defendendo-se contra disfarces digitais

Mitigar o risco de trabalhadores falsos exige uma abordagem em múltiplas camadas, que envolve práticas robustas de RH, controles técnicos avançados e treinamento contínuo de conscientização em segurança.

As equipes de RH estão na linha de frente da defesa. O papel deles é fundamental para fortalecer a verificação dos funcionários, indo além da simples revisão de currículos. Isso significa implementar validação de identidade multifator, incluindo entrevistas por vídeo ao vivo, verificação em tempo real de documentos contra bancos de dados governamentais e autenticação biométrica para detectar identidades falsas.

Verificações de antecedentes rigorosas são essenciais, envolvendo verificação abrangente e contínua do histórico profissional diretamente com empregadores anteriores (não apenas referências fornecidas pelo candidato), além de um olhar atento para inconsistências em nomes, endereços e datas. O RH também deve analisar presenças online, confirmando a presença digital e buscando sinais de autenticidade, desconfiando de perfis de redes sociais novos ou pouco populosos.

Implementar protocolos de integração seguros é fundamental. Trabalhe em estreita colaboração com o TI para restringir o acesso dos novos contratados, concedendo gradualmente privilégios baseados na confiança e necessidade. Estabeleça políticas claras para o manejo de dados sensíveis e garanta uma verificação rigorosa para todas as funções remotas.

Além disso, colaborar com agências federais e organizações de cibersegurança pode ajudar as equipes de RH a se manterem informadas sobre ameaças emergentes e adotar as melhores práticas.

Além do RH, medidas internas robustas são cruciais para reduzir riscos. Esses incluem controles técnicos mais fortes:

-

Autenticação multifator (MFA): Impor AMF para todos os sistemas, especialmente aqueles com acesso privilegiado. Isso fornece uma camada crucial de defesa mesmo que as credenciais sejam roubadas.

-

Princípio do menor privilégio: Conceda aos usuários (incluindo funcionários de TI) apenas o acesso mínimo necessário para desempenhar suas funções de trabalho.

-

Segmentação da rede: Isole os sistemas críticos para evitar movimentos laterais em caso de violação.

-

Análise comportamental e monitoramento da atividade do usuário (UAM): ImpletoresFerramentas que monitoram o comportamento do usuário em busca de anomalias. Procure padrões de acesso incomuns (por exemplo, acesso a dados sensíveis fora do horário normal de trabalho, de locais incomuns), downloads excessivos de dados ou tentativas frequentes de acesso não autorizado ao sistema.

-

Monitore ferramentas de administração remota: Tenha cuidado com o uso de ferramentas de administração remota não aprovadas ou a instalação de múltiplas dessas ferramentas em um único dispositivo. Se uma ferramenta não aprovada for usada, ela pode abrir uma porta dos fundos que atores mal-intencionados podem explorar.

-

Geolocalização de dispositivos: Durante a integração, verifique se os laptops corporativos estão geolocalizados na residência do funcionário relatada. Desconfie se um trabalhador solicitar um endereço de envio diferente para equipamentos da empresa.

-

MFA baseada em hardware: Esta é a forma mais segura de MFA, exigindo o uso de dispositivos físicos, como chaves de segurança de hardware, para obter acesso físico a dispositivos corporativos. Por exemplo, chaves de segurança USB exigem a conexão manual em um dispositivo corporativo para autenticação.

O treinamento regular e interativo de conscientização sobre segurança (SAT) para todos os funcionários também é vital. Esse treinamento deve abordar como reconhecer táticas de engenharia social e tentativas de phishing, além da importância de relatar atividades suspeitas.

Por fim, um plano robusto de resposta a incidentes especificamente para ameaças internas deve estar em vigor. Deve delinear etapas claras para detecção, contenção, erradicação e recuperação, incluindo como lidar com situações em que um insider seja suspeito.

Funcionários, especialmente aqueles que interagem com novos contratados, devem estar atentos a certos sinais de alerta que sugiram usurpação de insiders:

-

Relutância em aparecer em câmeras ou participar de chamadas de vídeo, o que pode indicar que estão usando tecnologia deepfake ou um impostor.

-

Inconsistências ou evasividas, como discrepâncias entre seus perfis online e portfólios de trabalho, ou a completa ausência de presença online.

-

Comportamento suspeito durante testes de codificação ou entrevistas, como pausas excessivas, movimentos oculares sugerindo que estão lendo um roteiro ou dificuldade em resolver problemas improvisados.

-

Pedidos incomuns, como repetidos pedidos de pré-pagamentos ou insistência em usar laptops pessoais para trabalhos da empresa.

-

Informações de contato incorretas ou com alteração, especificamente números de telefone e e-mails.

-

Solicitações para enviar equipamentos da empresa para um endereço desconhecido.

-

O uso de softwares de “mouse giggling” pode indicar que eles estão gerenciando múltiplos perfis remotos simultaneamente.

Provedores de serviços gerenciados (MSPs) enfrentam um risco especialmente elevado diante desse tipo de ameaça. Como os MSPs normalmente gerenciam a infraestrutura de TI e a segurança de múltiplas organizações clientes, uma única infiltração bem-sucedida de um MSP pode fornecer um portal para uma vasta rede de dados sensíveis e sistemas críticos em várias empresas. Isso torna os MSPs um alvo incrivelmente atraente para atores maliciosos que buscam maximizar seu impacto.

Para os MSPs, ter as medidas de segurança mais rigorosas é absolutamente fundamental. Isso inclui processos rigorosos de triagem para seus próprios funcionários, implementação de controles avançados de acesso e manutenção de planos robustos de resposta a incidentes, especificamente adaptados para ameaças internas. Sua natureza interconectada significa que o potencial dano de um trabalhador falso não é amplificado apenas para o próprio MSP, mas para cada cliente que eles atendem.

Byte final: Protegendo seus portões digitais

A ameaça dos trabalhadores falsos é um lembrete sóbrio de que os cibercriminosos estão constantemente inovando seus métodos. Ao se passar por profissionais de confiança, eles buscam contornar defesas perimetrais e explorar o elemento humano da confiança. Mas se você conseguir entender como essas ameaças operam, implementar processos rigorosos de contratação e triagem, implementar controles técnicos avançados, promover uma cultura de conscientização em segurança e permanecer atento a sinais de alerta, sua organização pode reduzir significativamente seus riscos.

Antecipar-se a esses golpes em evolução é um esforço coletivo. A segurança da sua organização é tão forte quanto seu elo mais fraco e, no caso de trabalhadores falsos, esse vínculo pode ser justamente as pessoas em quem você confia seus ativos mais críticos. Ao tomar medidas proativas, você pode transformar seu processo de recrutamento em uma defesa formidável contra esses impostores internos.

Espalhe Alegria Natalina, Não Medo Cibernético

As festas são todas sobre alegria, conexão e… muita compra online. Mas adivinha quem mais está entrando na ação? Hackers. Enquanto você está ocupado planejando a diversão de fim de ano, eles estão ocupados tentando invadir seus dispositivos e roubar seus dados.

Quer manter sua família e amigos seguros nesta temporada de festas? Compartilhe o Dom de SeTreinamento de Conscientização para Curity! Estamos oferecendo a você e aos seus acesso GRATUITO a episódios rápidos, divertidos e super úteis do Treinamento de Conscientização em Segurança (SAT). Eles são perfeitos para aprimorar a ciberinteligência e compartilhar com quem precisa de um pouco mais de proteção digital nesta temporada.

Patrocinado e escrito por Laboratórios Huntress.