SEQRITE Labs APT-Team descobriu uma sofisticada campanha de ataque cibernético chamada “Operação Ladrão de Hanói”, visando departamentos de TI e recrutadores de recursos humanos em todo o Vietnã com documentos de currículo armados.

A campanha, primeiro detectado em 3 de novembro de 2025, emprega uma técnica inovadora de carga útil pseudopoliglota para disfarçar malware como materiais legítimos de candidatura a empregos.

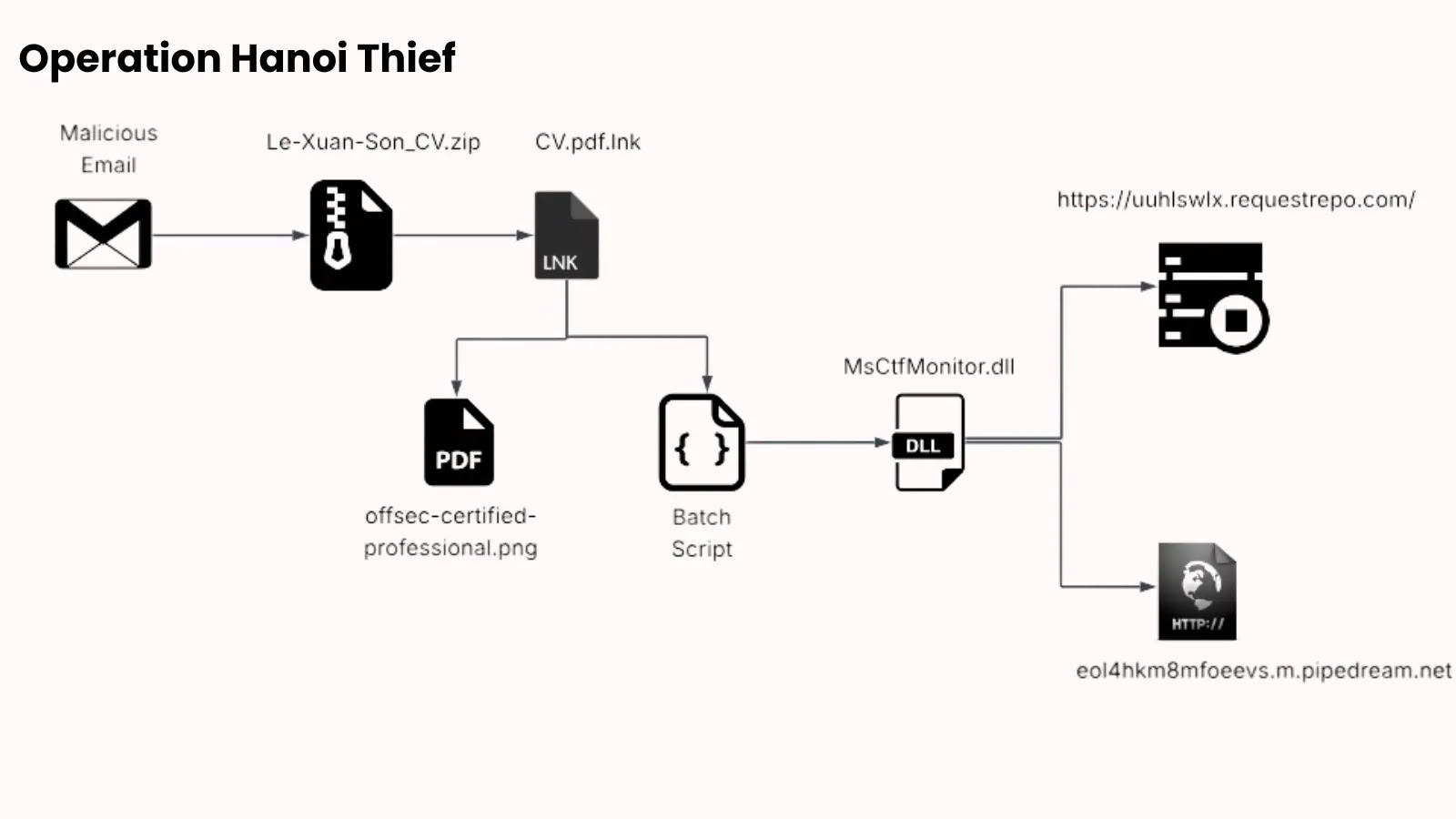

A operação começa com um arquivo ZIP malicioso chamado “Le-Xuan-Son_CV.zip” entregue por meio de e-mails de spear-phishing. Após a extração, as vítimas encontram dois arquivos: um arquivo de atalho (CV.pdf.lnk) e uma carga pseudopoliglota disfarçada como “offsec-certified-professional.png”.

O último arquivo serve habilmente a dois propósitos, exibindo um currículo aparentemente legítimo e ao mesmo tempo abrigando uma carga oculta de script em lote.

O documento isca apresenta um currículo de “Le Xuan Son”, um suposto desenvolvedor de software de Hanói, completo com um perfil GitHub de 2021.

No entanto, os investigadores descobriram o Conta GitHub não contém nenhuma atividade, sugerindo fortemente que foi criado especificamente para esta campanha.

Os invasores demonstraram engenharia social sofisticada, incluindo credenciais de aparência autêntica e detalhes geográficos para desenvolver a confiança de possíveis vítimas.

Cadeia de infecção em vários estágios

O ataque se desenrola em três etapas distintas. O estágio um é ativado quando as vítimas abrem o Arquivo LNKque contém parâmetros de linha de comando incomuns que aproveitam o ftp.exe para executar a carga pseudo-poliglota.

Esta técnica explora a capacidade do binário ftp.exe de invocar comandos locais usando o prefixo de ponto de exclamação, um método documentado por pesquisadores de segurança anos atrás, mas raramente observado em campanhas ativas.

O segundo estágio revela a verdadeira natureza do pseudopoliglota. Embora os analisadores de arquivos o identifiquem como texto simples ou PDF, dependendo da ferramenta usada, a análise hexadecimal expõe scripts maliciosos incorporados antes dos cabeçalhos mágicos do PDF.

O script abusa do DeviceCredentialDeployment.exe para ocultar a atividade do prompt de comando, renomeia certutil.exe para evitar a detecção e extrai dados codificados em base64 contendo a carga final.

O script em lote executa várias ações coordenadas: ele renomeia o arquivo poliglota para “CV-Nguyen-Van-A.pdf” e o exibe via File Explorer para manter o engano, depois extrai e decodifica um arquivo DLL chamado MsCtfMonitor.dll, colocando-o em C:ProgramData.

Ao copiar ctfmon.exe do System32 para o mesmo diretório, os invasores exploram a ordem de pesquisa de DLL, sequestrando uma técnica em que o Windows carrega a DLL maliciosa em vez da biblioteca legítima.

LOTUSHARVEST: A carga útil final

A campanha culmina com o LOTUSHARVEST, um implante DLL de roubo de informações de 64 bits rastreado pelo SEQRITE (embora rotulado como “DEV-LOADER” em seu caminho PDB).

Esse malware sofisticado implementa diversas técnicas de antianálise, incluindo verificações IsProcessorFeaturePresent para detectar ambientes virtuais, IsDebuggerPresent para identificar ferramentas de depuração e geração de exceções falsas para confundir analistas e corromper pilhas de chamadas.

LOTUSHARVEST visa principalmente credenciais do navegador e histórico de navegação do Google Chrome e Microsoft borda.

O implante abre bancos de dados SQLite History, extrai os 20 URLs visitados mais recentemente com metadados e, em seguida, acessa bancos de dados de dados de login para recuperar até cinco credenciais armazenadas. As senhas são descriptografadas usando a API CryptUnprotectData antes da exfiltração.

Os dados roubados são transmitidos pela API WinINet do Windows para a infraestrutura controlada pelo invasor, especificamente eol4hkm8mfoeevs.m.pipedream.net pela porta 443 por meio de solicitações POST para o endpoint /service.

O malware anexa nomes de computador e nomes de usuário das vítimas para criar entradas de identificação exclusivas no servidor de comando e controle do invasor.

Os pesquisadores da SEQRITE atribuem esta campanha com confiança média a um ator de ameaça de origem chinesa, citando sobreposições táticas com uma operação de março de 2025 que teve como alvo semelhante o Vietnã com iscas com tema CV e domínios gerados por DGA.

No entanto, o patrocínio estatal permanece não confirmado, já que a funcionalidade do ladrão do LOTUSHARVEST difere das ferramentas APT chinesas típicas, como o PlugX.

A campanha sublinha a crescente sofisticação dos ataques de engenharia social direcionados aos processos de recrutamento.

As organizações no setor de TI do Vietnã devem implementar filtragem aprimorada de e-mail, treinamento de conscientização sobre segurança dos funcionários e monitoramento comportamental para detectar tentativas de carregamento lateral de DLL.

O uso de arquivos pseudopoliglotas representa uma técnica de evasão emergente que merece atenção da comunidade mais ampla de segurança cibernética.

COIs

| Hash (SHA-256) | Tipo de malware |

|---|---|

| 1beb8fb1b6283dc7fffedcc2f058836d895d92b2fb2c37d982714af648994fed | Arquivo ZIP |

| 77373ee9869b492de0db2462efd5d3eff910b227e53d238fae16ad011826388a | Arquivo LNK |

| 693ea9f0837c9e0c0413da6198b6316a6ca6dfd9f4d3db71664d2270a65bcf38 | Carga útil pseudopoliglota (PDF, lote) |

| 48e18db10bf9fa0033affaed849f053bd20c59b32b71855d1cc72f613d0cac4b | Arquivo DLL |

Siga-nos emGoogle Notícias,LinkedIneXpara obter atualizações instantâneas e definir GBH como fonte preferencial emGoogle.