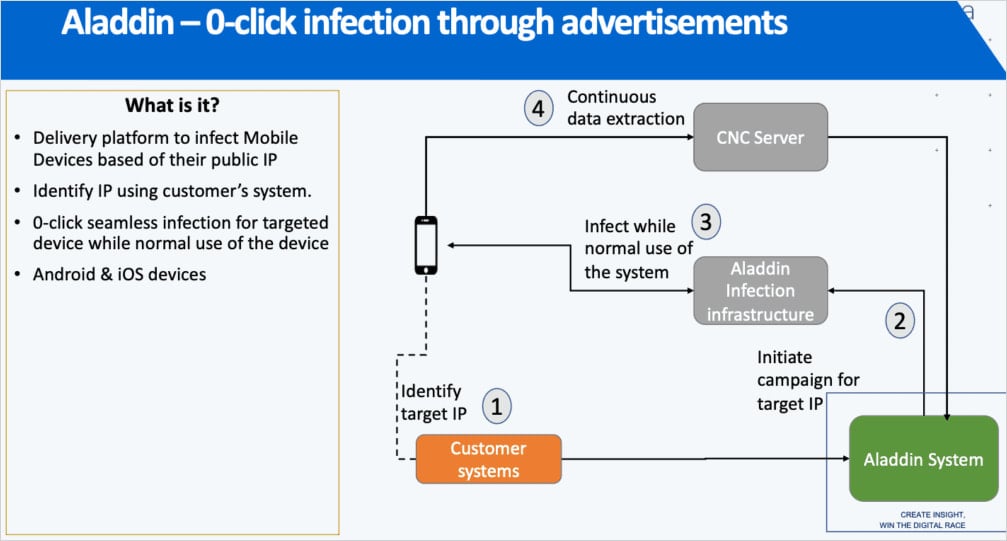

O spyware Predator, da empresa de vigilância Intellexa, tem usado um mecanismo de infecção sem clique chamado “Aladdin”, que comprometia alvos específicos simplesmente ao visualizar um anúncio malicioso.

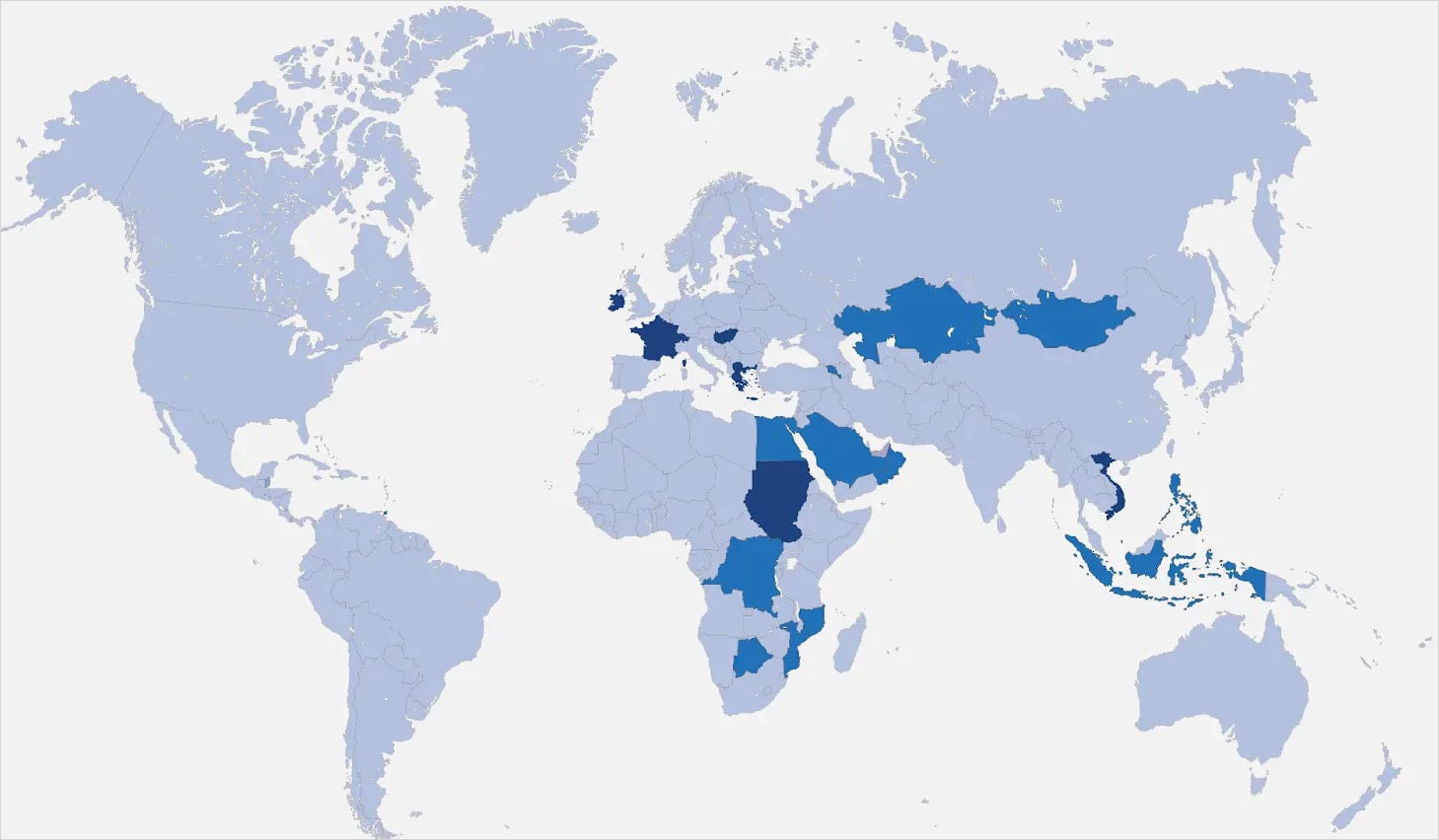

Esse vetor de infecção poderoso e até então desconhecido está meticulosamente escondido atrás de empresas de fachada espalhadas por vários países, agora descoberto em uma nova investigação conjunta por História Interna, Haaretze Coletivo de Pesquisa WAV.

A investigação é baseada no ‘Intellexa Leaks’ – uma coleção de documentos internos da empresa vazados e material de marketing, e é corroborada por pesquisas técnicas de especialistas forenses e de segurança da Anistia Internacional, Google e Recorded Future.

explica o Laboratório de Segurança da Anistia Internacional.

explica o Laboratório de Segurança da Anistia Internacional.

“Materiais internos da empresa explicam que simplesmente visualizar o anúncio já é suficiente para acionar a infecção no dispositivo do alvo, sem necessidade de clicar no próprio anúncio.”

em seu relatório.

em seu relatório.

Defender-se desses anúncios maliciosos é complexo, mas bloquear anúncios no navegador seria um bom ponto de partida.

Outra possível medida de defesa seria configurar o navegador para esconder o IP público dos rastreadores.

No entanto, os documentos vazados mostram que a Intellexa ainda pode obter as informações de operadoras móveis domésticas no país de seu cliente.

O 2G é rebaixado para preparar o terreno para infecção.

O 2G é rebaixado para preparar o terreno para infecção.

Os analistas da Anistia Internacional não têm certeza se esse vetor ainda é usado e observam que existem outros dois mecanismos de entrega, possivelmente semelhantes, codinomeados ‘Thor’ e ‘Oberon’, que se acredita envolver comunicações por rádio ou ataques de acesso físico.

Pesquisadores do Google nome A Intellexa é um dos fornecedores comerciais de spyware mais prolíficos em termos de exploração zero-day, responsável por 15 dos 70 casos de exploração zero-day TAG descobertos e documentados desde 2021.

O Google diz que a Intellexa desenvolve seus próprios exploits e também compra cadeias de exploits de entidades externas para cobrir todo o espectro de segmentação necessária.

Apesar das sanções e das investigações em andamento contra a Intellexa na Grécia, o operador de spyware continua tão ativo quanto sempre, segundo a Anistia Internacional.

À medida que o Predator evolui para se tornar mais furtivo e difícil de rastrear, recomenda-se que os usuários considerem habilitar proteção extra em seus dispositivos móveis, como Proteção Avançada no Android e Modo de Bloqueio no iOS.

Destrua silos de IAM como Bitpanda, KnowBe4 e PathAI

Um IAM quebrado não é apenas um problema de TI – o impacto se espalha por toda a sua empresa.

Este guia prático aborda por que as práticas tradicionais de IAM não acompanham as demandas modernas, exemplos de como é um “bom” IAM e uma lista simples para construir uma estratégia escalável.

Bill Toulas

Bill Toulas é um redator de tecnologia e repórter de notícias de segurança da informação com mais de uma década de experiência trabalhando em diversas publicações online, cobrindo código aberto, Linux, malware, incidentes de violação de dados e invasões.