O spyware LANDFALL explorou o CVE-2025-21042 de dia zero da Samsung em ataques no Oriente Médio

Uma falha do Samsung Galaxy agora corrigida, rastreada como CVE-2025-21042, foi explorada como um dia zero para implantar o spyware LANDFALL em ataques direcionados no Oriente Médio.

A Samsung corrigiu uma falha explorada como um dia zero, rastreada como CVE-2025-21042 (pontuação CVSS de 8,8), para implantar o spyware LANDFALL em dispositivos Galaxy em ataques no Oriente Médio.

“Os pesquisadores da Unidade 42 descobriram uma família de spyware Android até então desconhecida, que chamamos de LANDFALL. Para entregar o spyware, os invasores exploraram uma vulnerabilidade de dia zero (CVE-2025-21042) na biblioteca de processamento de imagens do Android da Samsung.” lê o relatório publicado pela Palo Alto Networks Unit 42. “A falha específica que o LANDFALL explorou, CVE-2025-21042, não é um caso isolado, mas sim parte de um padrão mais amplo de problemas semelhantes encontrados em várias plataformas móveis.”

Os pesquisadores confirmaram que a vulnerabilidade foi explorada ativamente meses antes, antes de a Samsung corrigi-la em abril de 2025.

A campanha LANDFALL, rastreada como CL-UNK-1054, escondeu malware em arquivos de imagem DNG enviados via WhatsApp. LANDFALL é um spyware Android direcionado a dispositivos Samsung Galaxy no Oriente Médio.

O malware permitiu vigilância com zero clique, gravação de áudio, rastreamento de localização e roubo de dados. A campanha, ativa há meses, compartilhou táticas e infraestrutura com operações comerciais de spyware do Oriente Médio, sugerindo links para atores ofensivos do setor privado (também conhecidos como PSOAs).

A Samsung divulgou em setembro de 2025 que uma falha separada na biblioteca de imagens, rastreada como CVE-2025-21043, foram explorados na natureza, mas os pesquisadores não encontraram evidências de que o LANDFALL usou esse bug. As campanhas LANDFALL entregaram imagens DNG maliciosas, geralmente via WhatsApp, e os pesquisadores rastrearam amostras até pelo menos 23 de julho de 2024 (nomes de arquivo como IMG-20240723-WA0000.jpg). O spyware explorou um dia zero da Samsung (CVE-2025-21042) em uma provável cadeia de clique zero para se instalar sem interação do usuário. Uma vez ativo,

Os pesquisadores descobriram a campanha enquanto investigavam um malformadoArquivos de imagem DNG.

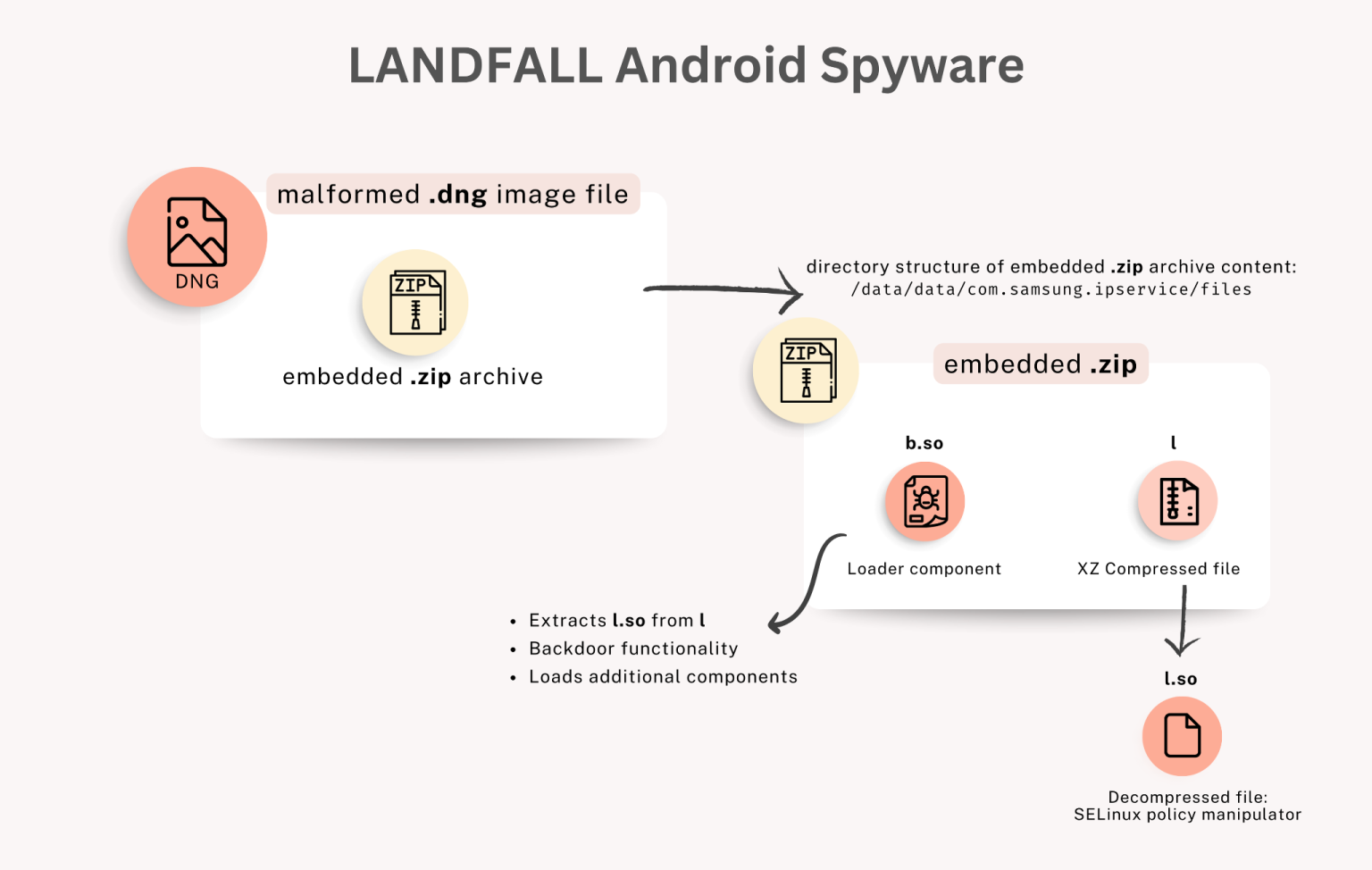

“Os arquivos de imagem DNG malformados que descobrimos têm um arquivo ZIP incorporado anexado ao final do arquivo. A Figura 1 mostra um desses exemplos em um editor hexadecimal, indicando onde o conteúdo do arquivo ZIP começa perto do final do arquivo.” continua o relatório. “Nossa análise indica que esses arquivos DNG exploram o CVE-2025-21042, uma vulnerabilidade na biblioteca de processamento de imagens da Samsunglibimagecodec.quram.sothatSamsung corrigido em abril de 2025. O exploit extrai arquivos de biblioteca de objetos compartilhados (.so) do arquivo ZIP incorporado para executar o spyware LANDFALL. A Figura 2 abaixo mostra um fluxograma para este spyware.”

A carga útil descarta dois componentes: b.so, o backdoor principal (“Bridge Head”) e l.so, um manipulador de políticas do SELinux que concede privilégios de root e persistência.

Uma vez implantado, o LANDFALL pode gravar chamadas e áudio, exfiltrar fotos, mensagens, arquivos e dados do sistema e monitorar a atividade do WhatsApp. Ele emprega técnicas avançadas de evasão, como depurador e detecção de estrutura, modificação SELinux e fixação de certificado para C2 seguro sobre HTTPS.

O spyware tem como alvo modelos emblemáticos (Galaxy S22–S24, Fold4, Flip4) e se comunica com seis servidores C2 conhecidos em toda a Europa. Os pesquisadores o vinculam a uma onda mais ampla de explorações de cliques zero baseadas em DNG que afetam as plataformas Android e iOS, ressaltando a crescente ameaça de vulnerabilidades de processamento de imagem na espionagem móvel.

A análise dos dados de envio do VirusTotal revelou que os alvos potenciais da campanha estão no Iraque, Irã, Turquia e Marrocos.

Os pesquisadores não são capazes de atribuir a campanha a um agente de ameaça específico, no entanto, os pesquisadores da Unidade 42 descobriram que sua infraestrutura C2 e padrões de domínio são semelhantes aos de Falcão Furtivo (também conhecido como Armadura Frutada), embora nenhuma ligação direta tenha sido confirmada até outubro de 2025.

“Desde o aparecimento inicial de amostras em julho de 2024, essa atividade destaca como explorações sofisticadas podem permanecer em repositórios públicos por um longo período antes de serem totalmente compreendidas.” conclui o relatório. “A análise da carregadeira revela evidências de atividade de nível comercial. Os componentes do spyware LANDFALL sugerem recursos avançados para furtividade, persistênciae coleta abrangente de dados de dispositivos Samsung modernos.”

Siga-me no Twitter:@securityaffairseLinkedineMastodonte

(Assuntos de Segurança–hacking,malware)