A campanha de malware GlassWorm, que afetou os mercados OpenVSX e Visual Studio Code no mês passado, retornou com três novas extensões VSCode que já foram baixadas mais de 10.000 vezes.

O GlassWorm é uma campanha e malware que aproveita as transações Solana para buscar uma carga útil direcionada às credenciais da conta GitHub, NPM e OpenVSX, bem como dados de carteira de criptomoedas de 49 extensões.

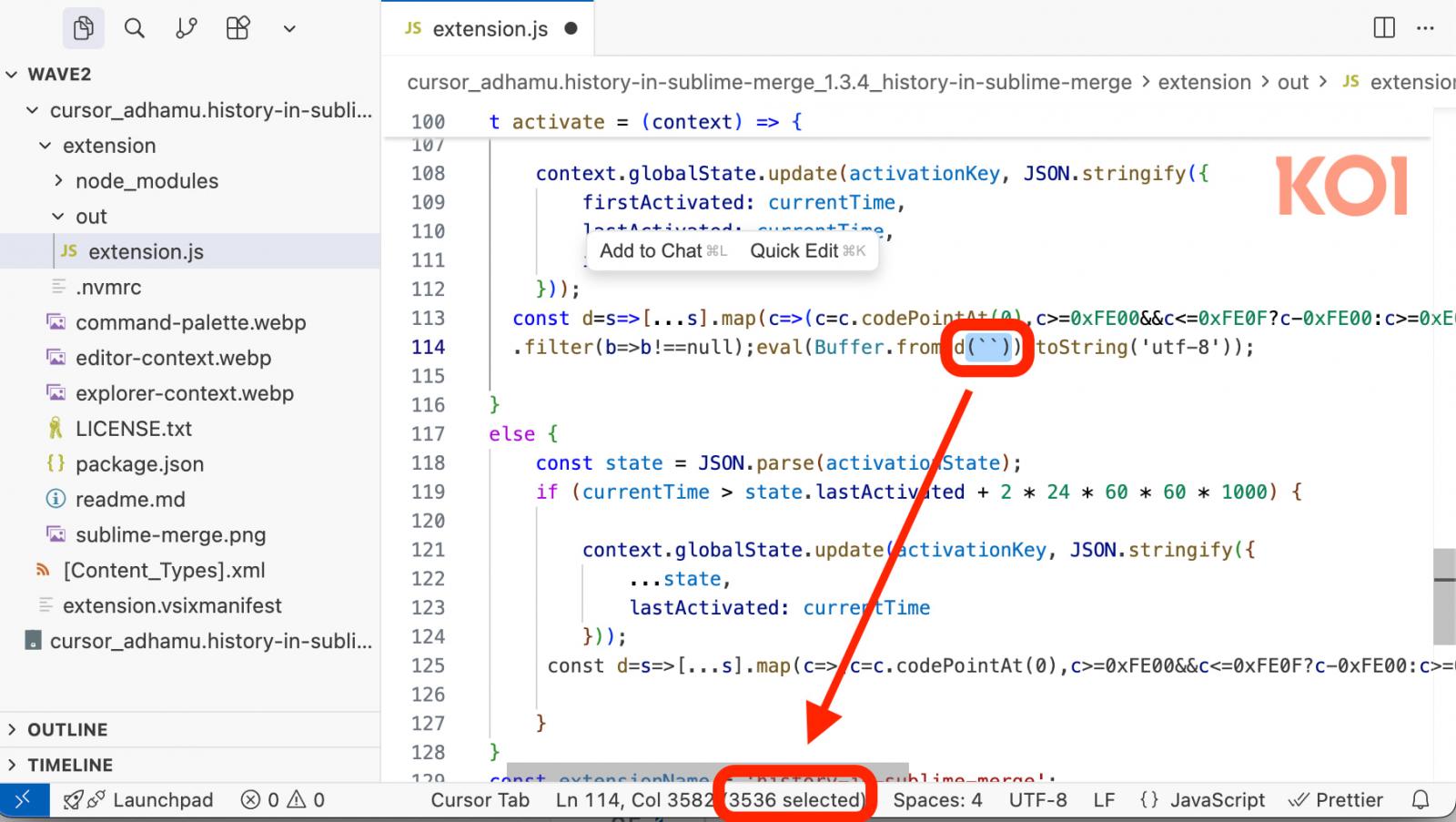

O malware usa caracteres Unicode invisíveis que são renderizados como espaços em branco, mas executados como JavaScript para facilitar ações maliciosas.

baixado 35.800 vezes. No entanto, acredita-se que o número de downloads foi inflado pelo agente da ameaça, tornando desconhecido o impacto total da campanha.

baixado 35.800 vezes. No entanto, acredita-se que o número de downloads foi inflado pelo agente da ameaça, tornando desconhecido o impacto total da campanha.

Em resposta a esse comprometimento, o Open VSX Tokens de acesso girados para um número não revelado de contas violadas pelo GlassWorm, implementou aprimoramentos de segurança e marcou o incidente como encerrado.

O GlassWorm retorna

De acordo com a Koi Security, que vem acompanhando a campanha, O invasor já retornou para OpenVSX, usando a mesma infraestrutura, mas com endpoints de comando e controle (C2) atualizados e transações Solana.

As três extensões do OpenVSX que carregam a carga útil do GlassWorm são:

- dev orientado por ai.dev orientado por ai — 3.400 downloads

- adhamu.history-in-sublime-merge — 4.000 downloads

- yasuyuky.transiente-emacs — 2.400 downloads

A Koi Security diz que todas as três extensões usam o mesmo truque de ofuscação de caracteres Unicode invisível dos arquivos originais. Evidentemente, isso continua sendo eficaz para contornar as defesas recém-introduzidas do OpenVSX.

O Aikido relatou anteriormente que os operadores do GlassWorm não foram dissuadidos pela exposição do mês passado e já haviam mudado para o GitHub, mas o retorno ao OpenVSX por meio de novas extensões mostra a intenção de retomar as operações em várias plataformas.

O Aikido relatou anteriormente que os operadores do GlassWorm não foram dissuadidos pela exposição do mês passado e já haviam mudado para o GitHub, mas o retorno ao OpenVSX por meio de novas extensões mostra a intenção de retomar as operações em várias plataformas.

Infraestrutura de ataque exposta

Por meio de uma denúncia anônima, a Koi Security conseguiu acessar o servidor dos invasores e obter dados importantes sobre as vítimas afetadas por essa campanha.

Os dados recuperados indicam alcance global, com o GlassWorm encontrado em sistemas nos Estados Unidos, América do Sul, Europa, Ásia e uma entidade governamental no Oriente Médio.

Em relação aos próprios operadores, Koi relata que eles falam russo e usam a estrutura de extensão do navegador C2 de código aberto RedExt.

O benchmark do orçamento do CISO para 2026

É temporada de orçamento! Mais de 300 CISOs e líderes de segurança compartilharam como estão planejando, gastando e priorizando para o próximo ano. Este relatório compila seus insights, permitindo que os leitores comparem estratégias, identifiquem tendências emergentes e comparem suas prioridades à medida que avançam para 2026.

Saiba como os principais líderes estão transformando investimentos em impacto mensurável.

Bill Toulas

Bill Toulas é redator de tecnologia e repórter de notícias de segurança da informação com mais de uma década de experiência trabalhando em várias publicações online, cobrindo código aberto, Linux, malware, incidentes de violação de dados e hacks.