O kit Sneaky2FA de phishing como serviço (PhaaS) adicionou capacidades de navegador no navegador (BitB) que são usadas em ataques para roubar credenciais e sessões ativas da Microsoft.

Sneaky2FA é uma plataforma PhaaS amplamente utilizada atualmente, junto com Tycoon2FA e Mamba2FA, todas voltadas principalmente para contas do Microsoft 365.

O kit era conhecido por seu Ataques baseados em SVG e táticas de atacante no meio (AitM), onde o processo de autenticação é proxy para o serviço legítimo por meio de uma página de phishing que repassa tokens de sessão válidos para os atacantes.

Desenvolvido pelo pesquisador Mr.D0x em 2022 e desde então adotado por atores ameaçadores para ataques reais direcionados Facebook e Contas Steam, entre outros serviços.

Desenvolvido pelo pesquisador Mr.D0x em 2022 e desde então adotado por atores ameaçadores para ataques reais direcionados Facebook e Contas Steam, entre outros serviços.

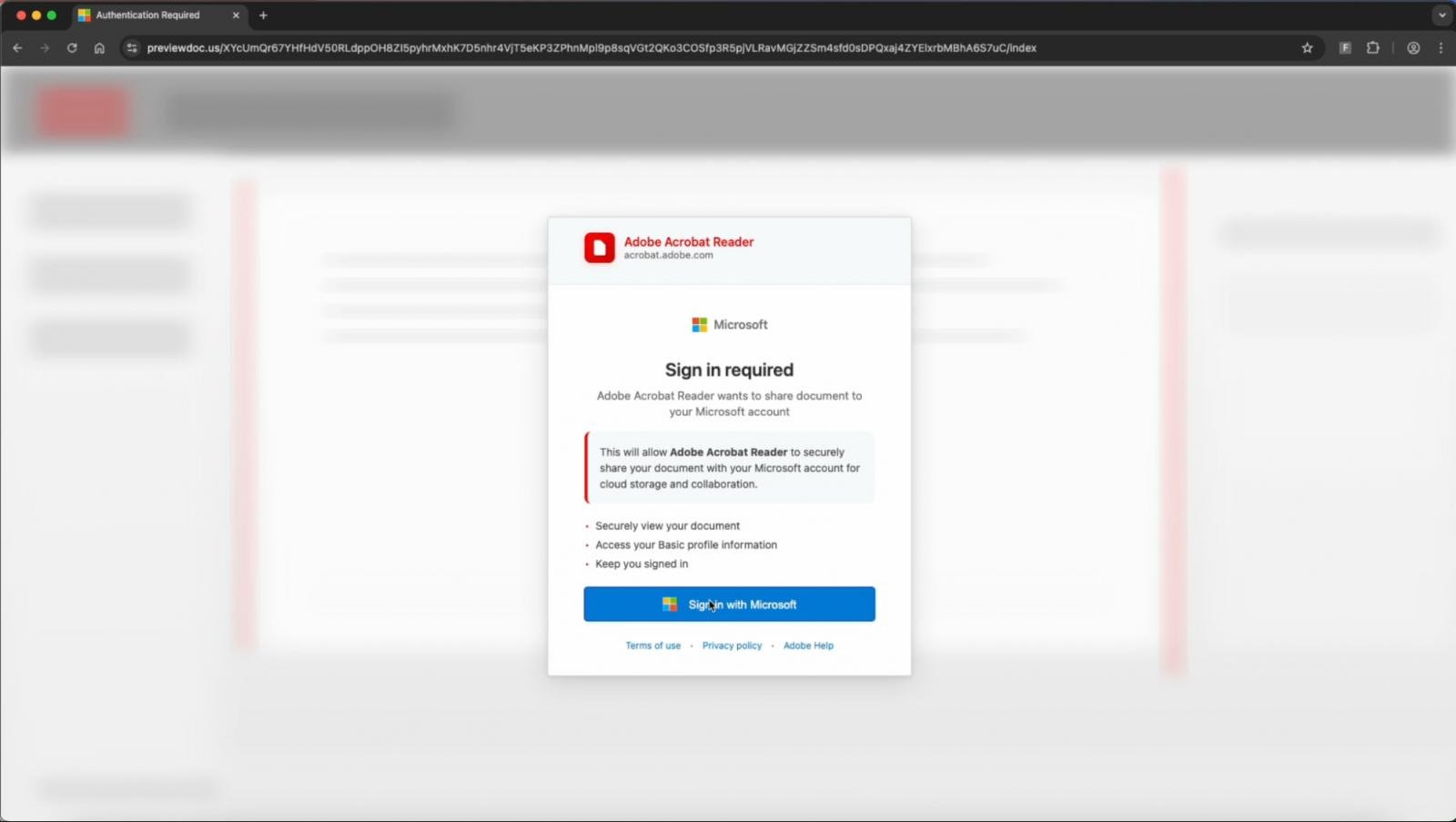

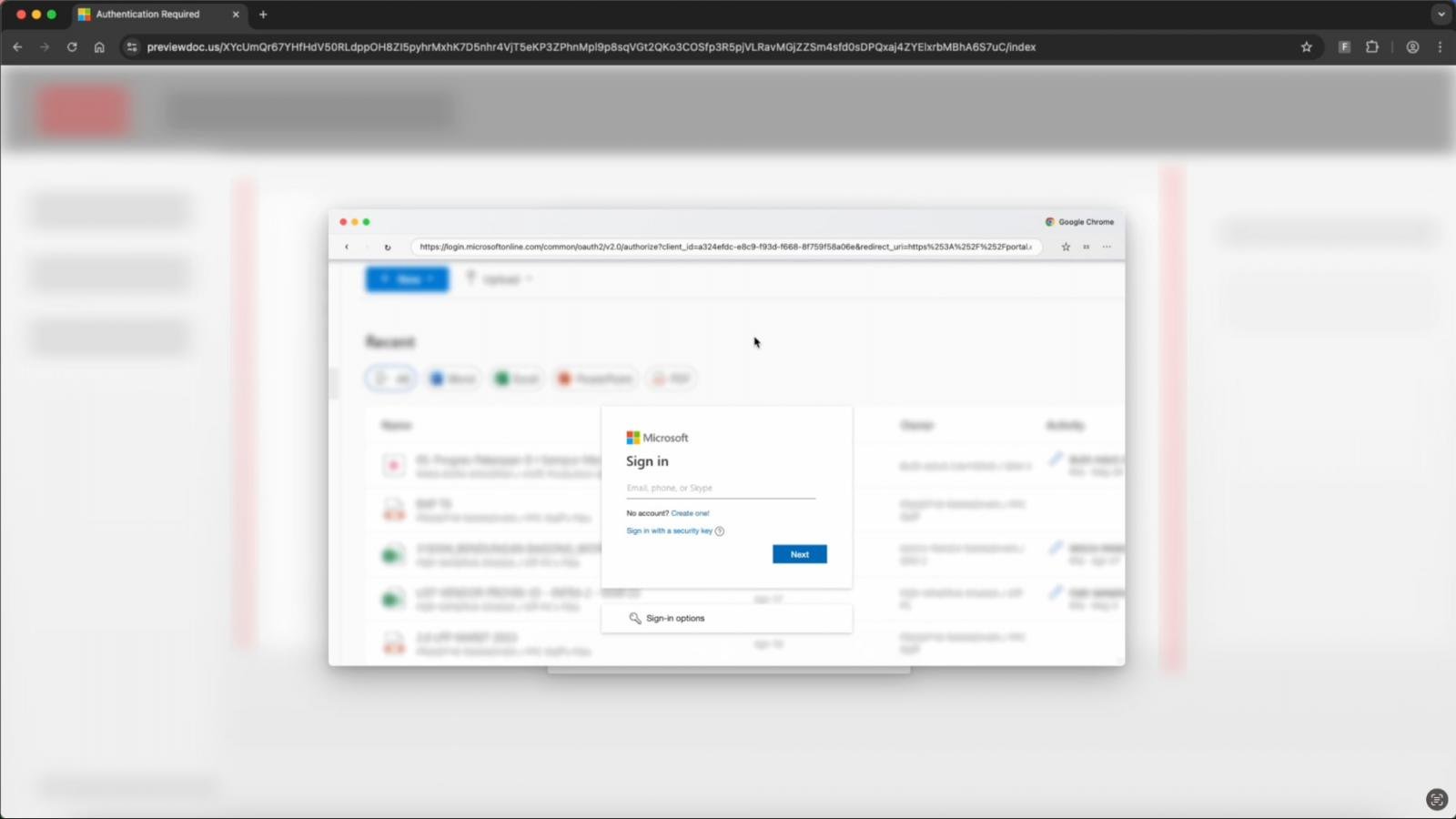

Durante o ataque, usuários que caem em uma página controlada pelo atacante veem uma janela pop-up falsa do navegador com um formulário de login.

O modelo para o pop-up é um iframe que imita a forma de autenticação de serviços legítimos e pode ser personalizado com uma URL e título de janela específicos.

Como a janela falsa exibe uma barra de URL com o endereço oficial do domínio do serviço alvo, parece um pop-up OAuth confiável.

No caso do Sneaky2FA, a vítima abre um link de phishing em’previewdoc[.]com‘ e passa por uma checagem de bot de catraca do Cloudflare antes de ser solicitado a fazer login com a Microsoft para visualizar um documento.

Explique os pesquisadores.

Explique os pesquisadores.

Uma forma de determinar se um formulário de login pop-up é autêntico é tentar arrastá-lo para fora da janela original do navegador. Isso não é possível com um iframe porque ele está vinculado à sua janela pai.

Além disso, um pop-up legítimo aparece na barra de tarefas como uma instância separada do navegador.

O suporte para BitB já foi visto com outro serviço PhaaS chamado Raccoon0365/Storm-2246, que era recentemente interrompido pela Microsoft e Cloudflare após roubar milhares de credenciais do Microsoft 365.

7 Melhores Práticas de Segurança para MCP

À medida que o MCP (Model Context Protocol) se torna o padrão para conectar LLMs a ferramentas e dados, as equipes de segurança estão avançando rapidamente para manter esses novos serviços seguros.

Esta folha de dicas gratuita apresenta 7 melhores práticas que você pode começar a usar hoje mesmo.

Bill Toulas

Bill Toulas é um redator de tecnologia e repórter de notícias de segurança da informação com mais de uma década de experiência trabalhando em diversas publicações online, cobrindo código aberto, Linux, malware, incidentes de violação de dados e invasões.