Um pesquisador de segurança revelou uma nova técnica de exploração da web chamada “SVG clickjacking”, que eleva significativamente a sofisticação dos ataques tradicionais de reparação à interface do usuário.

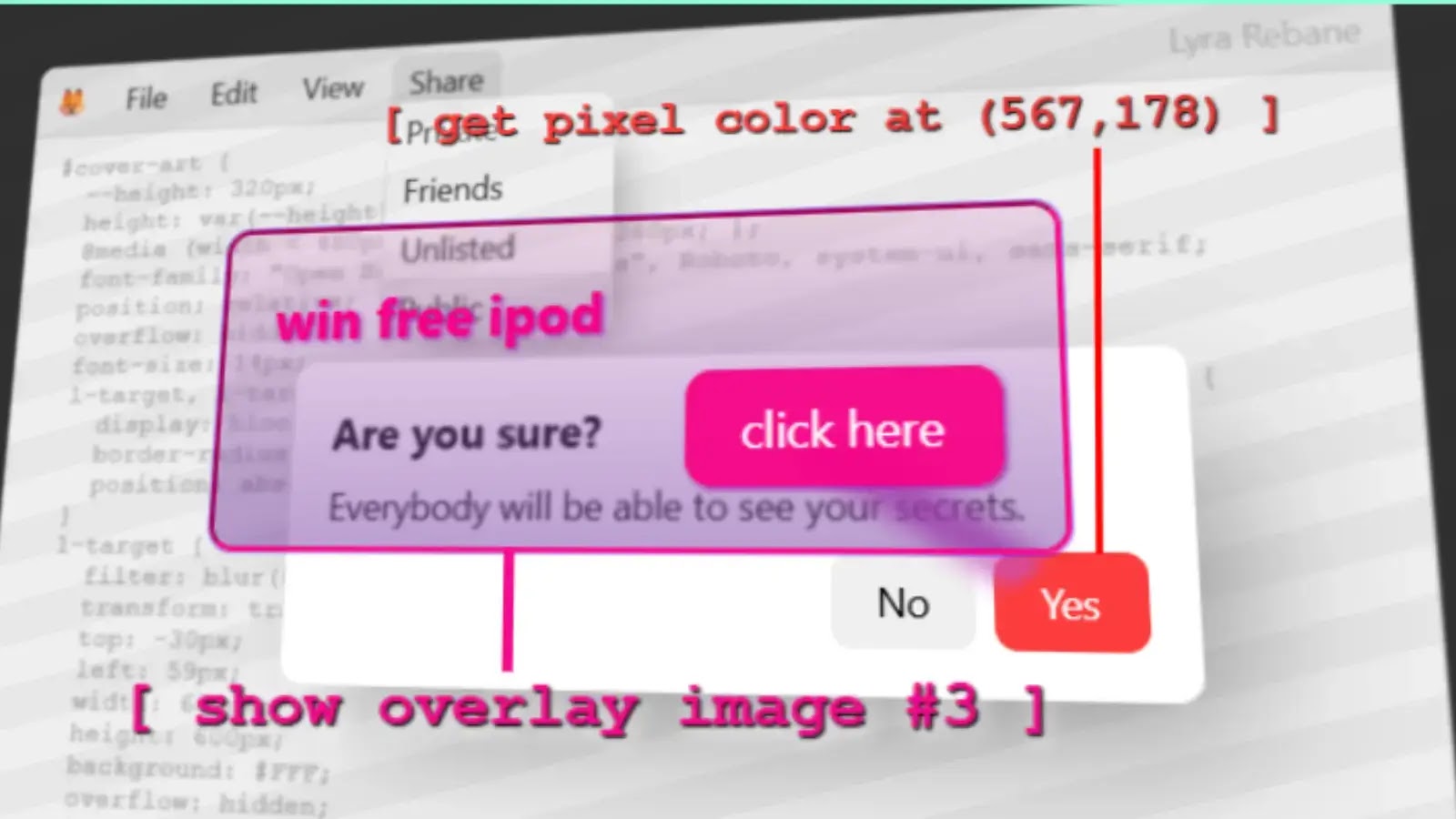

Ao contrário do clickjacking padrão, que normalmente envolve enganar os usuários para que cliquem em um botão oculto em uma sobreposição estática, esse novo método permite que os invasores criem interfaces falsas complexas, responsivas e altamente interativas que ficam sobre sites legítimos.

O cerne desta técnica está no uso indevido criativo de filtros Scalable Vector Graphics (SVG).

Esses filtros, comumente usados para efeitos visuais como desfoque ou mudança de cor, atuam como um mecanismo lógico funcional nesse contexto.

Pesquisadora Lyra Cavalo descoberto que elementos SVG padrão, como feColorMatrix, feDisplacementMap e feComposite, podem ser combinados para criar portas lógicas (como AND, OR e XOR).

Isso permite que um invasor crie um “programa” funcional diretamente no mecanismo de renderização do navegador.

Crucialmente, esses filtros podem analisar pixels de um quadro de origem cruzada (um site incorporado dentro de outro) e reagir ao que está acontecendo na tela em tempo real.

Por exemplo, o script de ataque pode detectar se uma caixa de diálogo específica foi aberta, se uma caixa de seleção está marcada ou se um texto de erro apareceu no site alvo.

Com base nesses dados visuais, os filtros SVG podem atualizar dinamicamente a sobreposição falsa que o usuário vê.

Isso cria uma ilusão perfeita onde o usuário acredita que está interagindo com um jogo inofensivo ou um captcha “prove que você é humano”, enquanto na verdade está clicando em botões, digitando texto ou alternando configurações em um aplicativo confidencial como o Google Docs ou um serviço de e-mail.

Em uma exploração de prova de conceito direcionada ao Google Docs, o pesquisador demonstrou como essa técnica poderia induzir um usuário a gerar um documento e digitar dados nele, enquanto pensava que estava resolvendo um quebra-cabeça.

O ataque ocultou com sucesso a interface real do Google Docs por trás de uma interface de usuário falsa e convincente que reagia à entrada do usuário em tempo real.

O Google concedeu uma recompensa por bug de US$ 3.133,70 por essa descoberta, reconhecendo a gravidade desse método de reparação interativo.

A técnica também introduz novos caminhos para a exfiltração de dados. O pesquisador mostrou que é possível ler dados sensíveis de pixel de um site alvo e codificá-los em um código QR gerado inteiramente por filtros SVG.

Um invasor pode então solicitar que o usuário escaneie esse código, roubando efetivamente informações do site protegido, sem nunca acessar diretamente o código da página alvo.

Esta pesquisa marca uma mudança significativa no cenário das ameaças baseadas em navegadores. Ao transformar as próprias ferramentas de renderização gráfica do navegador em um mecanismo lógico, o clickjacking SVG ignora muitas suposições tradicionais sobre ataques estáticos na Web, provando que mesmo elementos puramente visuais podem ser transformados em armas para facilitar ações complexas não autorizadas.

Siga-nos emGoogle Notícias,LinkedIneXpara obter atualizações instantâneas e definir GBH como fonte preferencial emGoogle.