Múltiplas vulnerabilidades no GoSign Desktop levam à execução remota de código

Pesquisadores encontraram uma vulnerabilidade crítica no GoSign Desktop: Validação de Certificados TLS desativada e Mecanismo de Atualização Não Assinada.

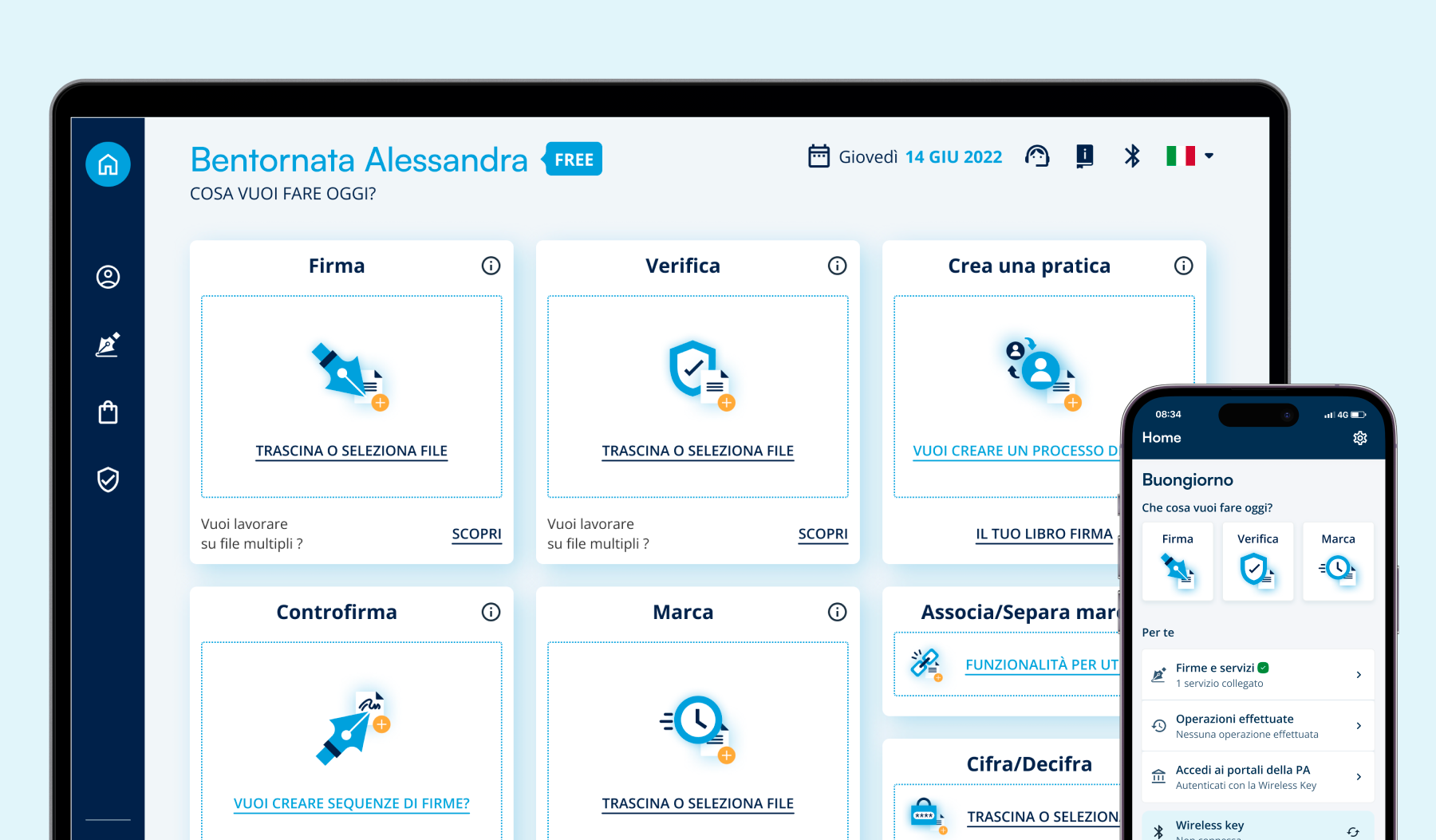

GoSign é uma solução avançada e qualificada de assinatura eletrônica desenvolvida pela Tinexta InfoCert S.p.A., utilizada por administrações públicas, empresas e profissionais para gerenciar fluxos de trabalho de aprovação com rastreabilidade e segurança.

A versão SaaS/web do produto recebeu o Qualificação “QC2” da Agência Nacional de Cibersegurança Italiana (ACN).

A qualificação QC2 certifica a capacidade de um serviço de lidar com dados críticos com segurança, incluindo dados processados por administrações públicas. De acordo com o regulamento da ACN, em vigor a partir de 1º de agosto de 2024, os provedores de serviços em nuvem para entidades públicas devem atender a rigorosos requisitos de segurança e resiliência. Essa qualificação permite que administrações públicas adotem soluções certificadas para proteger dados sensíveis e garantir a continuidade dos serviços essenciais.

GoSign Desktop, objeto deste aviso, é a versão on-premise lançada para Microsoft Windows, Linux Ubuntu e Apple macOS.

II. DESCRIÇÃO

Identificamos uma vulnerabilidade crítica no software GoSign Desktop, desenvolvido pela Tinexta InfoCert. A plataforma é amplamente utilizada para assinar, verificar e gerenciar documentos eletrônicos. Somente em 2021, foi utilizado por 1,6 milhão de pessoas para realizar mais de 830 milhões de transações de assinatura, confirmando seu papel central no ecossistema digital italiano e europeu.

GoSign Desktop desativa validação de certificados TLS (SSL_VERIFY_NONE) quando configurado para usar um servidor proxy, removendo qualquer garantia sobre a identidade do servidor durante comunicações criptografadas. Isso expõe os usuários a ataques MitM.

Além disso, o O mecanismo de atualização depende de um manifesto sem assinatura, ou seja, toda a segurança depende do TLS — que não é validado.

Cenários de Ataque Verificados

- Instalação de software malicioso (Crítica): Um atacante de rede pode entregar atualizações falsas e comprometer totalmente a máquina.

- Roubo de credenciais (Alto): Dados de acesso sensíveis podem ser interceptados.

- Escalada de privilégios (Alta): No Linux, um usuário local pode escalar privilégios por meio de atualizações maliciosas.

III. ANÁLISE

1) Bypass de verificação TLS

O GoSignDesktop processo, através libdgsapi.so e libcurl.so, desativa a validação do certificado TLS invocando:

SSL_CTX_set_verify(mode=SSL_VERIFY_NONE)

Isso anula as propriedades de segurança do canal TLS.

Versões vulneráveis:

- GoSign Desktop 2.4.0 (Windows)

- GoSign Desktop 2.4.0 (Linux)

- GoSign Desktop 2.4.0 (macOS) — confirmado pelo fornecedor

1.1) Mecanismo de Atualização Insegura

O processo de atualização depende de um manifesto não assinado contendo a URL do pacote de atualização e o hash. Um atacante do MitM pode:

- modificar o manifesto

- Substitua o pacote

- fornecer um hash SHA-256 correspondente

Isso resulta em Execução remota de código.

1.2) Impactos de Segurança Verificados

- Vazamento secreto OAuth

- Execução Remota de Código

- Escalada de Privilégios

O problema foi reportado à ACN/CSIRT Italia devido à gravidade.

1.3) CVSS 3.1

- Pontuação: 8.2

- Vetor:

AV:L/AC:L/PR:L/UI:R/S:C/C:H/I:H/A:H

1.4) Mapeamentos CWE

- CWE-295: Validação Inadequada de Certificados

- CWE-347: Verificação Inadequada da Assinatura Criptográfica

- CWE-200: Exposição de Informações Sensíveis a um Ator Não Autorizado

2) Cenários de Ataque

2.1) MitM

Ao usar um proxy, a aceitação de certificados autoassinados pelo cliente permite a interceptação de:

- Segredos OAuth

- Tokens JWT

- Tokens de atualização

- Manipulações dos manifestos de atualização

Atacantes podem obter comprometimento total do sistema.

2.2) Escalada de privilégios

Um atacante local pode modificar:

~/.gosign/dike.conf

para forçar atualizações maliciosas e escalar privilégios.

Vídeo de Prova de Conceito:

https://www.ush.it/team/ush/hack-gosign-desktop_240/gosigndesktop_mitm_poc.mp4

Exploit de PoC:

https://www.ush.it/team/ush/hack-gosign-desktop_240/

IV. SOLUÇÃO ALTERNATIVA

Correção no GoSign Desktop 2.4.1 (2025-11-04)

- RCE — CORRIGIDO

- Escalada de privilégios — CORRIGIDO

- Divulgação de informações via bypass TLS — NÃO CORRIGIDO

A validação do certificado TLS permanece desativada quando um proxy é configurado.

VI. Resposta do Fornecedor

Tratamento da Divulgação Responsável pelo Fornecedor Tinexta InfoCert

Após o contato inicial, o fornecedor recebeu todos os detalhes técnicos sobre a vulnerabilidade, incluindo a Prova de Conceito (PoC) e sugestões de mitigação — tanto por e-mail criptografado quanto durante uma chamada do Teams solicitada pelo fornecedor em 16-10-2025 às 15:00.

Na chamada estavam presentes o responsável de segurança da InfoCert e o gerente de produto da GoSign Desktop. Durante a reunião, o fornecedor confirmou a vulnerabilidade e concordou que 31 de outubro de 2025 era um prazo razoável para lançar uma correção.

Após esta ligação:

- o fornecedor cessou toda comunicação,

- Não forneceu mais atualizações,

- e não respondeu às tentativas de contato subsequentes.

Em 2025-11-04, a correção foi lançada silenciosamente, sem qualquer anúncio e sem atender ao pedido de incluir um reconhecimento do registro de alterações.

ACN/CSIRT Italia foi notificado sobre a adesão inadequada do fornecedor às melhores práticas de divulgação responsável.

VII. Informações sobre CVE

A Mitre está sem resposta no momento.

VIII. Cronograma da Divulgação

2025-10-03: Vulnerability discovered

2025-10-04: Proof of Concept developed

2025-10-04: Initial contact attempt to InfoCert S.p.A.

2025-10-04: Concurrent notification sent to ACN/CSIRT Italia

2025-10-04: Response from ACN/CSIRT Italia acknowledging receipt and awaiting further developments

2025-10-07: Response from InfoCert Cyber Security Operation

2025-10-07: Technical details and evidence shared with the vendor

2025-10-09: InfoCert acknowledges the report and states the issue is under investigation

2025-10-16: Technical call with InfoCert; vulnerability confirmed; over 1 million users affected. Full technical details and remediation suggestions shared

2025-10-26: Follow-up request for update sent to vendor; no response received

2025-11-04: Version 2.4.1 released; no communication or changelog from the vendor

2025-11-08: Further request for explanation and update sent; no response

2025-11-14: Report submitted to ACN/CSIRT Italia regarding mishandling of the disclosure process

2025-11-14: Advisory published

IX. DETALHES TÉCNICOS

Detalhes técnicos estão disponíveis aqui:

https://www.ush.it/team/ush/hack-gosign-desktop_240/gosign-desktop-exec.txt

Sobre o autor:

Me siga no Twitter:@securityaffairseFacebookeMastodonte

(SecurityAffairs–hacking, GoSign)