Uma atualização de segurança fora de banda (OOB) que corrige uma vulnerabilidade do Windows Server Update Service (WSUS) explorada ativamente interrompeu o hotpatching em alguns dispositivos Windows Server 2025.

KB5070881, a atualização de emergência que causa esse problema, foi lançada no mesmo dia em que várias empresas de segurança cibernética confirmaram a gravidade crítica CVE-2025-59287 falha de execução remota de código (RCE) estava sendo explorado na natureza. O Centro Nacional de Segurança Cibernética da Holanda (NCSC-NL) confirmou as descobertas das empresas, alertando os administradores de TI sobre o aumento do risco, uma vez que um exploit de PoC já está disponível.

Dias depois, a Agência de Segurança Cibernética e Infraestrutura (CISA) ordenou que as agências governamentais dos EUA protegessem seus sistemas depois de adicioná-los ao seu catálogo de falhas de segurança que foram abusadas em ataques. O grupo de vigilância da Internet Shadowserver agora está rastreando mais de 2.600 instâncias do WSUS com as portas padrão (8530/8531) expostas online, embora não tenha compartilhado quantas já foram corrigidas.

A Microsoft diz. “Esse problema afeta apenas dispositivos Windows Server 2025 e máquinas virtuais (VMs) registradas para receber atualizações de patch dinâmico.”

A Microsoft diz. “Esse problema afeta apenas dispositivos Windows Server 2025 e máquinas virtuais (VMs) registradas para receber atualizações de patch dinâmico.”

A Microsoft parou de oferecer a atualização KB5070881 para dispositivos Windows Server 2025 registrados no Hotpatch e afirma que aqueles que já a instalaram não receberão mais atualizações do Hotpatch em novembro e dezembro.

Em vez disso, eles receberão as atualizações de segurança mensais regulares, que exigirão uma reinicialização, e se juntarão ao lançamento do hotpatching após a instalação da linha de base planejada para janeiro de 2026.

Nova atualização de segurança não interrompe o hotpatching

Felizmente, os administradores que apenas baixaram a atualização com bugs e ainda não a implantaram podem instalar A atualização de segurança do KB5070893 (lançado um dia após KB5070881 e projetado especificamente para corrigir a falha CVE-2025-59287 sem interromper o hotpatching) acessando Configurações > Windows Update e selecionando Pausar atualizações. Em seguida, eles precisam retomar e verificar se há atualizações para receber a atualização correta.

“As máquinas inscritas no hotpatch que não instalaram esta atualização receberão a atualização de segurança de 24 de outubro de 2025 para o Windows Server Update Services (KB5070893) além da atualização de linha de base planejada para outubro de 2025 (KB5066835)”, acrescentou a Microsoft.

“As máquinas que instalam KB5070893 permanecerão ‘no trem do Hotpatch’ e continuarão a receber atualizações do Hotpatch em novembro e dezembro. Somente as máquinas que têm o WSUS habilitado serão solicitadas a reiniciar após a instalação da atualização de segurança, KB5070893.”

Para resolver a vulnerabilidade CVE-2025-59287 RCE, a Microsoft também desativou a exibição de detalhes de erros de sincronização em seu relatório de erros do WSUS.

Na semana passada, a Microsoft reconheceu um bug que impediu que os usuários saíssem do Gerenciador de Tarefas do Windows 11 depois de instalar a atualização opcional de outubro de 2025. Além disso, corrigiu a ferramenta de criação de mídia (MCT) do Windows 11 e resolvido 0x800F081F erros de atualização afetando os sistemas Windows 11 24H2 desde janeiro.

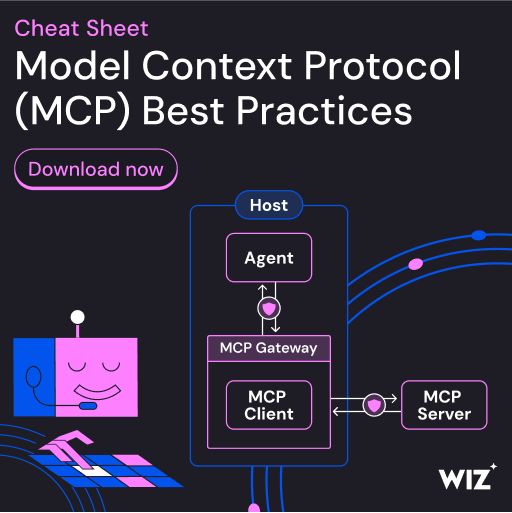

7 práticas recomendadas de segurança para MCP

À medida que o MCP (Model Context Protocol) se torna o padrão para conectar LLMs a ferramentas e dados, as equipes de segurança estão se movendo rapidamente para manter esses novos serviços seguros.

Esta folha de dicas gratuita descreve 7 práticas recomendadas que você pode começar a usar hoje.