A Microsoft interrompeu uma onda de ataques de ransomware Rhysida no início de outubro, revogando mais de 200 certificados usados para assinar instaladores maliciosos do Teams.

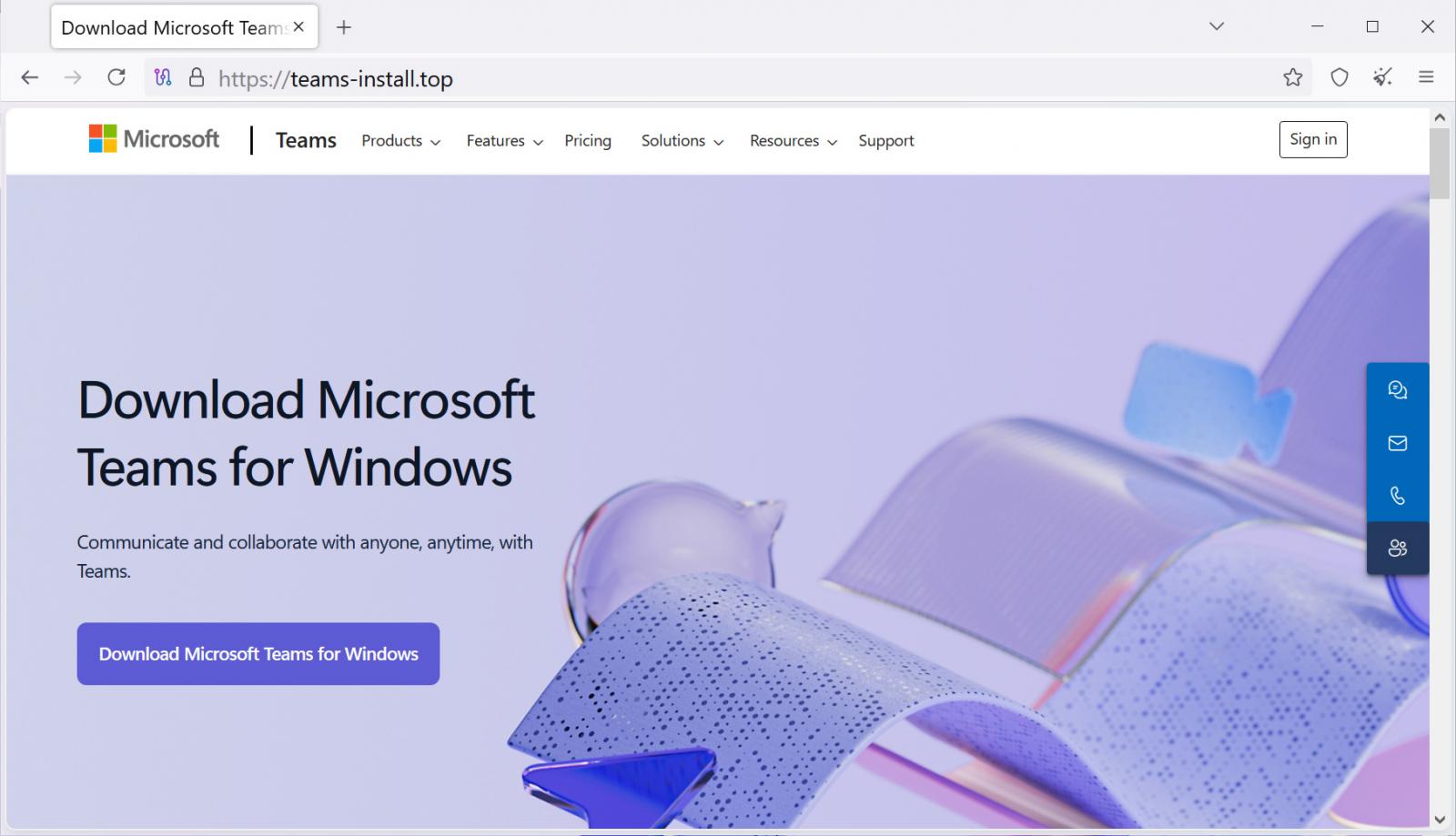

O Vanilla Tempest, o grupo de ameaças por trás dos ataques, usou domínios que imitam o Microsoft Teams, como teams-install[.]topo, equipes-download[.]buzz, equipes-download[.]top e teams-install[.]run, para distribuir arquivos MSTeamsSetup.exe falsos que infectaram as vítimas com o backdoor Oyster.

Esses ataques fizeram parte de um campanha de malvertising no final de setembro que usava anúncios de mecanismos de pesquisa e envenenamento de SEO para enviar instaladores falsos do Microsoft Teams que faziam backdoor em dispositivos Windows com malware Oyster (também conhecido como Broomstick e CleanUpLoader).

Os anúncios e os domínios levavam a sites que se passavam pelo site de download do Microsoft Teams. Clicar no link de download exibido com destaque baixa um arquivo chamado “MSTeamsSetup.exe”, o mesmo nome de arquivo usado pelo instalador oficial do Teams.

Após a execução, os instaladores maliciosos do Teams lançaram um carregador que implantou o malware Oyster assinado, concedendo aos agentes de ameaças acesso remoto aos sistemas infectados e permitindo que eles roubassem arquivos, executassem comandos e descartassem cargas maliciosas adicionais.

Rhysida ataca para violar redes corporativas e é comumente Espalhar por meio de malvertising que se faz passar por Ferramentas de TI como PuTTY e WinSCP.

Rhysida ataca para violar redes corporativas e é comumente Espalhar por meio de malvertising que se faz passar por Ferramentas de TI como PuTTY e WinSCP.

“Vanilla Tempest, rastreado por outros fornecedores de segurança como VICE SPIDER e Vice Society, é um ator motivado financeiramente que se concentra na implantação de ransomware e exfiltração de dados para extorsão”, Microsoft ele disse.

“O agente da ameaça usou várias cargas úteis de ransomware, incluindo BlackCat, Quantum Locker e Zeppelin, mas, mais recentemente, tem implantado principalmente o ransomware Rhysida.”

Ativo desde pelo menos junho de 2021, o Vanilla Tempest tem atacado frequentemente organizações nos setores de educação, saúde, TI e manufatura. Enquanto ativo como Vice Sociedade, o agente da ameaça era conhecido por usar várias cepas de ransomware, incluindo Olá Kitty/Cinco Mãos e Zeppelin ransomware.

Três anos atrás, em setembro de 2022, o FBI e a CISA emitiram um aviso consultivo conjunto de que Vice Society desproporcionalmente visado o setor educacional dos EUA depois que a gangue do crime cibernético violou o Los Angeles Unified (LAUSD), o segundo maior distrito escolar dos Estados Unidos.

O Evento de Validação de Segurança do Ano: O Picus BAS Summit

Junte-se ao Cúpula de Simulação de Violação e Ataque e experimente o Futuro da validação de segurança. Ouça os principais especialistas e veja como BAS alimentado por IA está transformando a simulação de violação e ataque.

Não perca o evento que moldará o futuro da sua estratégia de segurança