Atores de espionagem cibernética ligados à China rastreados como ‘Bronze Butler’ (Tick) exploraram uma vulnerabilidade do Motex Lanscope Endpoint Manager como um dia zero para implantar uma versão atualizada de seu malware Gokcpdoor.

A descoberta desta atividade vem de Pesquisadores da Sophos, que observou os agentes de ameaças explorando a vulnerabilidade em meados de 2025 antes de ser corrigida para roubar informações confidenciais.

A falha explorada nesses ataques é a CVE-2025-61932, uma falha crítica de verificação de origem de solicitação que afeta as versões 9.4.7.2 e anteriores do Motex Lanscope Endpoint Manager. Ele permite que invasores não autenticados executem código arbitrário no alvo com privilégios SYSTEM por meio de pacotes especialmente criados.

A CISA adicionou a falha ao seu catálogo de Vulnerabilidades Exploradas Conhecidas (KEV) na semana passada, pedindo às agências federais que corrijam até 12 de novembro de 2025.

A CISA adicionou a falha ao seu catálogo de Vulnerabilidades Exploradas Conhecidas (KEV) na semana passada, pedindo às agências federais que corrijam até 12 de novembro de 2025.

Nem o fornecedor nem a CISA compartilharam detalhes específicos sobre a exploração detectada em seus boletins. No entanto, o último relatório da Sophos indica que o CVE-2025-61932 está sendo explorado por hackers há pelo menos alguns meses.

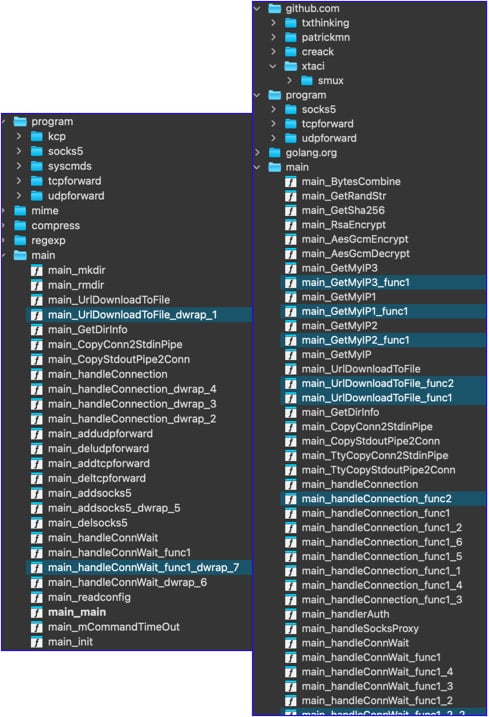

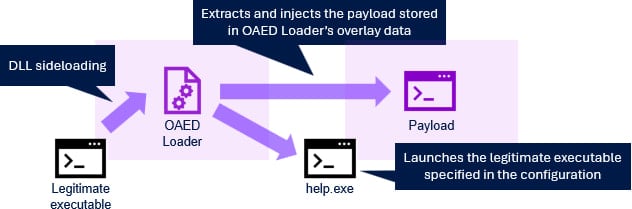

A Bronze Butler aproveitou o CVE-2025-61932 para implantar o malware Gokcpdoor nos alvos, que estabelece uma conexão proxy com a infraestrutura de comando e controle (C2) dos invasores.

Na versão mais recente vista nesses ataques, o Gokcpdoor abandonou o suporte ao protocolo KCP e adicionou comunicação C2 multiplexada.

que aborda CVE-2025-61932. Atualmente, não há soluções alternativas ou mitigações para a vulnerabilidade, portanto, a aplicação de patches é a única ação recomendada.

que aborda CVE-2025-61932. Atualmente, não há soluções alternativas ou mitigações para a vulnerabilidade, portanto, a aplicação de patches é a única ação recomendada.

Bill Toulas

Bill Toulas é redator de tecnologia e repórter de notícias de segurança da informação com mais de uma década de experiência trabalhando em várias publicações online, cobrindo código aberto, Linux, malware, incidentes de violação de dados e hacks.