Hackers estão explorando uma nova vulnerabilidade não documentada na implementação do algoritmo criptográfico presente nos produtos CentreStack e Triofox da Gladinet para acesso remoto seguro e compartilhamento de arquivos.

Ao aproveitar a questão de segurança, os atacantes podem obter chaves criptográficas codificadas fixamente e realizar execução remota de código, alertam pesquisadores.

Embora a nova vulnerabilidade criptográfica não tenha um identificador oficial, a Gladinet notificou os clientes sobre ela e os orientou a atualizar os produtos para a versão mais recente, que, no momento da comunicação, havia sido lançada em 29 de novembro.

A empresa também forneceu aos clientes um conjunto de indicadores de comprometimento (IoCs), indicando que o problema estava sendo explorado em geral.

Pesquisadores de segurança da plataforma gerenciada Huntress estão cientes de pelo menos nove organizações alvo de ataques que aproveitam a nova vulnerabilidade, além deum modelo mais antigo com um único rastreio ASCVE-2025-30406 – uma falha de inclusão de arquivos local que permite a um atacante local acessar arquivos do sistema sem autenticação.

Chaves criptográficas codificadas fixamente

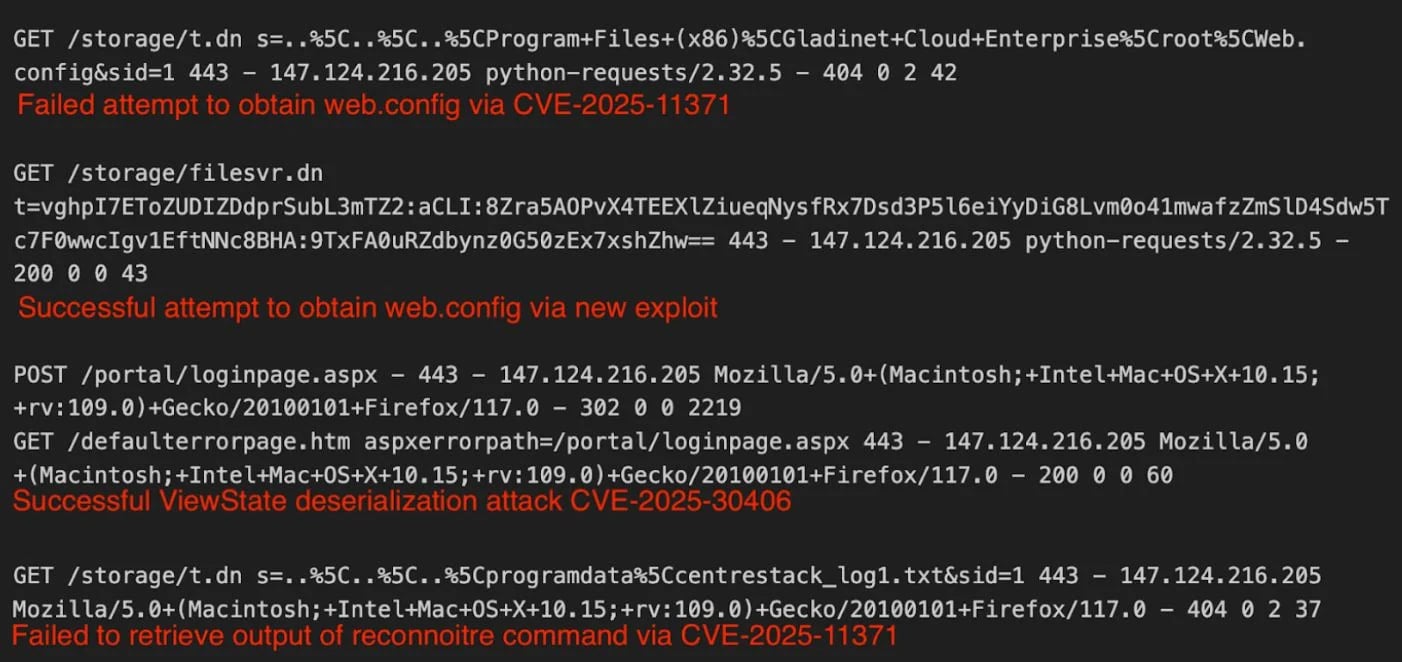

Usando os IoCs da Gladinet, pesquisadores da Huntress conseguiram determinar onde estava a falha e como os agentes ameaçadores a estão aproveitando.

Huntress descobriu que o problema decorre da implementação personalizada do algoritmo criptográfico AES no Gladinet CentreStack e no Triofox, onde a chave de criptografia e o Vetor de Inicialização (IV) eram codificados fixamente dentro do GladCtrl64.dll Arquivo e poderia ser facilmente obtido.

Especificamente, os valores-chave foram derivados de duas cadeias estáticas de texto chinês e japonês de 100 bytes, que eram idênticas em todas as instalações do produto.

A falha está no processamento do ‘filesvr.dn‘ handler, que descriptografa o ‘t‘ (Ticket de Acesso) usando essas chaves estáticas, Huntress explica.

Qualquer pessoa extraindo essas chaves poderia descriptografar os Tickets de Acesso contendo caminhos de arquivos, nomes de usuário, senhas e carimbos de data, ou criar seus próprios para se passar pelos usuários e instruir os servidores a devolver qualquer arquivo no disco.

“Como essas chaves nunca mudam, poderíamos extraí-las da memória uma vez e usá-las para descriptografar qualquer ticket gerado pelo servidor ou, pior, criptografar o nosso próprio”, dizem os pesquisadores.

Huntress observou que os Tickets de Acesso foram falsificados usando chaves AES codificadas fixamente e definindo o carimbo de data para o ano 9999, para que o ticket nunca expire.

Os atacantes então solicitaram o servidor web.config arquivo. Como contém o machineKey, eles conseguiram usá-lo para acionar a execução remota de código por meio de uma falha de desserialização do ViewState.

Destrua silos de IAM como Bitpanda, KnowBe4 e PathAI

Um IAM quebrado não é apenas um problema de TI – o impacto se espalha por toda a sua empresa.

Este guia prático aborda por que as práticas tradicionais de IAM não acompanham as demandas modernas, exemplos de como é um “bom” IAM e uma lista simples para construir uma estratégia escalável.