Pesquisadores de segurança descobriram uma vulnerabilidade crítica no Microsoft Teams que permite que invasores contornem todas as proteções do Defender para Office 365, convidando usuários para ambientes de locatários maliciosos.

A falha explora uma lacuna arquitetônica fundamental na forma como o Teams lida com a colaboração entre locatários e o acesso de convidados.

A vulnerabilidade centra-se num mal-entendido crítico mantido pela maioria das equipes de segurança. Quando os funcionários aceitam convites para locatários externos do Teams, eles perdem todas as proteções de segurança fornecidas pela organização local.

Em vez disso, eles caem sob a políticas de segurança ou a falta dela, do locatário de hospedagem, onde os invasores podem desativar todas as defesas.

O vetor de ataque perfeito

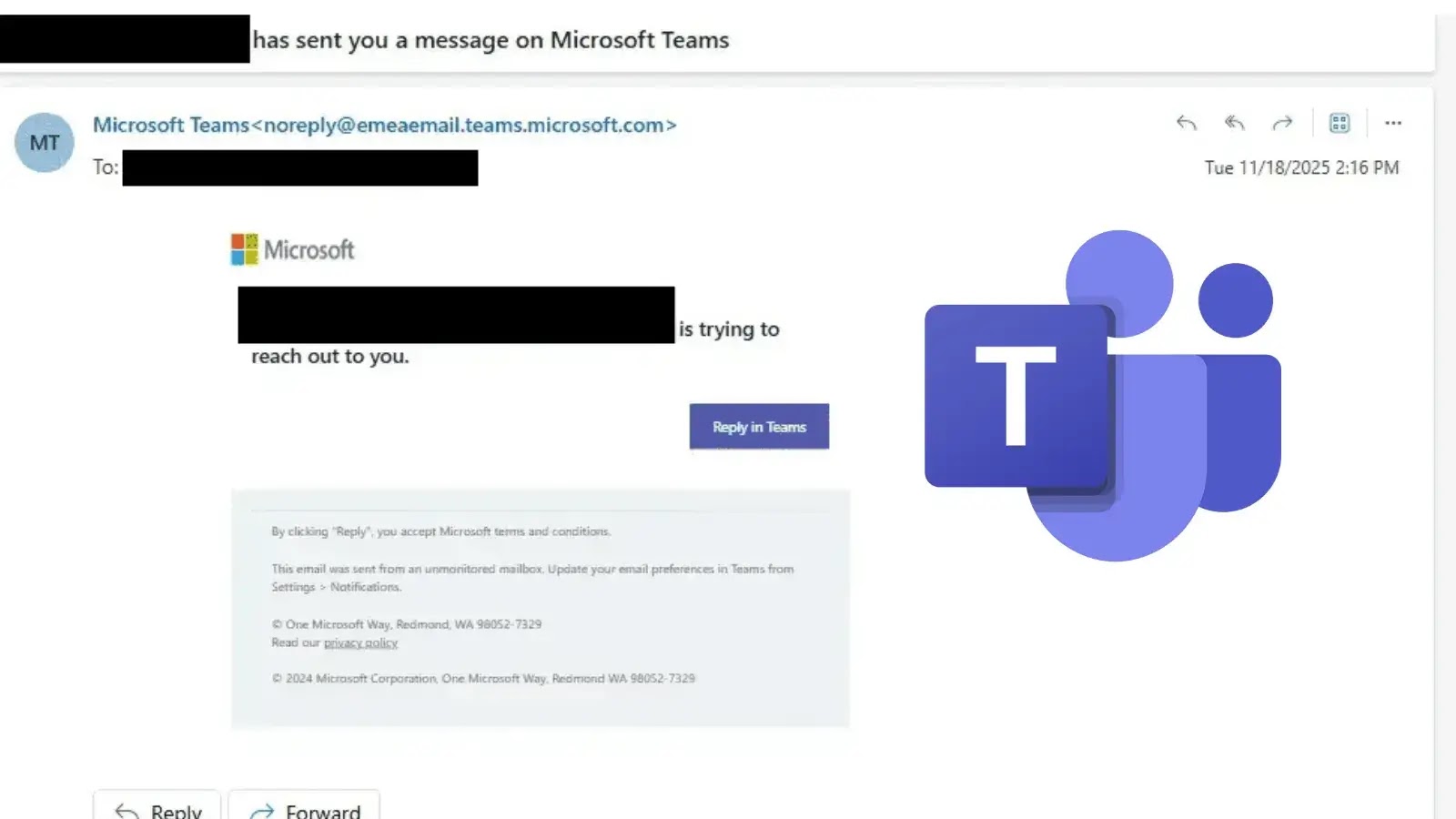

O lançamento do recurso MC1182004 pela Microsoft em novembro de 2025, que permite aos usuários do Teams iniciar bate-papos com qualquer pessoa usando apenas um endereço de e-mail, tornou esse ataque muito mais prático.

O recurso é habilitado por padrão em todos os locatários em todo o mundo e não requer adesão das organizações.

Veja como o ataque funciona: um invasor configura um locatário de baixo custo do Microsoft 365, como uma avaliação do Teams Essentials ou uma assinatura do Business Basic.

Essas licenças econômicas não incluem o Defender para Escritório 365deixando o inquilino sem proteções integradas. Nenhuma verificação de links seguros. Nenhuma detecção de malware. Sem purga automática zero hora. Nada.

O invasor então usa o MC1182004 para enviar convites de bate-papo do Teams para direcionar funcionários de organizações legítimas, criados com pretextos convincentes, como parcerias comerciais ou discussões com fornecedores.

Quando as vítimas aceitam esses convites, elas entram no ambiente desprotegido do invasor.

Uma vez lá dentro, os invasores podem enviar links de phishing sem acionar a verificação do Safe Links, distribuir malware sem análise de anexos e realizar engenharia social em grande escala, tudo isso enquanto a organização da vítima permanece completamente inconsciente.

Seus caros investimentos no Defender para Office 365 nunca são ativados porque o ataque ocorre fora dos limites de segurança.

De acordo com Continuara vulnerabilidade também destaca uma configuração padrão perigosa: a maioria das organizações aceita convites de convidados de qualquer locatário do Microsoft 365 em todo o mundo, sem restrições.

As equipes de segurança podem mitigar esse risco implementando diversos controles. Primeiro, as organizações podem restringir convites de convidados B2B apenas a domínios confiáveis por meio das configurações de colaboração externa do Microsoft Entra ID.

Em segundo lugar, eles podem configurar políticas granulares de acesso entre locatários para bloquear ou restringir a colaboração B2B por padrão.

Terceiro, eles podem limitar a comunicação externa do Teams por meio do Teams Admin Center apenas a domínios externos específicos.

As organizações também podem desativar o recurso MC1182004 usando um PowerShell comando, embora isso impeça apenas convites de saída e não convites de entrada de locatários mal-intencionados.

Esta falha não representa um defeito técnico no Teams em si, mas sim uma realidade arquitetónica de colaboração entre inquilinos que as equipas de segurança não compreenderam totalmente.

À medida que a Microsoft continua a expandir as capacidades de colaboração externa para apoiar o trabalho flexível, as organizações devem proteger proativamente as suas políticas de acesso de convidados antes que os atacantes explorem as lacunas de proteção resultantes em grande escala.

A investigação sublinha um princípio crítico: as proteções de segurança seguem o inquilino dos recursos, não o inquilino da casa.

Até que as organizações compreendam e ajam de acordo com esta distinção, os seus utilizadores permanecem vulneráveis a ataques sofisticados que operam à vista de todos.

Siga-nos emGoogle Notícias,LinkedIneXpara obter atualizações instantâneas e definir GBH como fonte preferencial emGoogle.