Mais de 77.000 endereços IP expostos à Internet estão vulneráveis à falha crítica de execução remota do código React2Shell (CVE-2025-55182), com pesquisadores confirmando agora que atacantes já comprometeram mais de 30 organizações em vários setores.

React2Shell é uma vulnerabilidade de execução remota de código não autenticada que pode ser explorada por meio de uma única requisição HTTP e afeta todos os frameworks que implementam Componentes do Servidor React, incluindo Next.js, que utiliza a mesma lógica de desserialização.

Reagir divulgou a vulnerabilidade em 3 de dezembro, explicando que a desserialização insegura de dados controlados pelo cliente dentro dos Componentes do Servidor React permite que atacantes acionem a execução remota e não autenticada de comandos arbitrários.

Os desenvolvedores são obrigados a atualizar o React para a versão mais recente, reconstruir seus aplicativos e depois reimplantar para corrigir a vulnerabilidade.

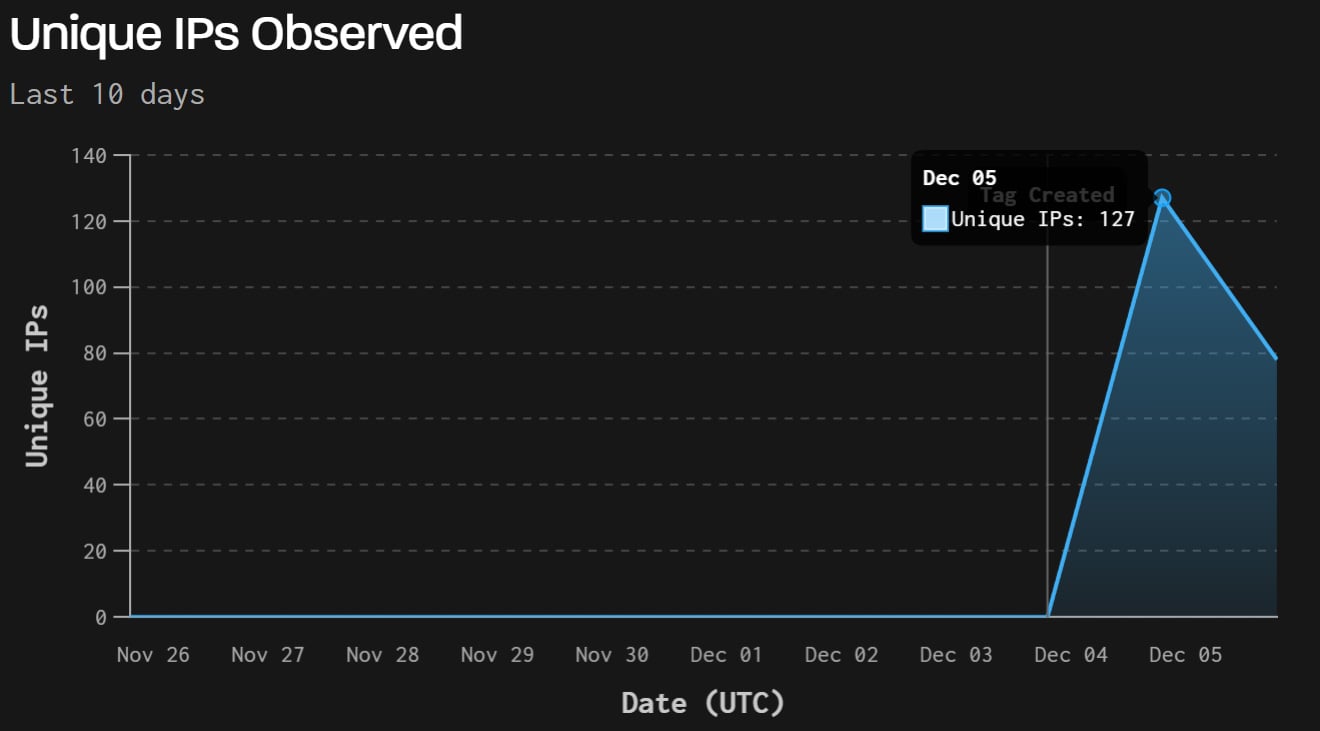

Em 4 de dezembro, pesquisador de segurança Maple3142 publicou uma prova de conceito funcional demonstrando execução remota de comandos contra servidores não atualizados. Logo depois, a busca pela falha acelerou à medida que atacantes e pesquisadores começaram a usar a exploração pública com ferramentas automatizadas.

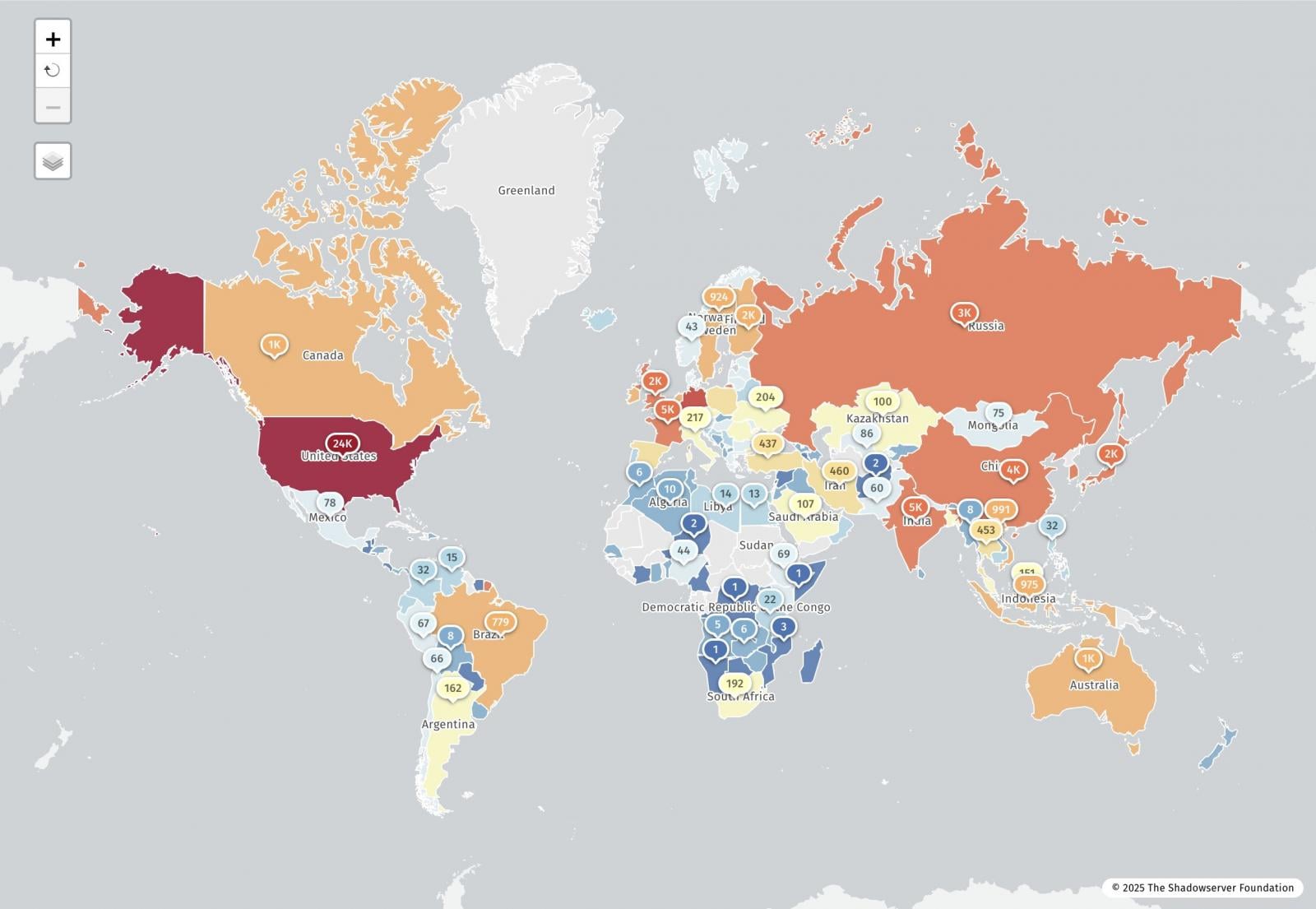

Mais de 77.000 endereços IP vulneráveis

Grupo de vigilância da Internet ShadowserverAgora relata que detectou 77.664 endereços IP vulneráveis à falha React2Shell, com aproximadamente 23.700 nos Estados Unidos.

registrou 181 endereços IP distintos tentando explorar a falha nas últimas 24 horas, com a maior parte do tráfego parecendo automatizada. Os pesquisadores dizem que os exames são originados principalmente da Holanda, China, Estados Unidos, Hong Kong e um pequeno número de outros países.

registrou 181 endereços IP distintos tentando explorar a falha nas últimas 24 horas, com a maior parte do tráfego parecendo automatizada. Os pesquisadores dizem que os exames são originados principalmente da Holanda, China, Estados Unidos, Hong Kong e um pequeno número de outros países.

exploração generalizada da falha CVE-2025-55182.

exploração generalizada da falha CVE-2025-55182.

O GreyNoise relata que atacantes frequentemente começam com comandos PowerShell que executam uma função matemática básica para confirmar que o dispositivo é vulnerável à falha de execução remota do código.

Esses testes retornam resultados previsíveis enquanto deixam sinais mínimos de exploração:

powershell -c "40138*41979"

powershell -c "40320*43488"

Uma vez confirmada a execução remota do código, atacantes foram vistos executando comandos PowerShell codificados em base64 que baixam scripts adicionais diretamente para a memória.

powershell -enc

Um comando observado executa um script PowerShell de segundo estágio a partir do site externo (23[.]235[.]188[.]3), que é usado para desabilitar o AMSI para burlar a segurança dos endpoints e implantar cargas adicionais.

De acordo com VirusTotal, o script PowerShell observado pela GreyNoise instala um farol de Cobalt Strike no dispositivo alvo, dando aos atores de ameaça uma base na rede.

Equipes de inteligência de ameaças da Amazon AWS também viu exploração rápida horas após a divulgação da falha React CVE-2025-55182, com infraestrutura associada a grupos de hackers APT ligados à China conhecidos como Earth Lamia e Jackpot Panda.

Nessa exploração, os atores de ameaça realizam reconhecimento em servidores vulneráveis usando comandos como: whoami e id, tentando escrever arquivos e ler /etc/passwd.

A Palo Alto Networks também observou exploração semelhante, atribuindo parte disso a UNC5174, um ator ameaçador patrocinado pelo Estado chinês que se acredita estar ligado ao Ministério da Segurança do Estado chinês.

“A Unidade 42 observou atividade de ameaça que avaliamos com alta confiança é consistente com a CL-STA-1015 (também conhecida como UNC5174), um grupo suspeito de ser um intermediário de acesso inicial com ligações ao Ministério da Segurança do Estado da China”, disse Justin Moore, gerente sênior da Unidade 42 da Palo Alto Networks, ao BleepingComputer por e-mail.

“Nesta atividade, observamos a implantação de malwares Snowlight e Vshell, ambos altamente consistentes com o conhecimento da Unidade 42 sobre CL-STA-1015 (também conhecido como UNC5174).”

O malware utilizado nesses ataques é:

- Luz de Neve: Um dropper de malware que permite que atacantes remotos liberem cargas adicionais em dispositivos vazados.

- Vshell: Uma backdoor comumente usada por grupos chineses de hackers para acesso remoto, atividades pós-exploração e para movimentação lateral por uma rede comprometida.

A pressa para corrigir

Devido à gravidade da falha do React, empresas do mundo todo apressaram-se para instalar o patch e aplicar mitigações.

Ontem A Cloudflare implementou detecções e mitigações de emergência para o Reactflaw em seu Firewall de Aplicações Web (WAF) devido à sua ampla exploração e severidade.

No entanto, a atualização inadvertidamente causou uma queda de energia que afetou diversos sites antes que as regras fossem corrigidas.

A CISA também fez adicionado CVE-2025-55182 ao catálogo de Vulnerabilidades Exploradas Conhecidas (KEV), exigindo que agências federais apliquem patches até 26 de dezembro de 2025, sob a Diretriz Operacional Vinculativa 22-01.

Organizações que utilizam Componentes do Servidor React ou frameworks construídos sobre eles são aconselhadas a aplicar atualizações imediatamente, reconstruir e reimplantar suas aplicações, e revisar logs em busca de sinais de execução de comandos PowerShell ou shell.

Destrua silos de IAM como Bitpanda, KnowBe4 e PathAI

Um IAM quebrado não é apenas um problema de TI – o impacto se espalha por toda a sua empresa.

Este guia prático aborda por que as práticas tradicionais de IAM não acompanham as demandas modernas, exemplos de como é um “bom” IAM e uma lista simples para construir uma estratégia escalável.

Lawrence Abrams

Lawrence Abrams é o proprietário e editor-chefe da BleepingComputer.com. A área de especialização de Lawrence inclui Windows, remoção de malware e informática forense. Lawrence Abrams é coautor do Winternals Defragmentation, Recovery, and Administration Field Guide e editor técnico do Rootkits for Dummies.