Extensão do Chrome “Safery” rouba frases iniciais da carteira Ethereum

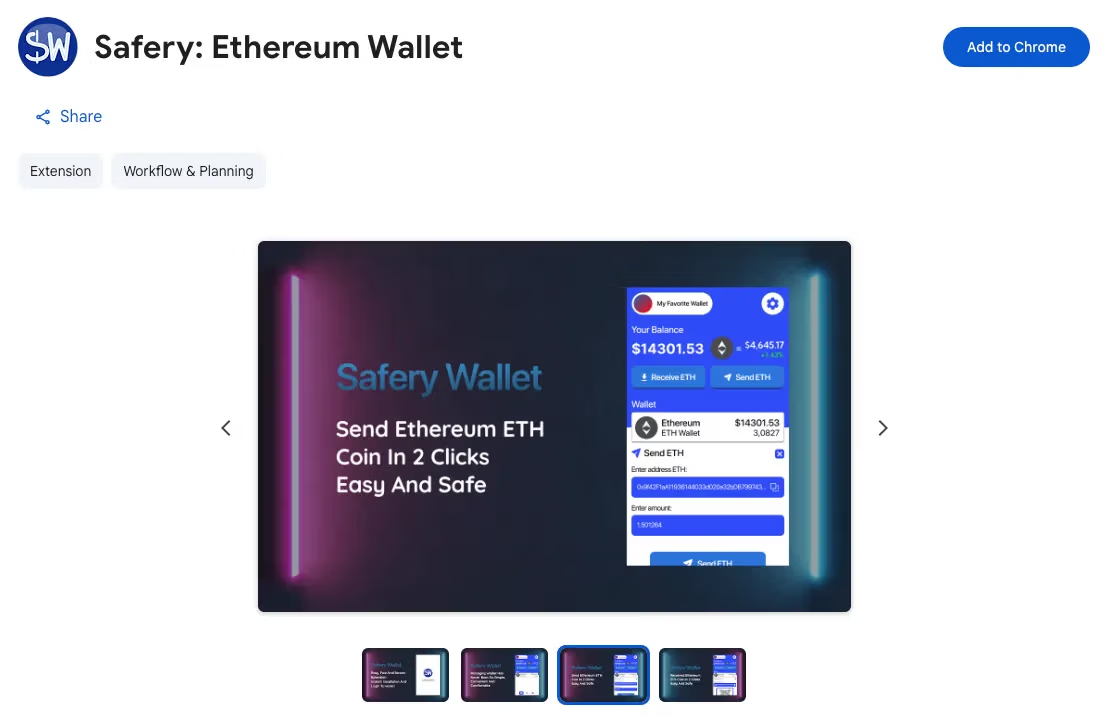

A extensão maliciosa do Chrome “Safery: Ethereum Wallet” rouba as frases iniciais dos usuários enquanto se apresenta como uma carteira de criptomoedas legítima ainda disponível online.

A equipe de pesquisa de ameaças do Socket descobriu uma extensão maliciosa do Chrome chamada “Segurança: Carteira Ethereum“, se passando por uma carteira criptográfica legítima, mas projetada para roubar as frases iniciais dos usuários. A extensão do Chrome foi carregada na Chrome Web Store em 29 de setembro de 2025 e a última atualização foi em 12 de novembro. Ele permanece disponível para download, falsamente comercializado como uma carteira Ethereum segura.

O malicioso Safery: Ethereum Wallet aparece em quarto lugar nos resultados de pesquisa da Chrome Web Store para “Ethereum Wallet”, dando-lhe visibilidade ao lado de carteiras legítimas e aumentando o risco de instalação do usuário.

A Chrome Web Store lista o Safery: Ethereum Wallet como fácil de usar, seguro e privado, alegando transações fáceis e sem coleta de dados.

Os pesquisadores solicitaram ao Google que removesse a extensão maliciosa e suspendesse a conta do editor vinculada ao kifagusertyna@gmail[.]com.

A carteira falsa “Safery” esconde frases de sementes roubadas em transações de blockchain. O invasor decodifica os endereços dos destinatários após as transações para recuperar a frase inicial da vítima e roubar seus criptoativos.

“Quando um usuário cria ou importa uma carteira,Safery: Ethereum Walletcodifica oBIP-39mnemônico em endereços sintéticos no estilo Sui e, em seguida, envia0.000001SUI para esses destinatários usando o mnemônico de um agente de ameaça codificado.” lê o relatório publicado pela empresa de segurança cibernética Socket. “Ao decodificar os destinatários, o agente da ameaça reconstrói a frase inicial original e pode drenar os ativos afetados. O mnemônico deixa o navegador oculto dentro de transações blockchain de aparência normal.”

A extensão oculta um canal de exfiltração Sui secreto codificando um mnemônico BIP-39 em um ou dois endereços sintéticos no estilo Sui: ele mapeia cada palavra semente para seu índice, empacota índices em hexadecimal, preenche 64 caracteres e prefixa 0x. Sementes de doze palavras produzem um endereço, sementes de 24 palavras dois. Na criação/importação da carteira, a extensão usa um mnemônico de invasor codificado para enviar pequenas microtransações SUI para esses endereços sintéticos; Posteriormente, o invasor decodifica os destinatários para reconstruir a semente exata. O processo é executado na memória como tráfego normal de blockchain (sem exfiltração de texto simples ou C2), permitindo a tomada total da carteira assim que o mnemônico for recuperado.

“O maliciosoSafery: Ethereum Walletmostra que o roubo de sementes pode ser ocultado usando blockchains públicos como canal de exfiltração. Qualquer mnemônico inserido em uma carteira maliciosa pode vazar sem tráfego HTTP ou um C2 central. Essa técnica permite que os agentes de ameaças alternem cadeias e endpoints RPC com pouco esforço, de modo que as detecções que dependem de domínios, URLs ou IDs de extensão específicos perderão”, conclui o relatório. “Os defensores devem esperar a reutilização nas cadeias Sui, Solana e EVM e em outras interfaces de usuário de carteira.”

Siga-me no Twitter:@securityaffairseLinkedineMastodonte

(Assuntos de Segurança–hacking, extensão do Chrome)