Elastic detecta malware NANOREMOTE furtivo usando o Google Drive como C2

A Elastic encontrou uma nova backdoor para Windows, o NANOREMOTE, semelhante ao FINALDRAFT/REF7707, usando a API do Google Drive para C2.

Pesquisadores da Elastic Security Labs descobriram o NANOREMOTE, uma nova backdoor do Windows que utiliza a API do Google Drive para C2. A Elastic diz que compartilha código com o implante FINALDRAFT (Squidoor), que usa a API Microsoft Graph e está vinculado ao grupo de ameaças REF7707.

“Uma das principais funcionalidades do malware está centrada em enviar dados de um lado para o outro do endpoint da vítima usando oGoogle Drive API.” lê o relatório publicado pela Elastic. “Esse recurso acaba fornecendo um canal para roubo de dados e preparação de cargas úteis que é difícil para detecção.”

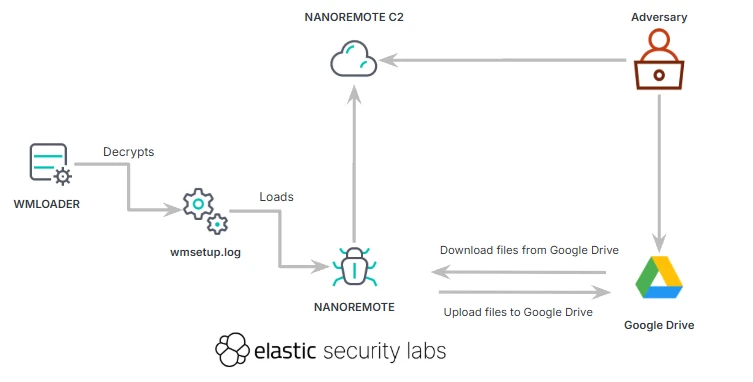

WMLOADER, um loader disfarçado de executável Bitdefender com assinatura inválida, prepara o processo para execução de shellcode usando VirtualAlloc/VirtualProtect. O shellcode, descriptografado via XOR rolante, busca por wmsetup.log e o descriptografa com AES-CBC usando uma chave fixa, carregando a backdoor NANOREMOTE na memória. Loaders semelhantes imitam Bitdefender e Trend Micro. NANOREMOTE é uma backdoor de 64 bits escrita em C++ que executa comandos, move arquivos e utiliza a API do Google Drive por meio de configurações separadas por pipe ou da variável de ambiente NR_GOOGLE_ACCOUNTS.

NANOREMOTE se comunica via HTTP com um IP codificado fixamente e não roteável, recebendo comandos de operador e retornando os resultados correspondentes.

“Como mencionado anteriormente, o C2 do NANOREMOTE se comunica com um endereço IP codificado fixamente. Essas requisições ocorrem via HTTP, onde os dados JSON são enviados por meio de requisições POST comprimidas em Zlib e criptografadas com AES-CBC usando uma chave de 16 bytes (558bec83ec40535657833d7440001c00). O URI para todos os pedidos usa/api/clientcom User-Agent (NanoRemote/1.0).” continua o relatório.

O NANOREMOTE suporta 22 manipuladores de comandos, permitindo controle total sobre um sistema Windows infectado. Esses manipuladores permitem que atacantes coletem informações do sistema, modifiquem o timing dos beacons, terminem o implante e gerenciem arquivos e diretórios (listar, mover, excluir, criar). A backdoor pode executar comandos, carregar arquivos PE do disco ou diretamente da memória, e alterar ou recuperar o diretório de trabalho.

Também inclui capacidades avançadas de transferência de arquivos usando a API do Google Drive, com tarefas de download/upload em fila que podem ser pausadas, retomadas ou canceladas. Essas transferências se misturam ao tráfego normal de nuvem criptografado, complicando a detecção. Os responsáveis também coletam informações do disco, perfilam a vítima e mantêm persistência e desmontagem controlada. O sistema utiliza carregadores PE personalizados, Microsoft Detours para hooking de funções e filas de tarefas para gerenciar operações em andamento

“Nossa hipótese é que o WMLOADER usa a mesma chave codificada fixamente por fazer parte do mesmo processo de construção/desenvolvimento que permite que ele funcione com várias cargas úteis. Não está claro por que o grupo de ameaça por trás desses implantes não está girando a chave, possivelmente por conveniência ou testes.” Conclui O relatório. “Isso parece ser outro sinal forte sugerindo uma base de código compartilhada e um ambiente de desenvolvimento entre FINALDRAFT e NANOREMOTE.”

Me siga no Twitter:@securityaffairseFacebookeMastodonte

(SecurityAffairs–hacking, malware)