À medida que a nossa vida quotidiana se torna mais pressionada pelo tempo e interligada, os calendários digitais surgiram como ferramentas indispensáveis para gerir compromissos pessoais e profissionais.

No entanto, esta mesma conveniência acarreta um risco latente que pode expor milhões de pessoas a ameaças de segurança invisíveis.

Pesquisa recente da Bitsight TRACE revela que mais de 390 domínios abandonados vinculados a solicitações de sincronização do iCalendar estão atualmente recebendo chamadas de sincronização de quase 4 milhões de dispositivos, principalmente usuários de iOS e macOS.

Esses domínios de calendário esquecidos representam uma superfície de ataque significativa e negligenciada que pode ser explorada em larga escala.

Ao contrário do phishing tradicional, onde os usuários são treinados para examinar e-mails inesperados, o vetor de calendário depende da confiança do protocolo e da complacência do usuário.

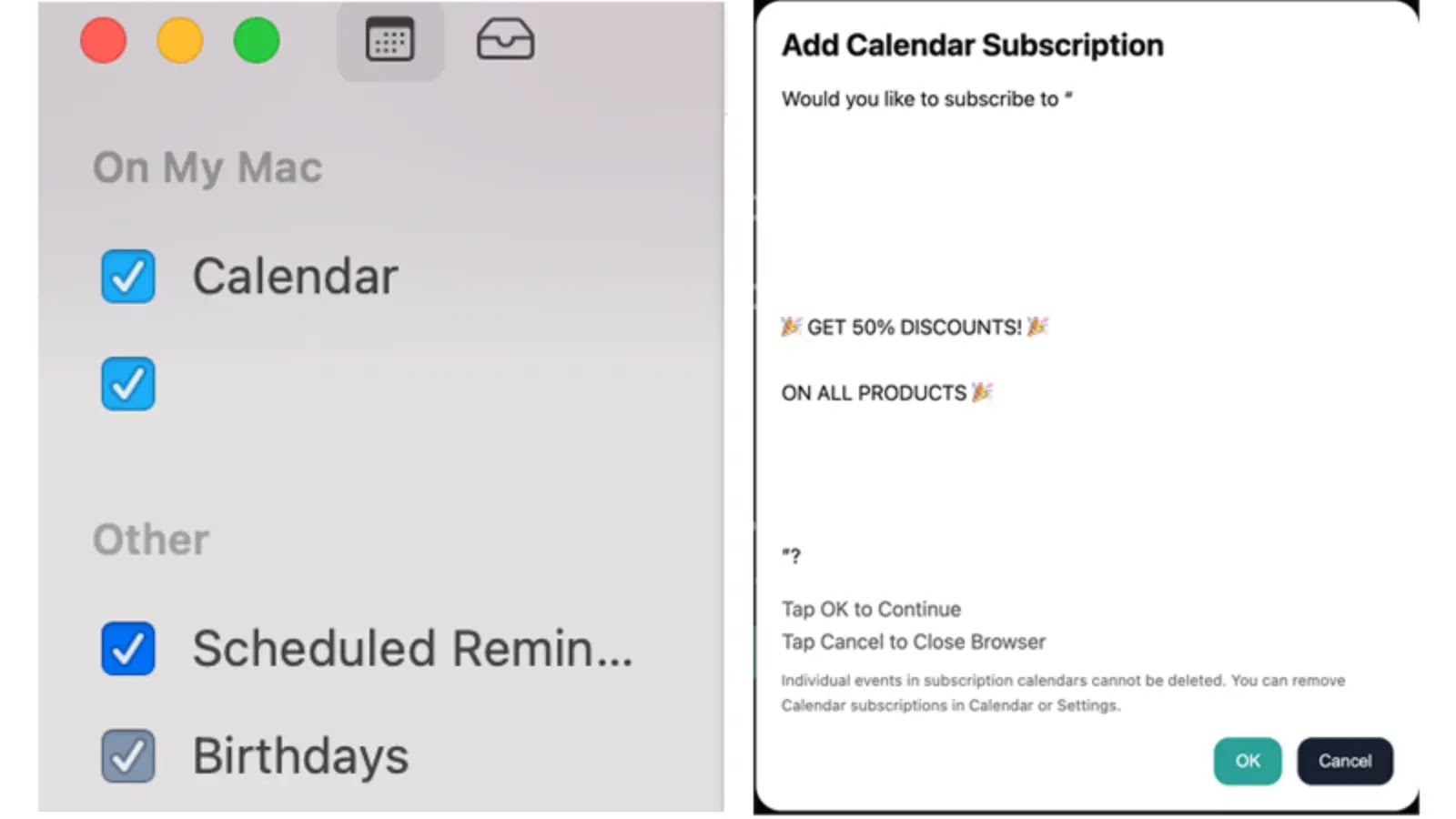

Sempre que um usuário assina um calendário externo, seja para feriados, lembretes de eventos ou promoções exclusivas, seu dispositivo configura solicitações de sincronização recorrentes para esse domínio.

Se o domínio expirar ou for sequestrado, os invasores poderão injetar eventos arbitrários. Esses eventos podem conter links e anexos maliciosos, transformando efetivamente uma ferramenta organizacional confiável em um vetor de ataque para phishing, malware ou engenharia social campanhas.

A pesquisa da Bitsight começou com o afundamento de um único domínio que distribuía eventos de feriados alemães por meio de arquivos .ics.

Observando mais de 11.000 endereços IP únicos contactando este domínio todos os dias, os analistas expandiram a investigação, identificando mais 347 domínios expirados, alguns tão proeminentes como aqueles relacionados com eventos da FIFA e calendários religiosos globais.

Esses domínios recebem coletivamente solicitações de sincronização de quase 4 milhões de dispositivos únicos diariamente. A maioria dos usuários e empresas não sabe que os aplicativos de calendário continuam pesquisando servidores expirados ou sequestrados em segundo plano, tornando esse um risco silencioso e persistente.

Infraestrutura moderna e monetização

Os invasores modernos implantam infraestrutura dedicada para induzir os usuários a se inscreverem, muitas vezes usando sites legítimos comprometidos ou cadeias de redirecionamento.

Fazendo parecer que o usuário precisa resolver um captcha clicando em “Permitir” para visualizar o conteúdo original.

Eles monetizam o acesso por meio da distribuição clássica de phishing e malware ou de meios inovadores, como instalações VPN (que podem transformar dispositivos em nós proxy residenciais) ou até mesmo a venda de “espaço publicitário” de notificação push por meio de plataformas como Pushground e RichAds.

A sofisticação destas redes é sublinhada pela sua escala e persistência; vários domínios exibem padrões comportamentais característicos de sistemas avançados de distribuição de tráfego e campanhas de malware conhecidas como Balada Injector.

A pesquisa descobriu dois tipos significativos de solicitações de sincronização para seu sumidouro:

- URIs codificados em Base64.

- Parâmetros de consulta Webcal.

Ambos sugerem atividade de sincronização em segundo plano, o que significa que as assinaturas de dispositivos existentes ficam vulneráveis por meses ou anos, muito depois de o usuário esquecer sua origem.

Ao contrário do e-mail, eventos do calendário desfrute da confiança inerente do usuário. Há pouco monitoramento ou treinamento rotineiro de conscientização de segurança em relação a ataques baseados em calendário.

Uma vez comprometido, um evento de calendário pode imitar convites ou lembretes legítimos para reuniões, até mesmo carregando a marca e a formatação de serviços ou colegas familiares. O espectro de ameaças inclui:

- Phishing: Roubar credenciais através de links de eventos falsos.

- Programas maliciosos: anexar arquivos maliciosos ou desencadear instalações de aplicativos indesejados.

- Engenharia social: Criar urgência com falsos “alertas de sistema” ou lembretes aparentemente oficiais.

Ataques recentes também aproveitaram métodos avançados, como a implantação de JavaScript por meio de arquivos .ics em suítes de código aberto (por exemplo, Zimbra 0days) ou tentativas de IA injeções imediatas visando assistentes digitais como o Google Gemini.

O que pode ser feito?

Os APKs funcionavam de forma semelhante, eram leves, tinham poucos KB e fingiam ser jogos diversos, como “Genshin Impact” ou “Plant vs Zombies”.

Os pesquisadores de segurança enfatizam a necessidade de vigilância organizacional e individual:

- Audite e remova assinaturas de calendário desconhecidas.

- Trate os links de eventos do calendário com o mesmo cuidado que os links de e-mail.

- Implemente políticas de assinatura de calendário para dispositivos corporativos.

- Incorpore ameaças de calendário em programas de treinamento em segurança cibernética.

- Sempre que possível, bloqueie domínios desconhecidos de sincronização de calendário no perímetro da rede.

Embora grandes provedores como Apple e Google tenham melhorado significativamente a segurança da plataforma, o uso de servidores proxy pelo Google para sincronização de calendários atenua notavelmente a exploração direta, muitas soluções de calendário de código aberto e de terceiros ficam para trás.

À medida que a adoção de calendários digitais continua a crescer, a sensibilização e o investimento na segurança dos calendários são cruciais.

Domínios abandonados e solicitações de sincronização silenciosa estão emergindo como um dos pontos de entrada mais poderosos para invasores, ressaltando a importância de manter a vigilância, atualizar protocolos e tornar a segurança do calendário uma preocupação de primeira classe na higiene cibernética moderna.

Siga-nos emGoogle Notícias,LinkedIneXpara obter atualizações instantâneas e definir GBH como fonte preferencial emGoogle.