O trabalho moderno não vive em um aplicativo. Ele vive em uma malha de e-mail, arquivos, bate-papo e uma rede de conectores que transportam dados entre eles. É por isso que o Incidente de Salesloft/Drift desembarcou com tanta força para as equipes do Google Workspace. Ninguém “hackeou o Google”. Os invasores fizeram uma integração confiável e acabaram com exatamente o que queriam: dados.

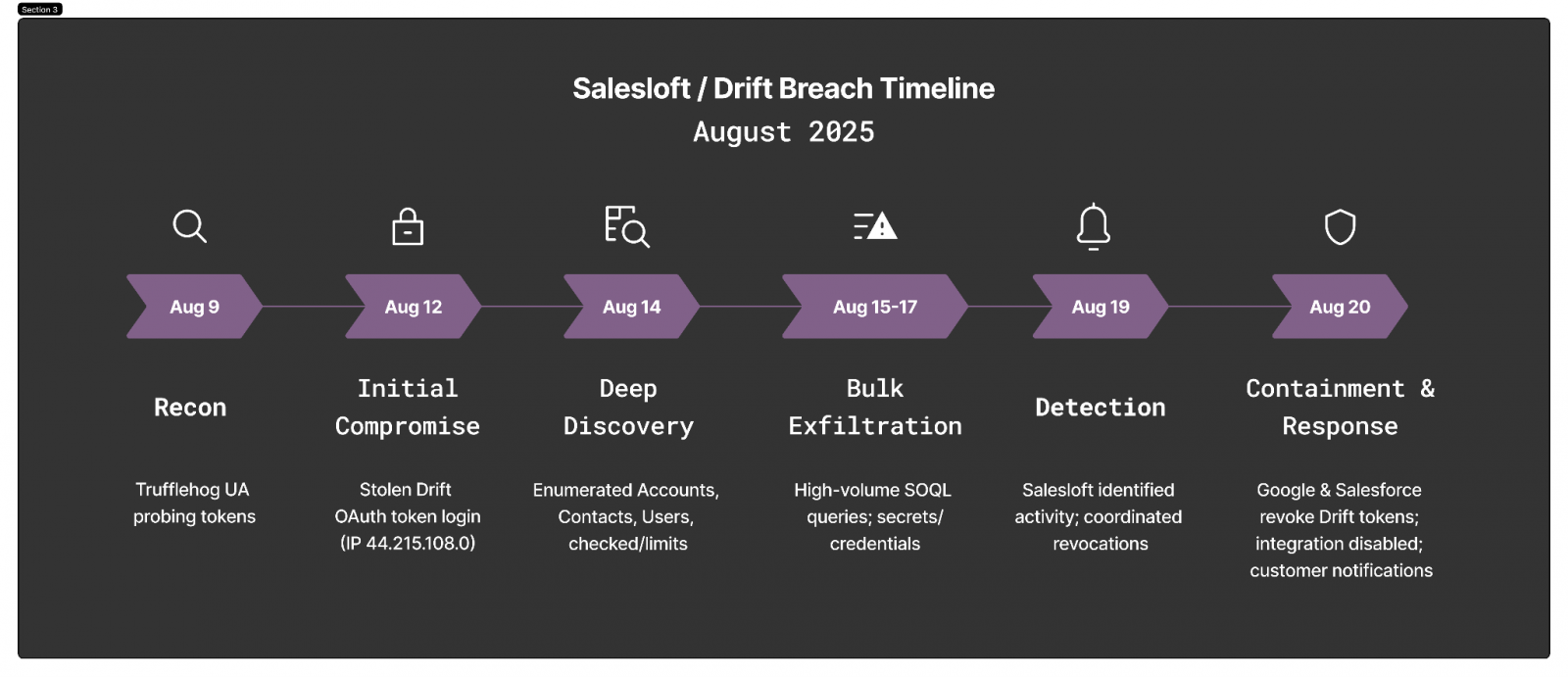

No início de agosto, o mesmo agente de ameaças que saqueou os registros do Salesforce por meio de tokens OAuth comprometidos também usou tokens roubados do Drift Email para acessar um pequeno número de caixas de correio do Google Workspace que se integraram explicitamente ao Drift.

Em 9 de agosto, o Google confirmou essa atividade, revogou os tokens e desativou a integração. Foi uma ilustração clara de como o acesso delegado pode contornar suas proteções usuais.

Quando o App Graph se torna a superfície de ataque

Se você passou os últimos anos restringindo a identidade, fortalecendo o MFA e eliminando protocolos legados, isso pode parecer injusto. Você pode fazer tudo isso e ainda perder terreno para um token de terceiros com escopos perfeitamente legítimos.

A verdade incômoda é que a superfície de ataque agora é o gráfico do aplicativo – a rede de concessões OAuth e permissões de API que unem seu SaaS.

A história de segurança não é mais sobre se um prompt de login foi disparado. É sobre o que uma integração pode fazer uma vez que esteja dentro.

O que os clientes realmente sentiram durante o Salesloft/Drift

Passamos os dias após a divulgação conversando com os clientes. O clima não era de pânico; Foi uma avaliação medida. Nossa equipe de pesquisa de ameaças criou uma série de detecções para verificar IOCs relacionadas à violação. As equipes mapearam onde o Drift estava conectado, removeram o acesso e giraram as chaves.

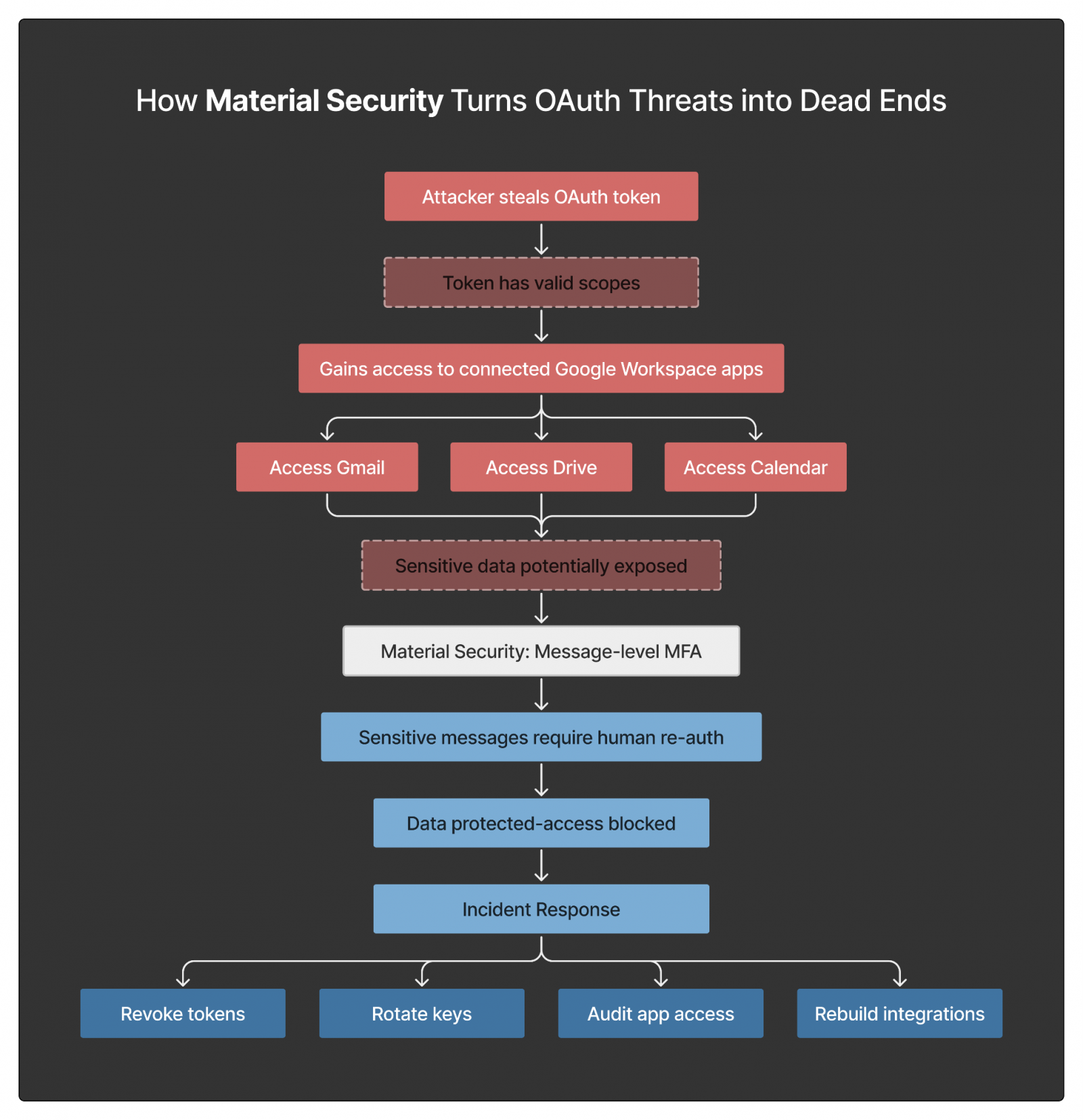

Com o Material instalado, o tempo de permanência do invasor torna-se amplamente irrelevante. A resiliência de aquisição de conta da Material protege os dados confidenciais da caixa de correio em repouso, portanto, embora o token pudesse ter dado acesso à caixa de correio, o acesso aos dados mais confidenciais ainda exigia um avanço humano.

Essa é a mentalidade de presumir violação na prática – aceitar que alguém acabará obtendo acesso válido e garantir que o alvo não seja legível por padrão.

Este não foi um caso único

Salesloft/Drift se encaixa em um padrão mais amplo. As equipes por trás das recentes invasões do Salesforce não estão perseguindo shells em endpoints; eles estão perseguindo tokens e acesso legítimo e aproveitando a cobertura que ele oferece.

O manual é simples e escalável: use tokens válidos, execute consultas de alto volume e saia com dados. Na mesma época, vimos invasores vasculharem as exportações para encontrar segredos da nuvem e girar novamente.

A onda Snowflake do ano passado contou a mesma história com logotipos diferentes. Credenciais e tokens tornaram-se roubo de dados em escala industrial, seguido pela mesma rotina de limpeza: caçar segredos em e-mails e arquivos, girar chaves, redefinir tokens e refazer o acesso ao aplicativo.

Esses ataques não vão desaparecer tão cedo, eles afetarão diferentes plataformas, mas oferecerão lições semelhantes. Concentrar-se em proteger o perímetro do escritório na nuvem não é mais suficiente – e se formos honestos com nós mesmos, não tem sido por um tempo. Existem simplesmente muitas maneiras de acessar e-mails, arquivos e contas em seu espaço de trabalho na nuvem. Nossa abordagem deve evoluir para incluir recursos robustos de detecção e resposta em todo o ambiente de escritório em nuvem.

As tendências ocultas na segurança de arquivos confidenciais

Nossos dados mostram que os arquivos confidenciais cresceram 1100%: insights da proteção de e-mail e do Drive.

A análise de dados de e-mail e nuvem da Material Security descobriu tendências surpreendentes em como as informações confidenciais são armazenadas, compartilhadas e protegidas, oferecendo uma nova perspectiva sobre a evolução dos riscos e defesas.

O que a resiliência “moderna” do espaço de trabalho na nuvem realmente requer

Então, como é a segurança resiliente do Google Workspace nessa realidade? Começa com uma mudança de ênfase. Ainda evitamos ameaças de entrada, mas paramos de apostar o negócio apenas na prevenção. Projetamos para contenção e resiliência.

Na prática, isso significa tratar o Workspace como infraestrutura crítica, seu próprio ambiente com seus próprios sinais, modos de falha e raio de explosão, e protegê-lo em três camadas: integrações, identidades e conteúdo.

Nas integrações, o trabalho é visibilidade e controle. Você faz o inventário de todos os apps de terceiros com acesso às APIs Gmail, Drive, Agenda e Admin. tu ésRemova o que você não precisa. Você aperta os escopos no que você mantém. Você observa novas concessões de alto risco como se fossem novas contas de administrador, porque na verdade são.

Quando um incidente como o Drift acontece, você revoga e gira em massa primeiro e investiga em segundo. Se você esperar por evidências perfeitas nos logs, já está atrasado. A resposta da plataforma a 9 de agosto foi rápida; Sua resposta interna deve ser igualmente nítida.

Em identidades, você vai além da MFA de check-the-box. Os métodos de autenticação resistentes a phishing agora são essenciais. Protocolos legados como IMAP e POP e senhas específicas de aplicativos que cunham acesso de longa duração precisam ser eliminados. Você assume que o phishing de consentimento e a reprodução de token continuarão porque continuarão.

O endurecimento de identidade é necessário, mas não é suficiente. Sua capacidade de detectar comportamentos de conta potencialmente suspeitos deve ir além da simples detecção de logins incomuns para monitorar o comportamento dentro do ambiente: padrões de acesso a dados, regras de e-mail, comportamento de compartilhamento de arquivos e muito mais.

Os invasores estão continuamente evoluindo suas técnicas de evasão e melhorando em esconder seus rastros, portanto, ser capaz de detectar e responder a esses comportamentos em tempo real é fundamental.

A camada decisiva é o conteúdo. Se uma integração ou sessão roubada pode ler tudo em uma caixa de correio executiva, o resto é acadêmico. Mas a MFA no nível da mensagem inverte esse script. Tópicos confidenciais, arquivos legais e e-mails regulamentados permanecem bloqueados até que um humano prove a intenção e a legitimidade no momento. Essa única escolha de design transforma um token roubado de catastrófico em irritante. Ele também ganha tempo para o resto de sua resposta – revogações, rotações, limpeza – sem vazar segredos nesse meio tempo.

Mas todos esses controles só importam se sua equipe puder empunhá-los sob pressão – ou melhor ainda, se esses controles puderem operar de forma independente na velocidade da máquina. Isso significa automatizar os guias estratégicos que extraem da telemetria nativa do Workspace para agir em tempo real.

Isso significa poder revogar tokens de aplicativos vinculados a um fornecedor comprometido, suspender contas com comportamento suspeito, colocar em quarentena e-mails que correspondem a um novo indicador, revogar o compartilhamento arriscado do Drive e exigir que você abra qualquer coisa marcada como confidencial, conforme observado em seu ambiente.

Como a segurança do material se encaixa

O material foi construído exatamente para essa realidade operacional em Google Workspace: Fomos fundados com uma abordagem moderna para segurança de e-mail e escritório em nuvem. Tornamos o Workspace mais difícil de usar indevidamente, mesmo com tokens válidos em mãos.

Protegemos o conteúdo mais importante com MFA no nível da mensagem, acesso just-in-time e controle sem atrito sobre o compartilhamento arriscado do Drive: para que uma integração comprometida não possa abrir suas mensagens e arquivos mais confidenciais.

Normalizamos os sinais ruidosos do Gmail, do Drive e das APIs de administrador e os transformamos em ações que sua equipe pode realizar rapidamente. E tratamos a governança OAuth como uma superfície de primeira classe. Você pode ver quais aplicativos têm escopos perigosos, revogar automaticamente o que está obsoleto e responder amplamente quando o próximo fornecedor divulgar um problema de token.

Lições a serem mantidas

Suponha que as integrações serão abusadas. Suponha que os tokens vazem. Suponha que os invasores criativos encontrarão o caminho mais curto para os dados. Em seguida, projete para que essas suposições não levem a manchetes.

O episódio Salesloft / Drift estará longe de ser a última história da cadeia de suprimentos ou token que leremos. Daqui a um mês, pode ser um aplicativo diferente, um escopo diferente, um conjunto diferente de logotipos.

Mas o fio condutor será o mesmo: as defesas são mais fortes quando protegem o alvo diretamente e aceitam que alguém, em algum lugar, acabará passando pela porta da frente. Construa para esse mundo, e um token roubado se torna uma lombada em vez de uma violação.

Saiba mais sobre Abordagem da Material Security e veja a segurança do espaço de trabalho na nuvem em ação.

Patrocinado e escrito por Segurança do material.