Por Sila Özeren Hacioglu, engenheira de pesquisa em segurança da Picus Security.

Para os líderes de segurança, a notificação mais temida nem sempre é um alerta do seu SOC; É um link para uma matéria de notícia enviada por um membro do conselho. A manchete geralmente detalha uma nova campanha de um grupo de ameaça como o FIN8 ou uma vulnerabilidade massiva recentemente exposta na cadeia de suprimentos. A pergunta que acompanha é breve, mas paralisante por implicação: “Estamos expostos a isso agora?“.

No mundo pré-LLM, responder a essa pergunta desencadeou uma corrida louca contra um relógio implacável. As equipes de segurança precisavam esperar pelos SLAs dos fornecedores, muitas vezes oito horas ou mais para ameaças emergentes, ou fazer engenharia reversa manualmente do ataque para construir uma simulação. Embora essa abordagem tenha dado uma resposta precisa, o tempo necessário criou uma janela perigosa de incerteza.

A emulação de ameaças impulsionada por IA eliminou grande parte do atraso investigativo ao acelerar a análise e expandir o conhecimento sobre ameaças. No entanto, a emulação de IA ainda apresenta riscos devido à transparência limitada, suscetibilidade à manipulação e alucinações.

Em recentes Cúpula BAS, o CTO da Picus e cofundador Volkan Ertürk alertou que “A IA generativa bruta pode criar riscos de exploração quase tão sérios quanto as próprias ameaças.” Picus aborda isso usando um agente, Abordagem pós-LLM que entrega velocidade de nível IA sem introduzir novas superfícies de ataque.

Este blog explica como essa abordagem se manifesta e por que ela melhora fundamentalmente a velocidade e a segurança da validação de ameaças.

A Armadilha do “Incitar e Rezar”

A reação imediata ao boom da IA Generativa foi uma tentativa de automatizar o red teaming simplesmente pedindo aos Grandes Modelos de Linguagem (LLMs) que gerar scripts de ataque. Teoricamente, um engenheiro poderia inserir um relatório de inteligência de ameaças em um modelo e pedir que ele “elaborasse uma campanha de emulação”.

Embora essa abordagem seja inegavelmente rápida, ela falhas em confiabilidade e segurança. Como observa Ertürk de Picus, há algum perigo em adotar essa abordagem:

“ … Você pode confiar em uma carga útil construída por um motor de IA? Eu não acho. Certo? Talvez tenha surgido apenas a amostra real que um grupo APT ou um grupo de ransomware tem usado. … aí você clica nesse binário, e pronto, pode ter grandes problemas.”

O problema não são apenas binarismos arriscados. Como mencionado acima, LLMs ainda são propensos a alucinações. Sem limites rígidos, um modelo pode inventar TTPs (Táticas, Técnicas e Procedimentos) que o grupo de ameaça não usa de fato, ou sugerir exploits para vulnerabilidades que não existem. Isso deixa as equipes de segurança com dificuldades para validar suas defesas contra Ameaças teóricas sem tirar tempo para abordar as questões reais.

Para resolver essas questões, a plataforma Picus adota um modelo fundamentalmente diferente: A abordagem agentica.

A Mudança Agente: Orquestração ao Longo da Geração

A abordagem Picus, incorporada em Ameaça Inteligente, deixa de usar IA como gerador de código e a utiliza como orquestrador de componentes conhecidos e seguros.

Em vez de pedir à IA que crie cargas úteis, o sistema instrui que ela mapeie ameaças para os confiáveis Biblioteca Picus Threat.

“Então nossa abordagem é … precisamos aproveitar a IA, mas precisamos usá-la de forma inteligente… Precisamos dizer que, ei, eu tenho um Biblioteca de ameaças. Mapeie a campanha que você construiu para meus TTPs que eu sei que são alta qualidade, explosivo de baixo nível, e apenas me dê um plano de emulação baseado no que eu tenho e nos meus TTPs.” – Volkan Ertürk, CTO e cofundador da Picus Security.

No centro desse modelo está uma biblioteca de ameaças construída e refinada ao longo de 12 anos de pesquisa real sobre ameaças do Picus Labs. Em vez de gerar malware do zero, a IA analisa inteligência externa e a alinha a um grafo de conhecimento pré-validado de ações atômicas seguras. Isso garante precisão, consistência e segurança.

Para executar isso de forma confiável, o Picus usa um Framework multi-agente em vez de um único chatbot monolítico. Cada agente possui uma função dedicada, prevenindo erros e evitando problemas de escalonamento:

-

Agente Planejador: Orquestra o fluxo de trabalho geral

-

Agente Pesquisador: Vasculhe a internet em busca de inteligência

-

Agente Construtor de Ameaças: Monta a cadeia de ataque

-

Agente de Validação: Verifica o trabalho dos outros agentes para evitar alucinações

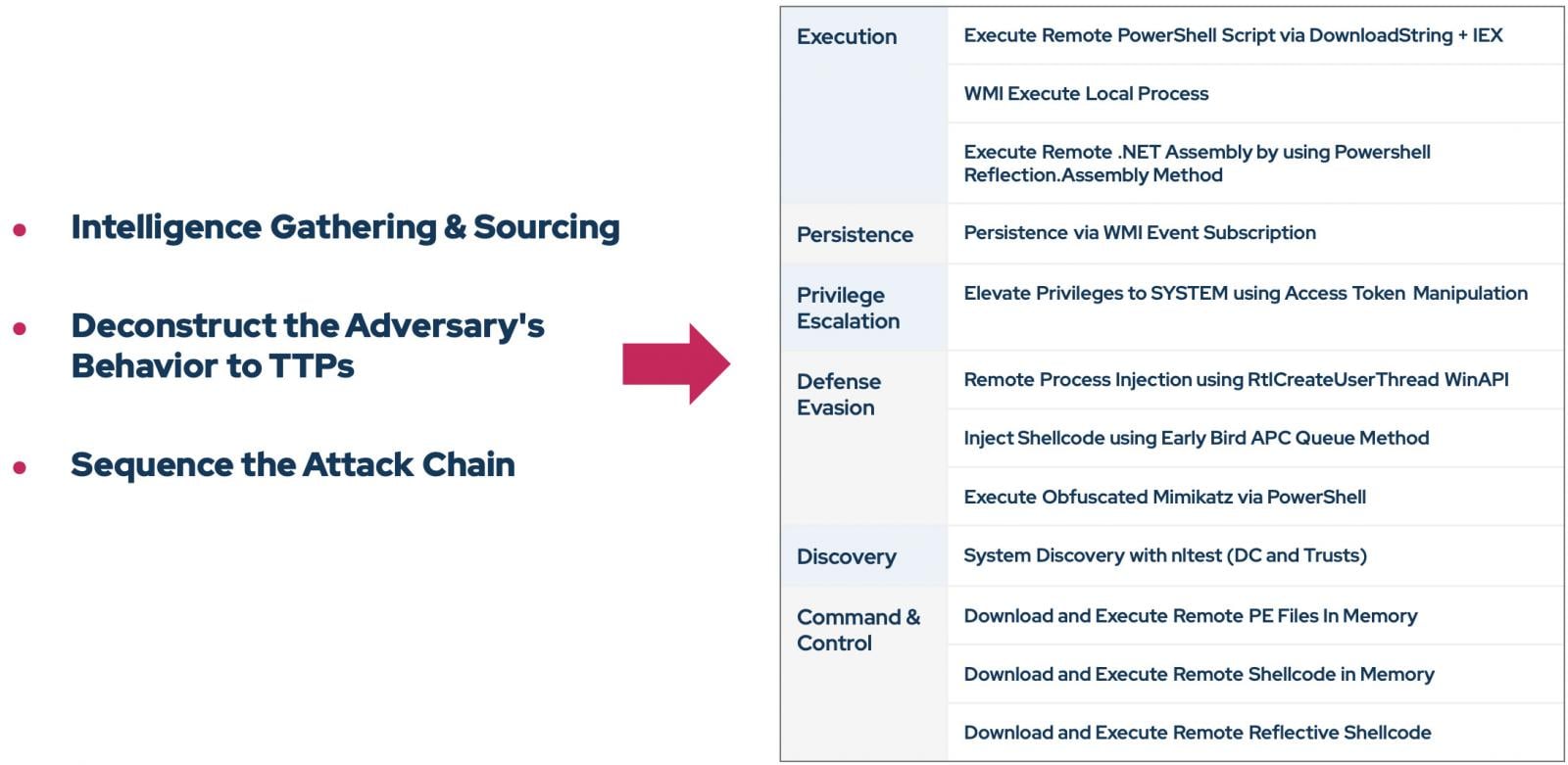

Estudo de Caso da Vida Real: Mapeando a Campanha de Ataque FIN8

Para mostrar como o sistema funciona na prática, aqui está o fluxo de trabalho que a plataforma Picus segue ao processar uma solicitação relacionada ao “FIN8“Grupo de ameaça. Este exemplo ilustra como um único link de notícias pode ser convertido em um perfil de emulação seguro e preciso em poucas horas.

Um percurso do mesmo processo foi demonstrado pelo CTO da Picus, Volkan Ertürk, durante a Cúpula da BAS.

Passo 1: Coleta de Inteligência e Obtenção

O processo começa com um usuário inserindo uma única URL, talvez um relatório novo sobre uma campanha FIN8.

O Pesquisador Agente Não para naquela única fonte. Ele rastreia links conectados, valida a confiabilidade dessas fontes e agrega os dados para construir um “”Relatório de inteligência finalizado.”

Passo 2: Desconstrução e Análise do Comportamento

Uma vez que a inteligência é coletada, o sistema realiza uma análise comportamental. Ele desconstrói a narrativa da campanha em componentes técnicos, identificando os TTPs específicos usados pelo adversário.

O objetivo aqui é entender o fluir de todo o ataque, não apenas de seus indicadores estáticos.

Passo 3: Mapeamento Seguro via Grafo de Conhecimento

Essa é a “válvula de segurança” crítica.

O Agente Construtor de Ameaças pega os TTPs identificados e consulta o servidor Picus MCP (Model Context Protocol). Como a biblioteca de ameaças está em um grafo de conhecimento, a IA pode mapear o comportamento malicioso do adversário para um correspondente seguro ação de simulação da biblioteca Picus.

Por exemplo, se o FIN8 usa um método específico para despejo de credenciais, a IA seleciona o módulo Picus benigno que testa essa fraqueza específica sem realmente despejar credenciais reais.

Passo 4: Sequenciamento e Validação

Por fim, os agentes sequenciam essas ações em uma cadeia de ataque que espelha o manual do adversário. Um Agente de Validação revisa o mapeamento para garantir que nenhuma etapa tenha sido alucinada ou possíveis erros tenham sido introduzidos.

O resultado é um perfil de simulação pronto para execução contendo as táticas exatas do MITRE e as ações Picus necessárias para testar a prontidão organizacional.

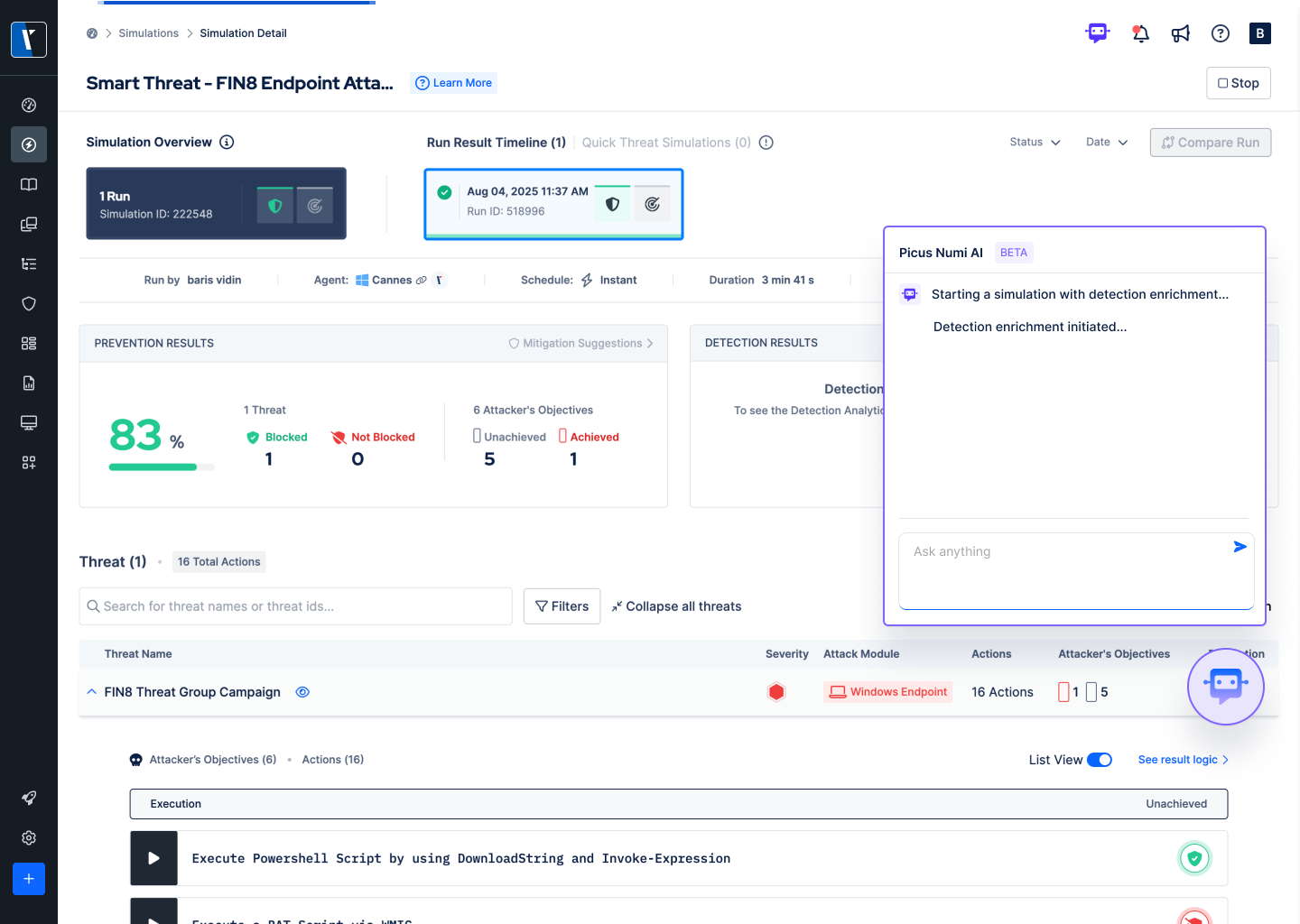

Numi AI.”

Numi AI.”

Isso faz com que a experiência do usuário passe de navegar por dashboards complexos para interações mais simples, claras e baseadas em intenção.

Por exemplo, um engenheiro de segurança pode expressar uma intenção de alto nível, “Não quero ameaças de configuração“, e a IA monitora o ambiente, alertando o usuário apenas quando mudanças relevantes na política ou ameaças emergentes violam essa intenção específica.

validação de segurança orientada por contexto” permite que as organizações Priorize patches com base no que é realmente explorável.

validação de segurança orientada por contexto” permite que as organizações Priorize patches com base no que é realmente explorável.

Ao combinar inteligência de ameaças impulsionada por IA com aprendizado de máquina supervisionado que prevê a eficácia do controle em dispositivos não agentes, as equipes podem distinguir entre vulnerabilidades teóricas e riscos reais para sua organização e ambientes específicos.

Em um cenário onde os agentes ameaçadores agem rapidamente, a capacidade de transformar uma manchete em uma estratégia de defesa validada em poucas horas não é mais um luxo; É uma necessidade.

A abordagem Picus sugere que a melhor forma de usar IA não é deixá-la escrever malware, mas sim deixar que ela organize a defesa.

Reduza a distância entre sua descoberta de ameaças e os esforços de validação da defesa.

Solicite uma demo ver a IA agente da Picus em ação e aprender a operacionalizar inteligência de ameaças de última hora antes que seja tarde demais.

Nota: Este artigo foi escrito com maestria e contribuição por Sila Ozeren Hacioglu, Engenheiro de Pesquisa em Segurança na Picus Security.

Patrocinado e escrito por Segurança Picus.