A Agência de Segurança Cibernética e de Infraestrutura dos EUA (CISA) alertou os defensores da rede sobre hackers chineses que estavam usando o malware Brickstorm em servidores VMware vSphere.

Em um Relatório conjunto de análise de malware com a Agência de Segurança Nacional (NSA) e o Centro de Cibersegurança do Canadá, a CISA afirma ter analisado oito amostras de malware Brickstorm.

Essas amostras foram descobertas em redes pertencentes a organizações vítimas, onde os atacantes miraram especificamente servidores VMware vSphere para criar máquinas virtuais ocultas e descontroladas, a fim de escapar da detecção e roubar snapshots clonados de máquinas virtuais para mais roubo de credenciais.

Como mencionado no aviso, o Brickstorm utiliza múltiplas camadas de criptografia, incluindo HTTPS, WebSockets e TLS aninhado para proteger canais de comunicação, um proxy SOCKS para tunelamento e movimento lateral dentro de redes comprometidas, e DNS-sobre-HTTPS (DoH) para maior ocultação. Para manter a persistência, o Brickstorm também inclui uma função de automonitoramento que reinstala ou reinicia automaticamente o malware se interrompido.

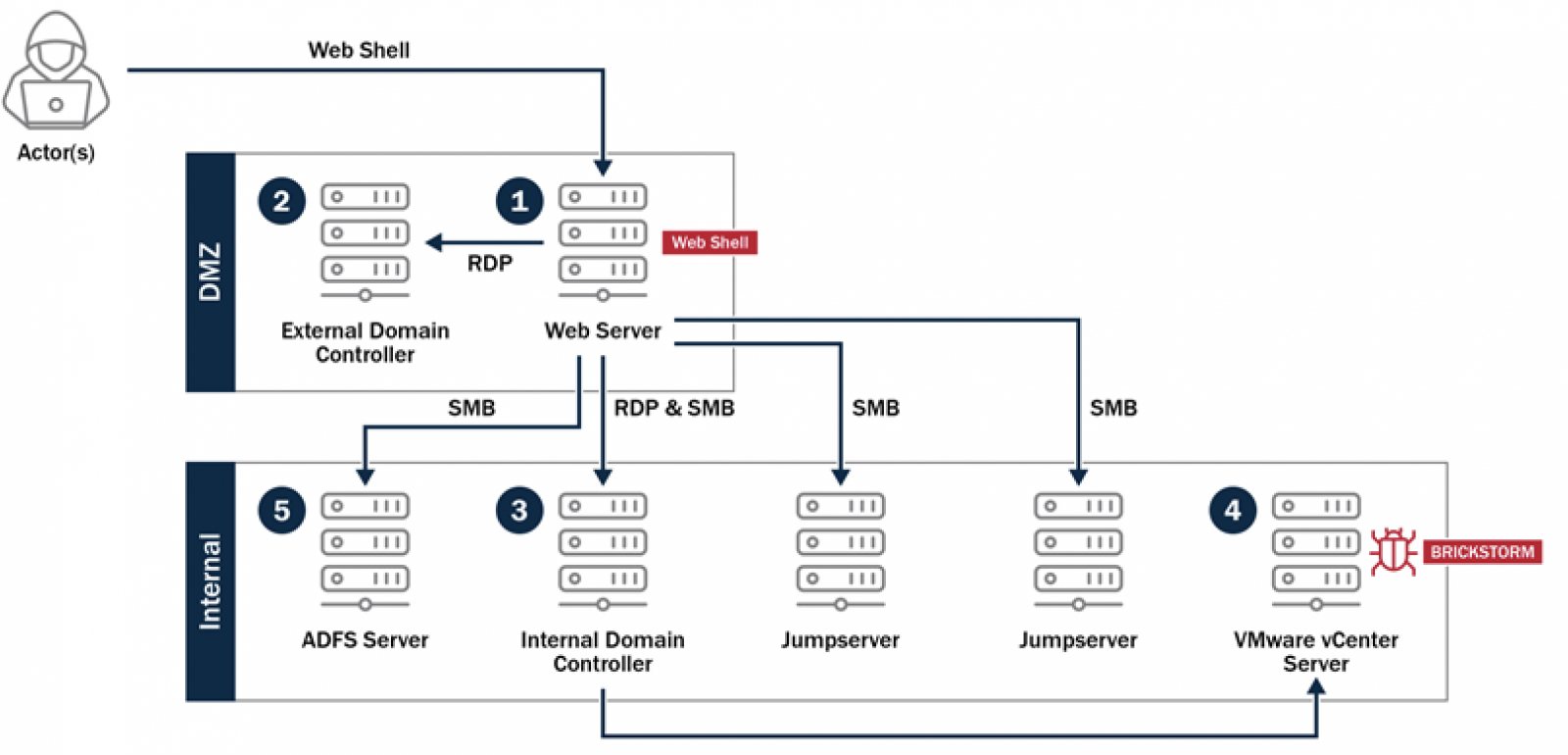

Durante a investigação de um dos incidentes, a CISA descobriu que hackers chineses comprometeram um servidor web na zona desmilitarizada (DMZ) de uma organização em abril de 2024, depois migraram lateralmente para um servidor VMware vCenter interno e implantaram malware.

Os atacantes também invadiram dois controladores de domínio na rede da vítima e exportaram chaves criptográficas após comprometerem um servidor de Serviços de Federação do Active Directory (ADFS). O implante Brickstorm permitiu que eles mantivessem acesso aos sistemas violados de pelo menos abril de 2024 até setembro de 2025.

Após obter acesso ao sistema, também foram observados capturando informações do banco de dados do Active Directory e realizando backups do sistema para roubar credenciais legítimas e outros dados sensíveis.

Hoje, a empresa de cibersegurança CrowdStrike também ataques de malware Brickstorm ligados mirando servidores VMware vCenter nas redes de empresas jurídicas, de tecnologia e de manufatura dos EUA ao longo de 2025 para um grupo chinês de hackers que rastreia como Warp Panda. O CrowdStrike observou o mesmo grupo de ameaça implantando implantes de malware Junction e GuestConduit anteriormente desconhecidos em ambientes VMware ESXi.

O aviso conjunto vem logo após um Relatório do Grupo de Inteligência de Ameaças do Google (GTIG) publicado em setembro que descreveu como hackers chineses suspeitos usaram o malware Brickstorm (documentado pela primeira vez pela subsidiária do Google, Mandiant) em abril de 2024) para obter persistência de longo prazo nas redes de múltiplas organizações dos EUA nos setores de tecnologia e jurídico.

Pesquisadores de segurança do Google vincularam esses ataques ao UNC5221 cluster de atividades maliciosas, conhecido por explorar os zero-days da Ivanti para Agências governamentais alvo com customização Geração e Tirolesa Malware.

Destrua silos de IAM como Bitpanda, KnowBe4 e PathAI

Um IAM quebrado não é apenas um problema de TI – o impacto se espalha por toda a sua empresa.

Este guia prático aborda por que as práticas tradicionais de IAM não acompanham as demandas modernas, exemplos de como é um “bom” IAM e uma lista simples para construir uma estratégia escalável.