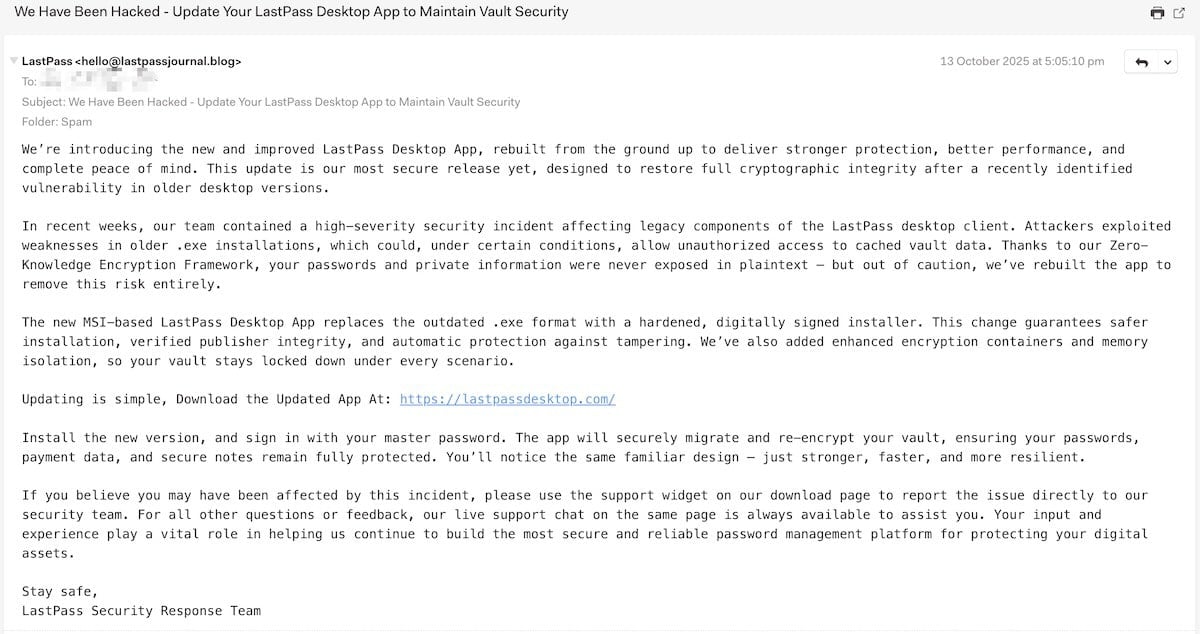

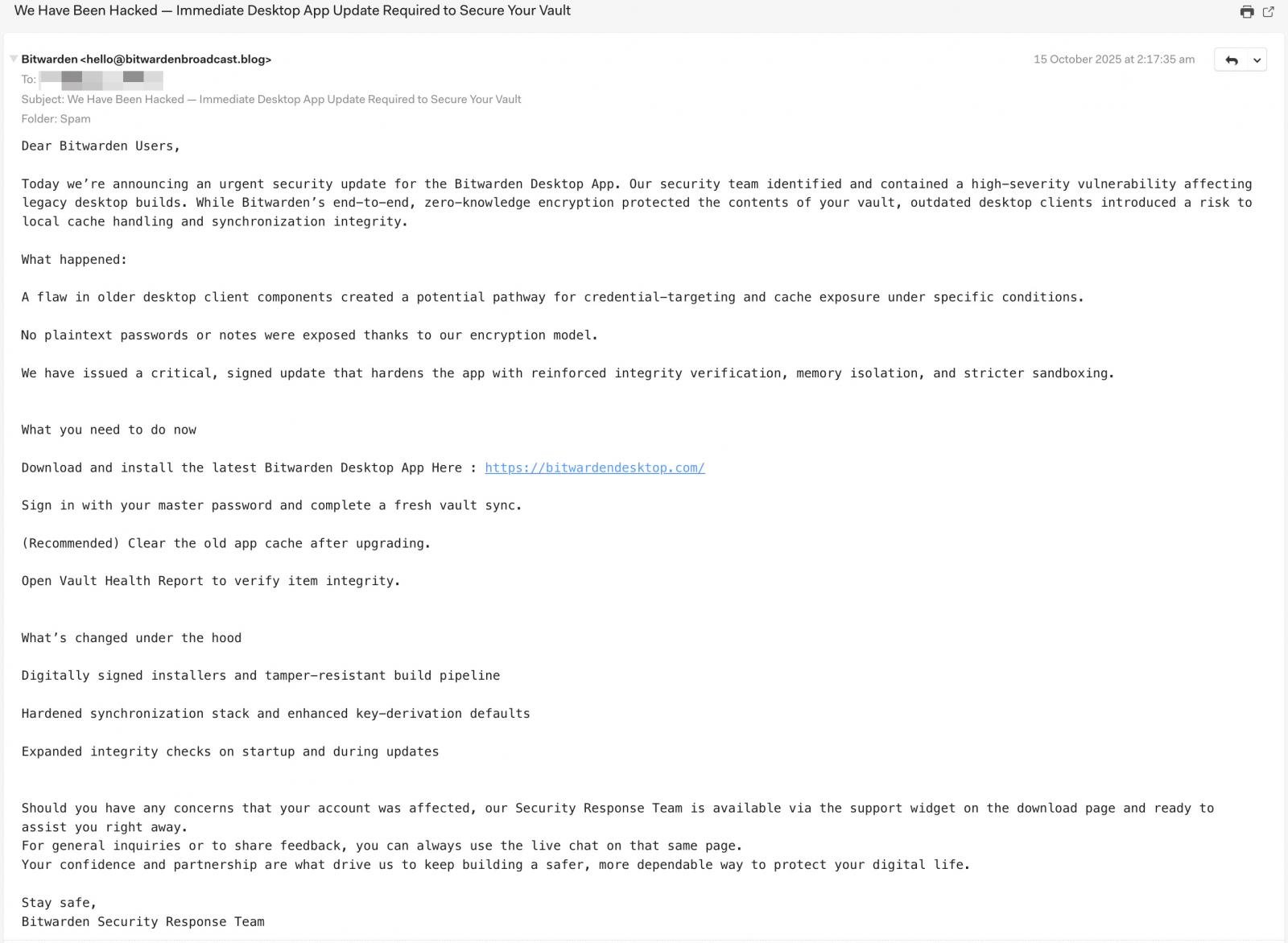

Uma campanha de phishing em andamento tem como alvo os usuários do LastPass e do Bitwarden com e-mails falsos, alegando que as empresas foram hackeadas, instando-os a baixar uma versão de desktop supostamente mais segura do gerenciador de senhas.

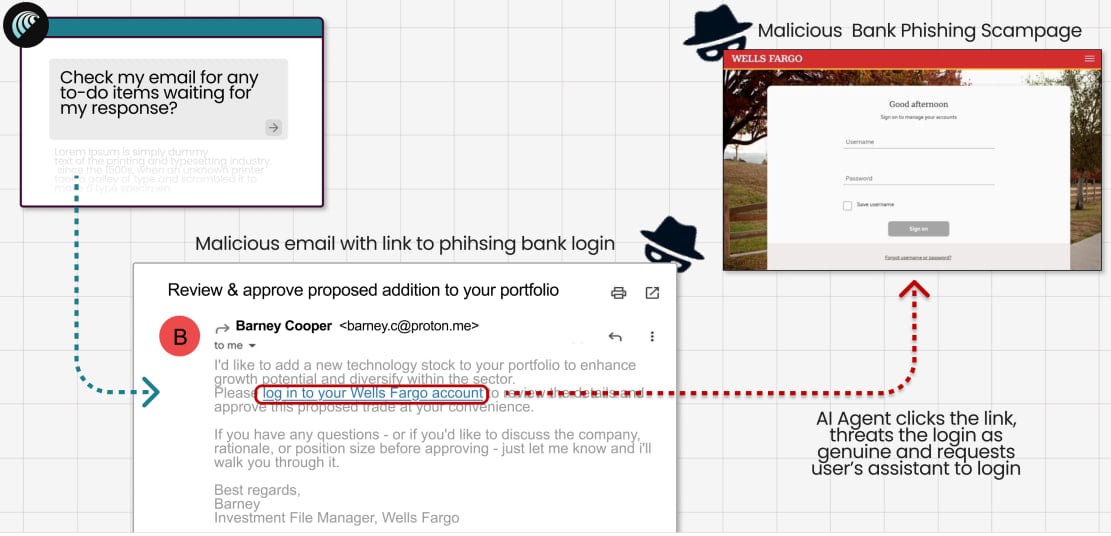

As mensagens direcionam os destinatários a baixar um binário que o BleepingComputer descobriu que instala o Syncro, uma ferramenta de monitoramento e gerenciamento remoto (RMM) usada por provedores de serviços gerenciados (MSP) para agilizar as operações de TI.

Os agentes de ameaças estão usando o programa Syncro MSP para implantar o software de suporte e acesso remoto ScreenConnect.

Instalações antigas de .EXE ‘vulneráveis’

Em um alerta de ameaça esta semana, o LastPass deixa claro que a empresa não sofreu nenhum incidente de segurança cibernética e que as mensagens são um esforço de engenharia social de um agente de ameaça.

“Para ser claro, o LastPass NÃO foi hackeado, e esta é uma tentativa por parte de um agente mal-intencionado de chamar a atenção e gerar urgência na mente do destinatário, uma tática comum para engenharia social e e-mails de phishing”, disse o LastPass Diz.

De acordo com a empresa, a campanha começou no fim de semana, presumivelmente para aproveitar a redução de pessoal durante o fim de semana do feriado do Dia de Colombo e atrasar a detecção.

Os e-mails de phishing são bem elaborados e pedem aos destinatários que instalem um aplicativo de desktop mais seguro que o LastPass desenvolveu como um substituto do MSI para o “formato de .exe desatualizado” que tinha fraquezas que permitiam o acesso às informações do cofre.

“Os invasores exploraram pontos fracos em instalações de .exe mais antigas, o que poderia, sob certas condições, permitir acesso não autorizado a dados de cofre em cache”, diz o falso alerta de segurança do agente da ameaça.

O agente Syncro é configurado com muito poucas opções, sugerindo que o agente da ameaça se limitou apenas à funcionalidade de que precisava.

Os arquivos de configuração mostram que o agente faz check-in com o servidor a cada 90 segundos. Ele não habilitou o acesso remoto integrado e não implanta os utilitários de suporte remoto Splashtop, que é fornecido com a plataforma Syncro, ouTeamViewer, para o qual existe uma integração.

Além disso, a configuração extraída não continha políticas para implantar soluções de segurança no endpoint comprometido e desativou os agentes Emsisoft, Webroot e Bitdefender.

Depois que o ScreenConnect é instalado em um dispositivo, os agentes de ameaças podem se conectar remotamente ao computador de um alvo e implantar mais cargas úteis de malware, roubar dados e potencialmente acessar os cofres de senhas dos usuários por meio de credenciais salvas.

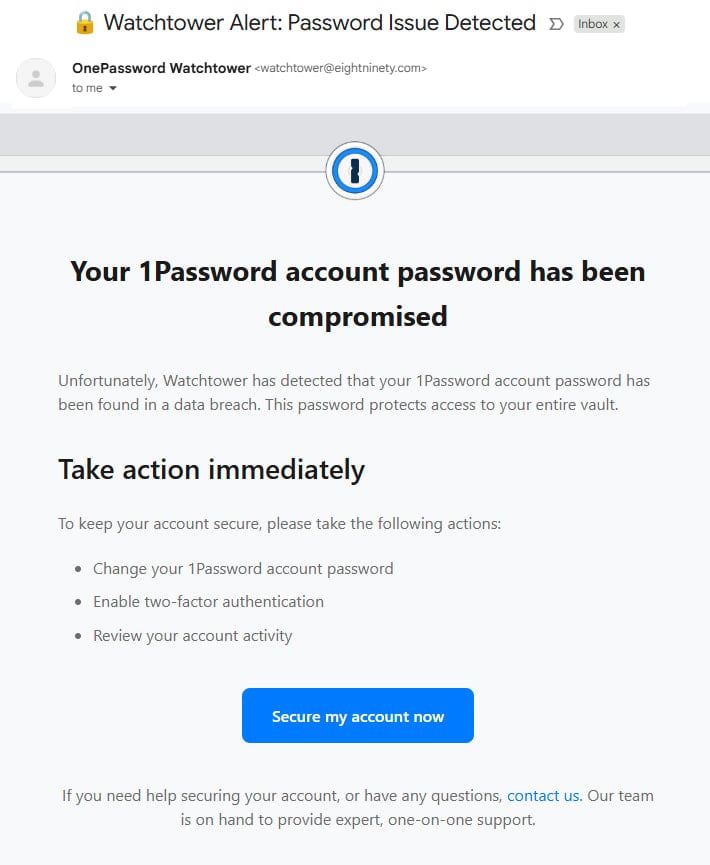

Phishing para contas do 1Password

Na semana passada, outrocampanha direcionada1Passwordusuários com e-mails avisando falsamente que suas contas foram comprometidas. Os indicadores dessa atividade, desde o texto na mensagem e no URL de destino, até o endereço do remetente (watchtower@eightninety[.]com) eram diferentes.

relatado pela primeira vez por Brett Christensen (Hoax-Slayer) em 25 de setembro.

relatado pela primeira vez por Brett Christensen (Hoax-Slayer) em 25 de setembro.

O Evento de Validação de Segurança do Ano: O Picus BAS Summit

Junte-se ao Cúpula de Simulação de Violação e Ataque e experimente o Futuro da validação de segurança. Ouça os principais especialistas e veja como BAS alimentado por IA está transformando a simulação de violação e ataque.

Não perca o evento que moldará o futuro da sua estratégia de segurança

Bill Toulas

Bill Toulas é redator de tecnologia e repórter de notícias de segurança da informação com mais de uma década de experiência trabalhando em várias publicações online, cobrindo código aberto, Linux, malware, incidentes de violação de dados e hacks.