Autoridades policiais de nove países derrubaram mais de 1.000 servidores usados pelas operações de malware de botnet Rhadamanthys infolstealer, VenomRAT e Elysium na última fase da Operação Endgame, uma ação internacional contra o crime cibernético.

A acção comum, coordenada pela Europol e pela Eurojust, foi também apoiada por vários parceiros privados, incluindo a Cryptolaemus, Servidor das sombras, Spycloud, Cymru, Proofpoint, CrowdStrike, Lumen, Abuse.ch, HaveIBeenPwned, Spamhaus, DIVD e Bitdefender.

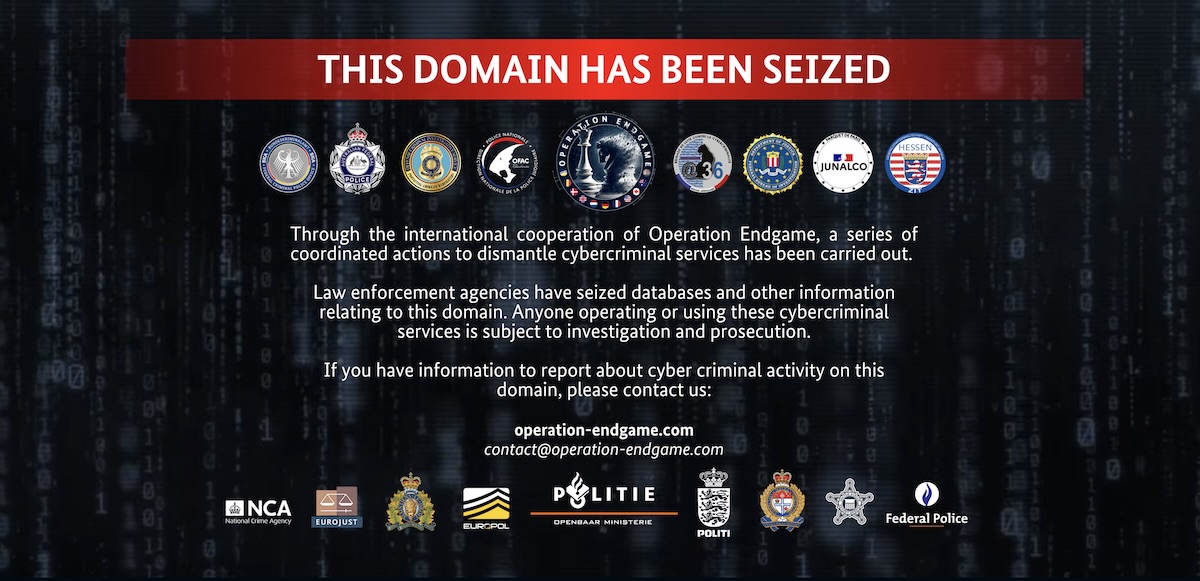

Entre 10 e 14 de novembro de 2025, policiais realizaram buscas em 11 locais na Alemanha, Grécia e Holanda, apreenderam 20 domínios e derrubaram 1.025 servidores usados pelas operações de malware visadas.

A Operação Endgame também levou à prisão de um suspeito-chave na Grécia em 3 de novembro de 2025, vinculado ao trojan de acesso remoto VenomRAT.

A Operação Endgame também levou à prisão de um suspeito-chave na Grécia em 3 de novembro de 2025, vinculado ao trojan de acesso remoto VenomRAT.

“A infraestrutura de malware desmantelada consistia em centenas de milhares de computadores infectados contendo vários milhões de credenciais roubadas”, Europol ele disse em um comunicado de imprensa na quinta-feira.

“Muitas das vítimas não estavam cientes da infecção de seus sistemas. O principal suspeito por trás do infostealer tinha acesso a mais de 100.000 carteiras de criptomoedas pertencentes a essas vítimas, potencialmente no valor de milhões de euros.”

A Europol também aconselhou o uso de politie.nl/checkyourhack e haveibeenpwend.com para verificar se os computadores foram infectados com essas cepas de malware.

A operação do infostealer Rhadamanthys foi interrompida, com os clientes do malware como serviço afirmando que não têm mais acesso aos seus servidores.

A operação do infostealer Rhadamanthys foi interrompida, com os clientes do malware como serviço afirmando que não têm mais acesso aos seus servidores.

O desenvolvedor do Rhadamanthys também disse em uma mensagem no Telegram que acreditava que a polícia alemã estava por trás da interrupção, já que painéis da web hospedados em data centers da UE registraram endereços IP alemães conectados antes que os cibercriminosos perdessem o acesso.

A Operação Ultimato foi responsável por várias interrupções, primeiro Apreendendo mais de 100 servidores usado por várias operações de malware, incluindo IcedID, Bumblebee, Pikabot, Trickbot e SystemBC.

A acção comum visou igualmente Infraestrutura de ransomwareo Site AVCheck, Clientes do botnet Smokeloader e servidores, e outras operações importantes de malware, como DanaBot, IcedID, Pikabot, Trickbot, Smokeloader, Bumblebee e SystemBC.

Em abril de 2024, a polícia cibernética ucraniana também prendeu um russo em Kiev por trabalhar com operações de ransomware Conti e LockBit para tornar seu malware indetectável pelo software antivírus.

7 práticas recomendadas de segurança para MCP

À medida que o MCP (Model Context Protocol) se torna o padrão para conectar LLMs a ferramentas e dados, as equipes de segurança estão se movendo rapidamente para manter esses novos serviços seguros.

Esta folha de dicas gratuita descreve 7 práticas recomendadas que você pode começar a usar hoje.

Sergiu Gatlan

Sergiu é um repórter que cobre os mais recentes desenvolvimentos tecnológicos e de segurança cibernética há mais de uma década. Envie um e-mail ou Twitter DMs para obter dicas.

Você também pode gostar: