A cibersegurança está sob intenso escrutínio atualmente, especialmente devido a ataques mais adversariais baseados em IA, como Aranha Dispersa podem usar uma variedade de métodos de vida da terra para espalhar e acelerar seu impacto e disfarçar suas operações. Isso significa que defender as redes atuais exige uma resposta mais rápida, sofisticada e aprofundada.

A IA ofensiva está começando a prosperar: O grupo de Inteligência de Ameaças do Google rastreou novos e em amadurecimento de métodos de ataque alimentados por IA, incluindo ferramentas de IA que podem burlar barreiras de segurança, gerar scripts maliciosos e evitar detecção automaticamente. Anthropic observou o que chama de primeiro uso conhecido de orquestração baseada em IA para unir diferentes peças de malware para realizar reconhecimento de rede, descobrir vulnerabilidades, mover-se lateralmente por uma rede-alvo e coletar dados.

Essa orquestração de IA pode acontecer em uma velocidade e escala que facilmente sobrecarregam métodos manuais de detecção e remediação. Esses são ataques novos em todos os sentidos da palavra e usam a automação e inteligência de um algoritmo de aprendizado de máquina para subverter defesas digitais.

Esses ataques são apenas o começo de como a IA pode ser usada para burlar as proteções tradicionais de segurança. Embora a história do comprometimento de credenciais remonte a décadas, o que é novo é o nível de escala que pode ser alcançado com apenas alguns prompts de IA e como isso pode aproveitar a colheita movida por IA para coletar uma enorme quantidade de dados roubados.

Essa é apenas uma das formas pelas quais agentes mal-intencionados usam IA. Este relatório da Cloud Security Alliance de junho de 2025 lista mais de 70 maneiras diferentes pelas quais agentes autônomos baseados em IA podem ser usados para atacar sistemas empresariais e demonstra como esses agentes expandem significativamente a superfície de ataque além dos limites tradicionais de confiança e práticas de segurança.

De fato, nada é mais seguro, e estamos firmemente na era da zero confiança. Desde que o termo foi cunhado pela primeira vez por John Kindervag em 2009, quando estava na Forrester Research, ele floresceu em um conjunto quase universal de circunstâncias. A diferença com as redes atuais é que os analistas SOC também não podem dar nada como garantido e precisam se tornar mais eficazes em encontrar e parar ataques, não importa de onde eles venham.

Por que o NDR é importante contra ataques movidos por IA

À medida que as organizações buscam melhores formas de defender novas ameaças de IA, elas estão recorrendo à visibilidade da rede para entender como essas técnicas podem ser úteis como mecanismo defensivo.

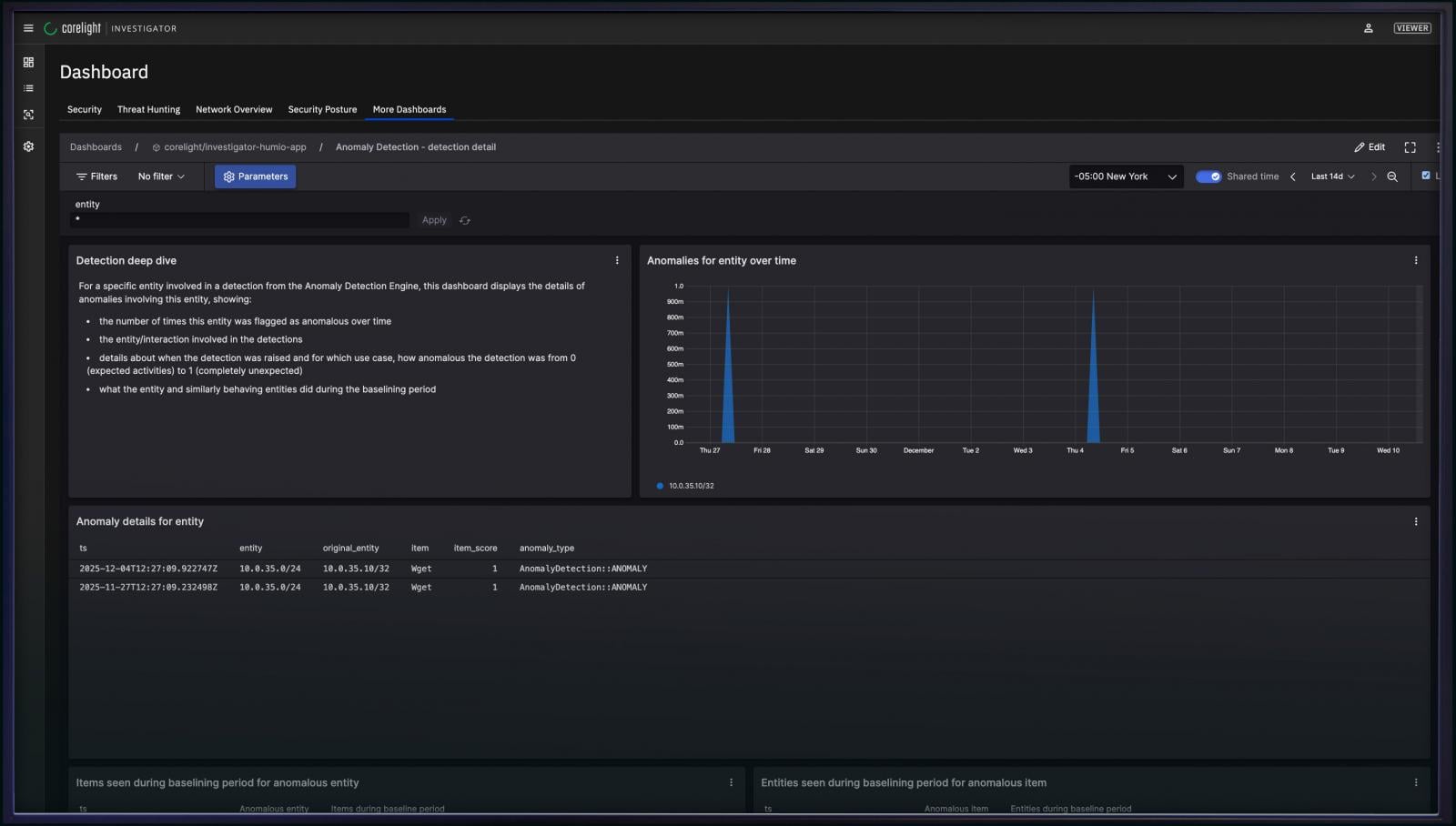

Diferente das soluções legadas que focam em bloquear assinaturas de trânsito conhecidas ou dependem de investigação manual, Sistemas de detecção e resposta em rede (NDR) monitorar e analisar continuamente dados de rede, fornecer insights em tempo real para detectar ameaças rápidas e enganosas baseadas em IA e identificar automaticamente transferências anormais de dados e padrões de tráfego de rede. Esses sistemas aumentam a visibilidade simples da rede com análises em tempo real.

Relatório do Quadrante™ Mágico da Gartner para Detecção e Resposta de Rede.

Relatório do Quadrante™ Mágico da Gartner para Detecção e Resposta de Rede.

Veja como os sistemas NDR atuais podem combater ataques impulsionados por IA:

— Identificar e combater campanhas de reconhecimento alimentadas por IA e outros ataques polimórficos de rápido movimento. O que esses ataques têm em comum é a capacidade de usar técnicas automatizadas para testar pontos de entrada desprotegidos ou vulnerabilidades não corrigidas. É como se um ladrão conseguisse rapidamente balançar uma série de centenas de portas trancadas para encontrar aquela que foi deixada aberta por acidente. Uma solução NDR pode acompanhar volumes de tráfego maiores gerados por esses sistemas automatizados — e é capaz de processar todos esses dados em tempo hábil — o que é fundamental para encontrar o intruso escondido entre a atividade normal.

Sistemas NDR utilizam monitoramento em tempo real para inspecionar todo o tráfego de rede. Isso permite que detectem ameaças e reconstruam linhas do tempo e componentes de vários tipos de ataques. Por exemplo, esses sistemas frequentemente incluem vários métodos de automação e IA/ML para revelar coisas como movimentos laterais de ameaças ou outros comportamentos anômalos que sejam sinais das abordagens evasivas de um agente malicioso. Uma solução NDR também deve ser capaz de separar falsos positivos de alertas verdadeiros positivos, ao mesmo tempo em que fornece o contexto ao redor e as implicações baseadas na rede para investigar ameaças reais.

— Segundo, resumir e analisar o que está acontecendo nas redes e nos ambientes de nuvem de uma empresa. Isso pode ser calcular a razão entre criptografado e tráfego não criptografado, por exemplo, e compará-lo com uma linha de base histórica, ou observar que um roteador de rede nunca usou SSH para se conectar à internet antes e agora está usando esse protocolo. Ou, ele poderia identificar conexões com novos serviços ou endereços IP. Insights como esses são úteis para as equipes de segurança, fornecendo um contexto melhor durante suas investigações e ajudando-os a entender como o tráfego de rede muda ao longo do tempo.

— Terceiro, ser capaz de salvar esses padrões em algum meio de armazenamento para futuras inspeções e análises. O sistema pode reconhecer e extrair arquivos individuais e analisá-los para ações adicionais, como estabelecer políticas específicas para prevenir esse comportamento, ou para ver o que aconteceu no passado para burlar defesas. Um exemplo é gravar um upload de arquivo inadequado que usa uma extensão de imagem, como .jpg ou .png, mas que na verdade é um arquivo executável que pode servir de base para um ataque.

— Finalmente, poder proferir um veredito sobre se algum evento é benigno, suspeito ou malicioso, e fazer isso usando métodos automatizados para ir além do reconhecimento de assinaturas ou comportamentos simples de malware. Isso pode ajudar a reduzir a pressão sobre os analistas do SOC e eliminar falsos positivos. Usando o exemplo do exploit de tráfego SSH mencionado acima, enquanto o NDR não pode olhar dentro do tráfego criptografado, ele pode facilmente identificar que esta é uma situação nova e sinalizá-la como um possível abuso graças aos seus poderes de visibilidade de rede. À medida que os atacantes melhoram seu jogo com mais formas de esconder seus esforços, torna-se mais importante triar rapidamente qualquer evento potencialmente perigoso.

À medida que os adversários recorrem cada vez mais à IA para evitar defesas legadas, a visibilidade da rede está ajudando os SOCs a identificar seus movimentos. Seja sondando pontos de entrada, movendo-se lateralmente ou se escondendo à vista de todos, os SOCs os interceptam antes que o dano real seja causado.

A força única do NDR está em fornecer insights acionáveis para que analistas possam resolver problemas que as ferramentas tradicionais ignoram ou escondem profundamente em seus logs. Os respondentes a incidentes podem investigar rapidamente tráfego de rede incomum ou uso suspeito de aplicativos, identificar malwares ou intrusos ocultos e resolver incidentes mais rapidamente. Eles têm potencial para reduzir o raio de explosão de uma infecção por malware ou impedir que um ator mal-intencionado roube dados proprietários.

Com ampla visibilidade ambiental e resposta mais rápida, a NDR oferece agilidade às organizações, preparando-as para um futuro em que os atacantes utilizam táticas em constante evolução e impulsionadas por IA.

Para descobrir mais sobre o Corelight NDR, visitar corelight.com/elitedefense.

Patrocinado e escrito por Corelight.