Gogs críticos zero-day sob ataque, 700 servidores hackeados

Hackers exploraram um zero-day Gogs não corrigido, permitindo execução remota de código e comprometendo cerca de 700 servidores voltados para a Internet.

Gogs é um serviço Git auto-hospedado, semelhante ao GitHub, GitLab ou Bitbucket, mas projetado para ser leve e fácil de implantar. Ele permite que indivíduos ou organizações hospedam seus próprios repositórios Git em seus servidores, oferecendo recursos como controle de versões, rastreamento de problemas, pull requests e gerenciamento de repositórios baseados na web. Por ser auto-hospedado, ele dá às equipes controle total sobre seus dados e infraestrutura.

Atores de ameaça exploraram um zero-day do Gogs não atualizado, rastreado como CVE-2025-8110, para realizar execução remota de código e comprometer cerca de 700 servidores expostos à Internet.

Pesquisadores do Wiz descobriram a falha enquanto investigavam uma infecção por malware em uma carga de trabalho de um cliente.

A falha, um problema de percurso de caminho na API PutContents, permite que atacantes contornem proteções adicionadas para um bug RCE anterior (CVE-2024-55947) ao abusar de links simbólicos. Embora versões mais recentes do Gogs validem nomes de caminhos, elas não verificam os destinos dos symlinks.

Agentes de ameaça podem, portanto, criar repositórios contendo links simbólicos para arquivos sensíveis do sistema e usar PutContents para sobrescrever arquivos fora do repositório.

Os pesquisadores identificaram mais de 700 casos comprometidos que são públicos na internet.

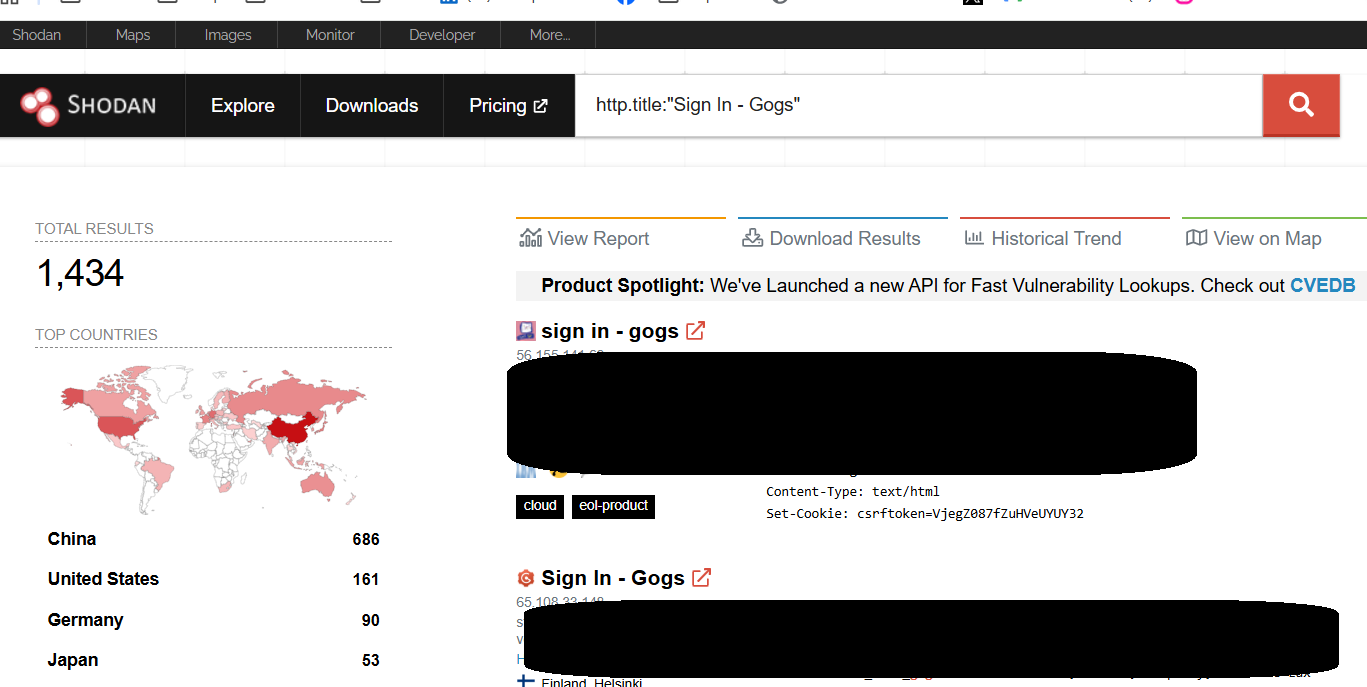

“Em nosso escaneamento externo, identificamos mais de 1.400 servidores Gogs Exposto publicamente à internet. Muitas dessas instâncias são configuradas com o “Registro Aberto” ativado por padrão, criando uma superfície de ataque massiva para a vulnerabilidade descrita abaixo.” lê o Consultivo publicado pela Wiz.

Os pesquisadores explicaram que a cadeia de ataque é simples para qualquer usuário autorizado a criar repositórios, o que é ativado por padrão. Um atacante cria um repositório, compromete um link simbólico em um arquivo sensível e então usa a API PutContents para escrever através desse link simbólico, sobrescrevendo arquivos fora do repositório. Modificando .git/config, especialmente o sshCommand podem acionar a execução de comandos arbitrários. Essa falha continua um padrão recorrente no Gogs, onde o manejo inadequado dos symlinks levou à exploração repetida em vulnerabilidades passadas.

“Expandindo nossa busca via Shodan para revisar todos os casos expostos mencionados anteriormente, encontramos:

- ~1.400 casos expostos no total

- 700+ instâncias comprometidas confirmadas

Em outras palavras, mais de 50% dos casos expostos que observamos apresentaram sinais de comprometimento.” continua o comunicado.

Todas as instâncias comprometidas do Gogs apresentaram um padrão claro: nomes de proprietários/repositórios gerados aleatoriamente com 8 caracteres, criados dentro do mesmo curto período em 10 de julho, apontando para um único ator ou grupo usando as mesmas ferramentas de automação.

A Wiz descobriu que atacantes implantaram malware construído com Supershell, um framework C2 de código aberto que cria shells SSH reversos via serviços web. Os sistemas infectados se comunicavam com um servidor C2 em 119.45.176[.]196.

Pesquisadores relataram o zero-day dos Gogs em 17 de julho; os mantenedores só reconheceram isso em 30 de outubro, porém, a falha ainda não foi corrigida. Uma segunda onda de ataque surgiu em 1º de novembro. Os administradores do Gogs são orientados a desativar o registro aberto, restringir o acesso ao servidor via VPN ou listas de permissões, e verificar comprometimento revisando atividades suspeitas da API PutContents e repositórios com nomes aleatórios de 8 caracteres.

Me siga no Twitter:@securityaffairseFacebookeMastodonte

(SecurityAffairs–hacking, zero-day)