As organizações enfrentam o desafio de manter visibilidade e controle sobre sua infraestrutura de TI. Uma conta de usuário esquecida, um pacote de software desatualizado, um serviço não autorizado ou uma extensão maliciosa do navegador podem expor vulnerabilidades que os agentes ameaçadores estão ansiosos para explorar.

Enfrentar esses riscos exige uma abordagem sistemática para manter a segurança, integridade e a saúde geral de todos os sistemas dentro da organização. É aí que a higiene de TI se torna essencial.

Higiene de TI é a prática sistemática de manter configurações consistentes e seguras em todos os endpoints da infraestrutura de uma organização. Ela abrange monitoramento contínuo de hardware, software, contas de usuário, processos em execução e configurações de rede para garantir alinhamento com políticas de segurança e requisitos de conformidade.

A má higiene de TI cria lacunas de segurança que podem levar a vazamentos de dados, comprometimento de sistemas e danos financeiros e reputacionais significativos.

Wazuh é uma plataforma de segurança gratuita e de código aberto que oferece múltiplas capacidades, incluindo uma capacidade dedicada de higiene de TI, monitoramento de integridade de arquivos, avaliação de configuração, detecção de vulnerabilidades e resposta ativa.

Este post explora como as organizações podem aproveitar o Wazuh para manter a higiene de TI corporativa, examina casos de uso práticos e demonstra sua eficácia na melhoria de sua postura de segurança.

Visão geral da higiene de TI

A higiene de TI abrange as medidas preventivas que as organizações implementam para manter a saúde e a segurança de sua infraestrutura de TI. Ele reduz o risco de incidentes de segurança ao garantir que os sistemas permaneçam devidamente configurados, atualizados e monitorados.

Aspectos-chave incluem:

- Visibilidade do ativo: Manter um inventário abrangente e atualizado de todos os ativos de hardware e software em toda a sua infraestrutura.

- Gerenciamento de configuração: Garantir que os sistemas sejam configurados de acordo com as melhores práticas de segurança e políticas organizacionais. Isso inclui minimizar serviços, portas e softwares, além de configurações de autenticação e reforço de contas.

- Gerenciamento de patches: Atualizando regularmente softwares para corrigir vulnerabilidades conhecidas.

- Controle de acesso: Gerenciando contas de usuário e permissões para evitar acessos não autorizados.

- Monitoramento e auditoria: Monitorando continuamente as atividades e configurações do sistema para detectar anomalias.

Sem práticas adequadas de higiene de TI, as organizações tornam-se vulneráveis a ameaças como acesso não autorizado, infecções por malware, exfiltração de dados e violações de conformidade.

A capacidade de higiene de TI Wazuh

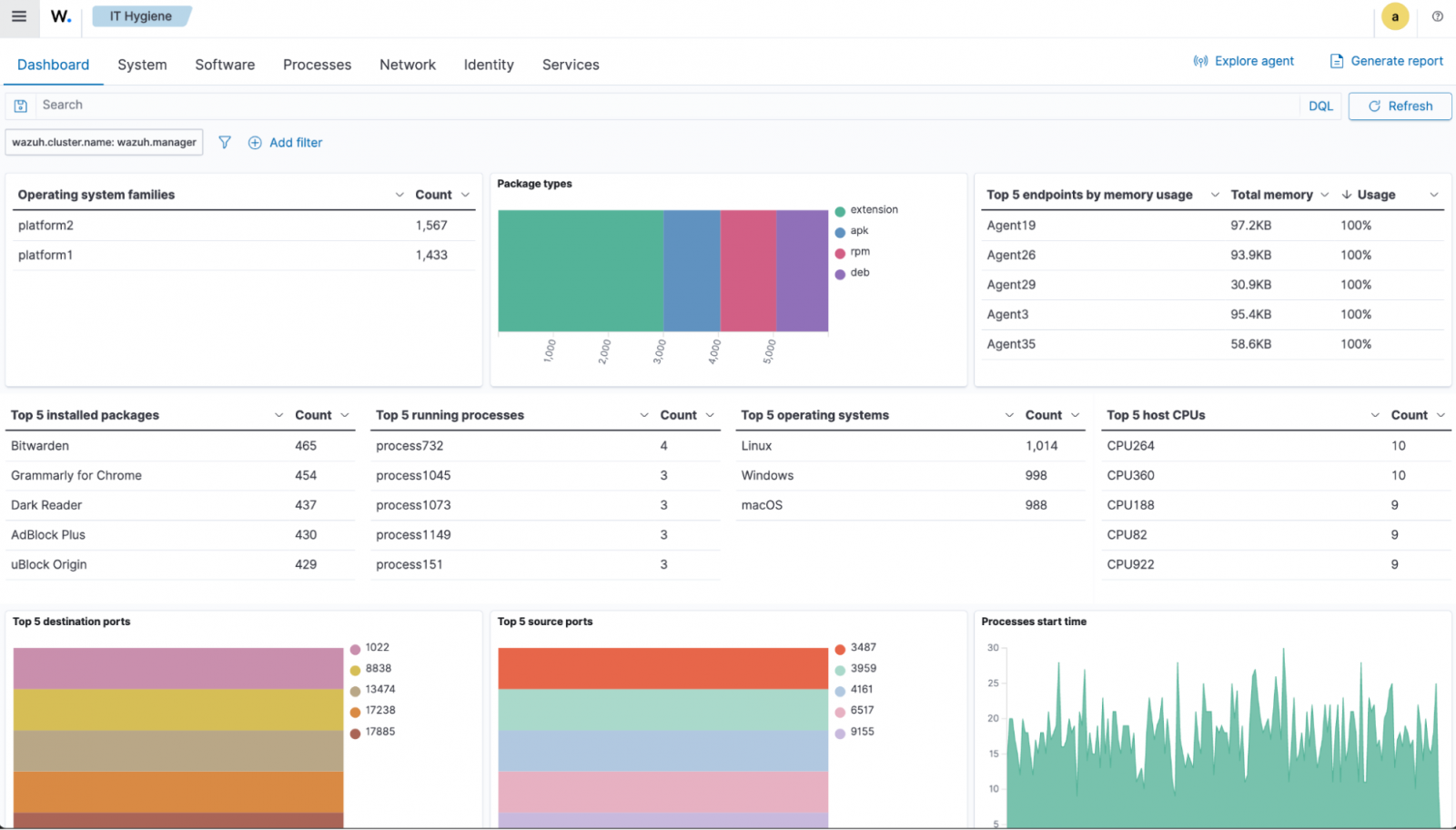

A Wazuh introduziu sua capacidade de higiene de TI na versão 4.13.0, fornecendo às equipes de segurança um painel centralizado para monitorar o inventário do sistema em toda a infraestrutura.

A capacidade utiliza o módulo Wazuh Syscollector para coletar e agregar dados de todos os endpoints monitorados, armazenando-os em índices dedicados dentro do indexador Wazuh para consulta e análise.

A capacidade de higiene de TI Wazuh coleta dados de inventário do sistema, incluindo:

- Especificações de hardware como CPU, memória e dados de armazenamento

- Detalhes e versões do sistema operacional

- Pacotes de software instalados e suas versões

- Processos e serviços em execução

- Configurações de rede e portas abertas

- Contas de usuário e membros de grupos

- Extensões de navegador e suas permissões

Esses dados são apresentados por meio de uma interface intuitiva de painel que permite aos administradores de segurança consultar e analisar informações de inventário em múltiplos endpoints simultaneamente, eliminando a necessidade de verificações manuais demoradas.

Acessando o painel de higiene de TI

Os usuários podem acessar os dados de inventário pelo painel do Wazuh navegando para Operações de segurança > higiene de TI. A interface oferece múltiplas abas para diferentes categorias de inventário:

Cada aba permite que administradores adicionem filtros personalizados para refinar consultas e selecionem campos adicionais para exibir. Essa flexibilidade permite que as equipes de segurança identifiquem rapidamente mudanças de configuração, violações de políticas e anomalias de segurança em toda a infraestrutura.

Casos práticos de uso para a higiene de TI corporativa

Gerenciamento de patches de software

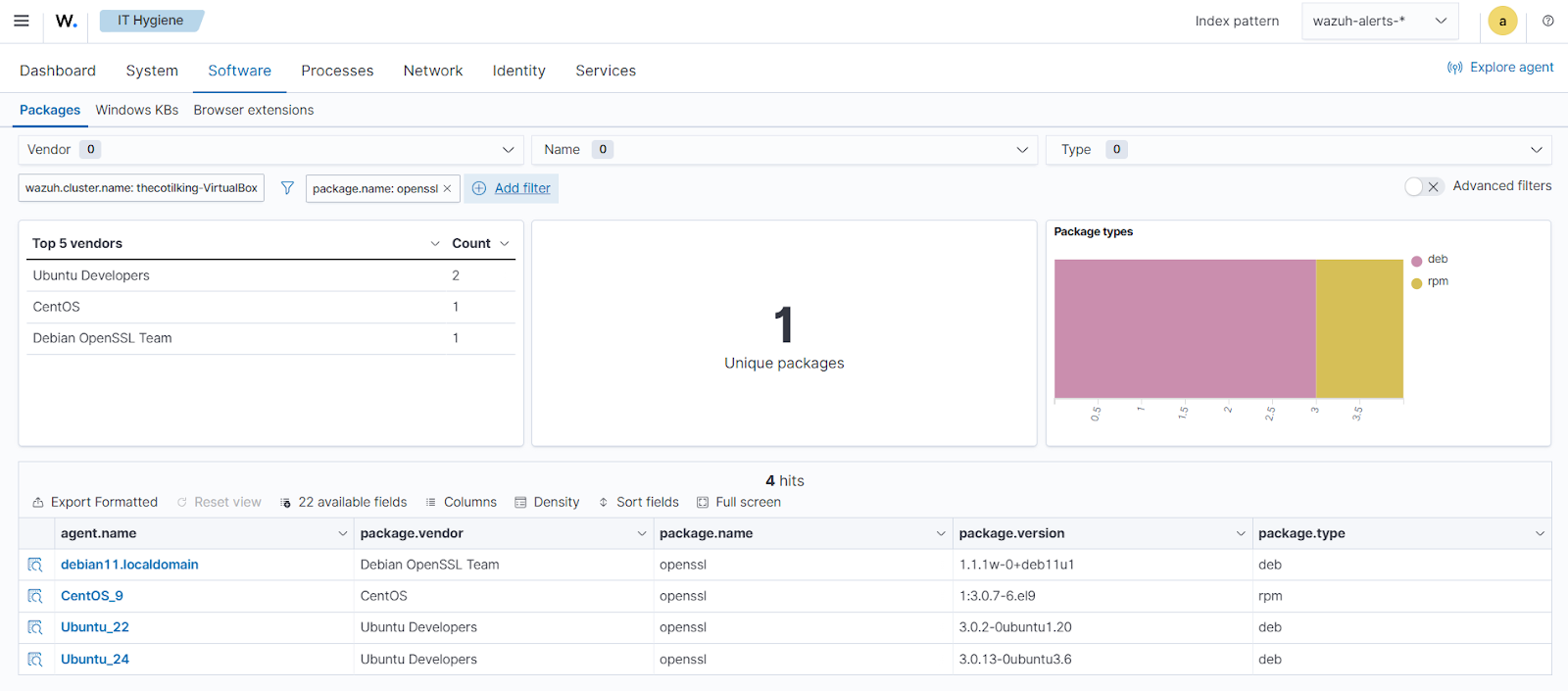

Manter versões de software consistentes em todos os endpoints é fundamental para segurança, estabilidade e conformidade. Versões inconsistentes de pacotes introduzem vulnerabilidades exploráveis e podem violar Políticas organizacionais de patches. Verificar manualmente versões de software em milhares de endpoints é impraticável e propenso a erros.

A capacidade de higiene de TI do Wazuh oferece visibilidade abrangente dos pacotes instalados em toda a infraestrutura. Administradores de segurança podem:

- Identificar endpoints rodando versões de software desatualizadas ou vulneráveis

- Detectar instalações de software não autorizadas

- Verifique a conformidade com catálogos de software aprovados

Por exemplo, administradores podem usar os filtros na Pacotes tab para identificar todos os endpoints executando uma versão específica de uma aplicação ou biblioteca crítica. Aplicando filtros em campos como package.name e o campo package.version, as equipes de segurança podem rapidamente gerar uma lista de endpoints que exigem atualizações de pacotes, simplificando significativamente o processo de gerenciamento de patches.

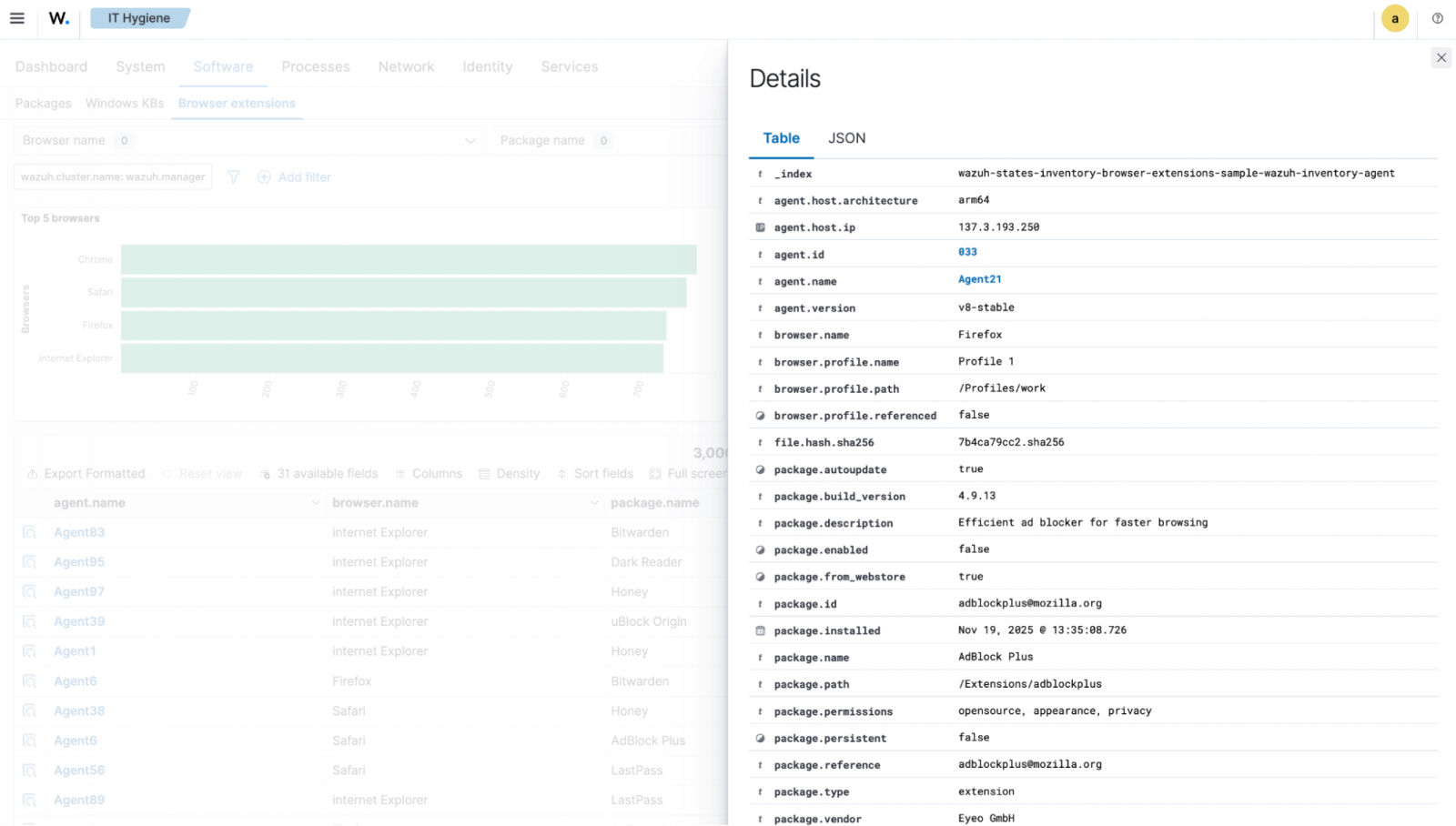

Gerenciamento de extensões de navegador

As extensões de navegador são uma superfície de ataque cada vez mais explorada, especialmente em ambientes empresariais. Extensões com permissões amplas podem acessar dados sensíveis, injetar scripts maliciosos, interceptar credenciais e servir como vetores de malware. Incidentes recentes de segurança envolveram bloqueadores de anúncios falsos e gerenciadores de senhas usados em campanhas de roubo de credenciais.

A capacidade de higiene de TI Wazuh oferece visibilidade completa das extensões do navegador em todos os endpoints monitorados, incluindo:

- Nomes e versões das extensões

- Permissões solicitadas (abas, armazenamento, webRequest, e assim por diante).

- Datas e fontes de instalação

- Associações de usuários

Equipes de segurança podem usar essas informações para identificar extensões não autorizadas ou de alto risco, detectar extensões com permissões excessivas e aplicar políticas de extensões do navegador. Isso permite que respondam rapidamente a relatos de extensões maliciosas.

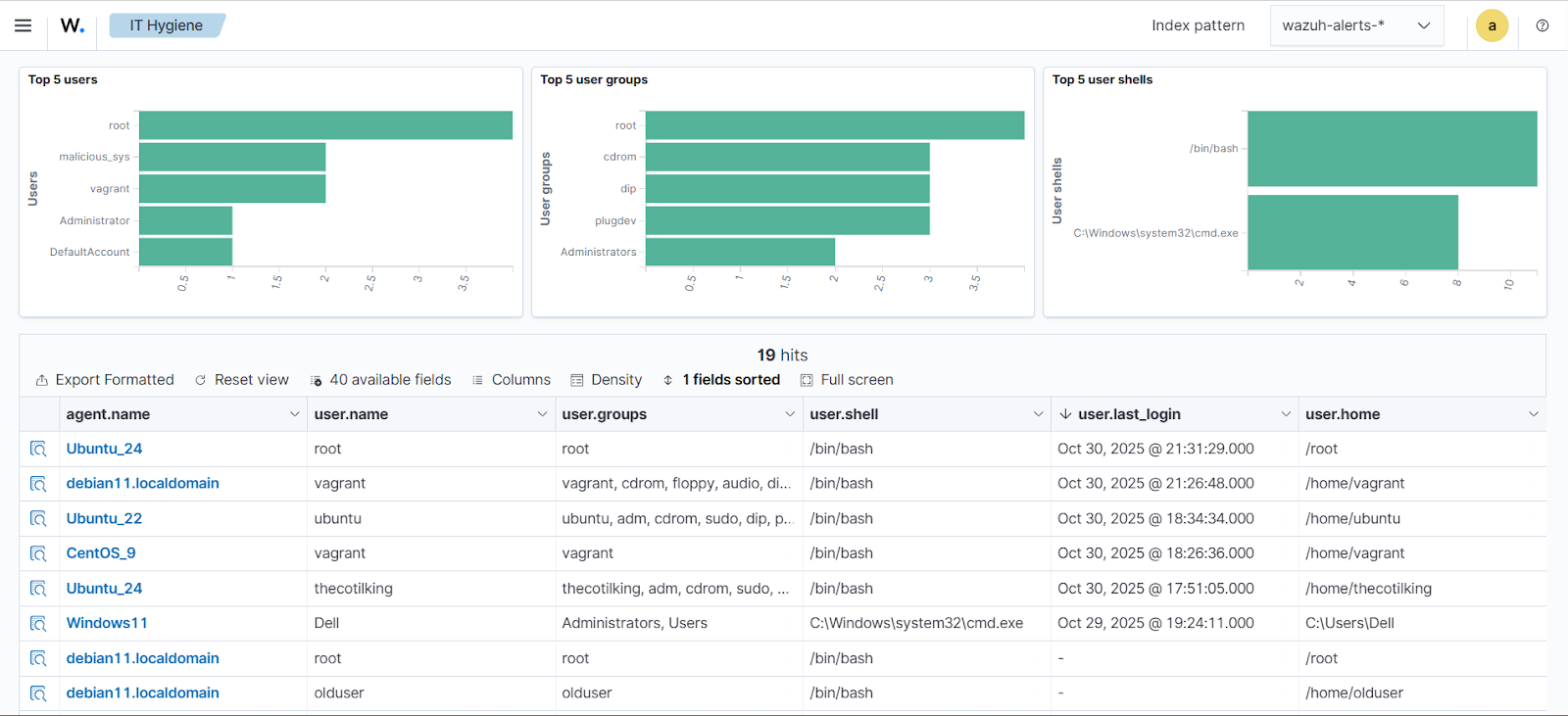

Gerenciamento de identidade

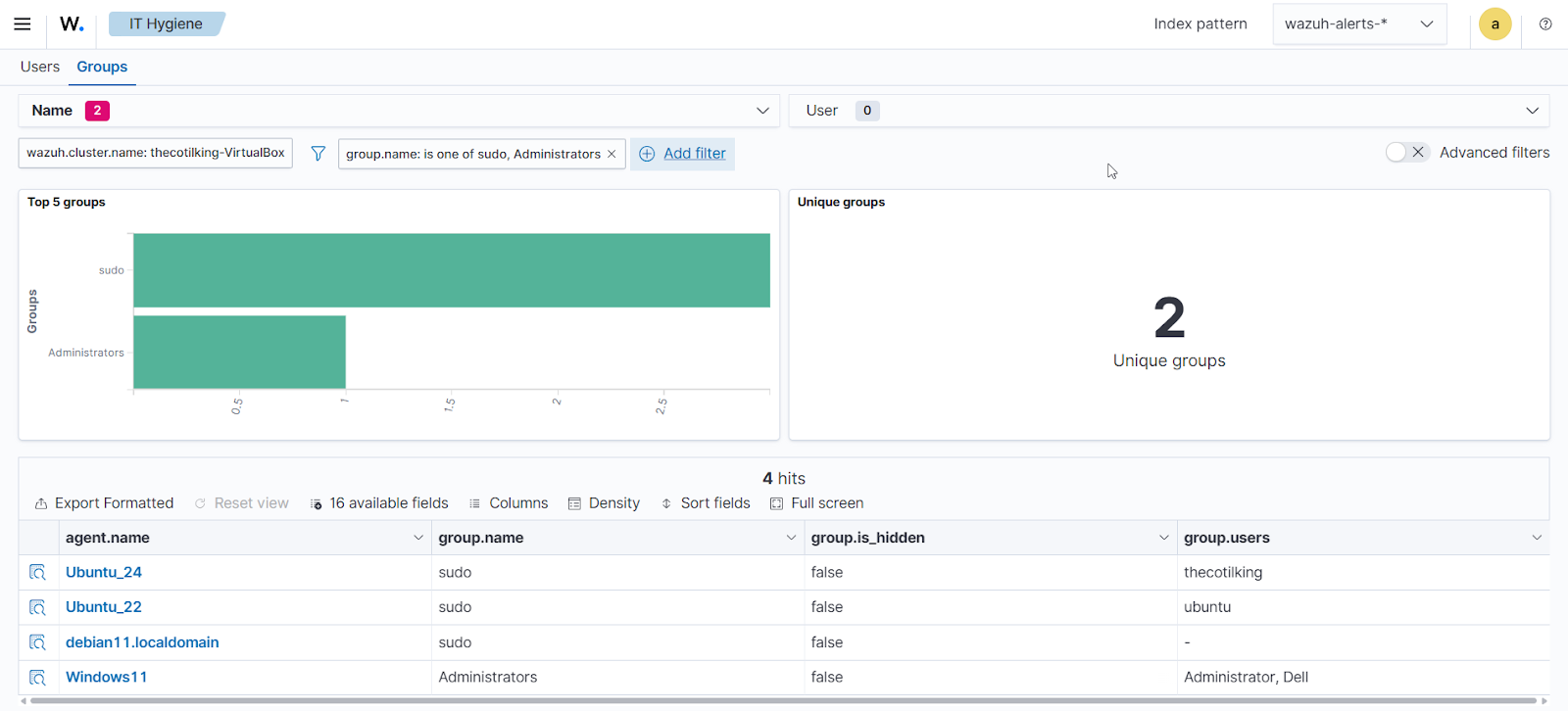

O Identidade a seção da Wazuh de TI Hygiene permite auditoria de contas para garantir que as identidades e permissões dos usuários permaneçam alinhadas com as políticas organizacionais em toda a infraestrutura. Administradores podem auditar as informações dos usuários aplicando os filtros dentro do Usuários e Grupos painel.

O caso de uso a seguir demonstra a detecção de contas dormentes para identificar contas inativas ou desnecessárias, e a verificação de contas de privilégio para garantir que apenas usuários autorizados possuam permissões elevadas.

Detecção de conta dormente

Contas de usuário inativas ou abandonadas representam riscos significativos de segurança. Essas contas, frequentemente pertencentes a ex-funcionários ou contratados, podem ser exploradas por atacantes para acesso não autorizado. Eles representam vetores de ataque esquecidos que podem não ter controles de segurança atuais, como autenticação multifator, e assim apresentam um ponto de entrada para os atacantes.

A capacidade de higiene de TI Wazuh permite que as organizações identifiquem contas inativas de forma sistemática. Administradores podem:

um. Navegar para Operações de segurança > Higiene > Identidade > Usuários.

b. Filtre contas com base em critérios como:

- Contas com shells de login válidos (indicando acesso interativo)

- Datas de último login além das políticas organizacionais

- Contas sem atividade recente

c. Gerar listas de contas que exigem revisão ou desativação

Por exemplo, a imagem acima mostra os usuários filtrados para user.shell valores como /lixo/batida ou /bin/sh para identificar contas capazes de acesso interativo ao sistema. Cruzando esses dados com os detalhes de user.last.login O campo revela contas dormentes que deveriam ser investigadas ou removidas.

Auditoria de contas privilegiadas

Usuários não autorizados com privilégios administrativos representam um risco crítico de segurança. Contas no grupo local de Administradores (Windows) ou no grupo sudo (Linux) podem instalar softwares, modificar configurações do sistema, desativar controles de segurança e acessar dados sensíveis.

Mesmo que raramente usadas, essas contas são alvos valiosos para atacantes que buscam manter persistência e escalar privilégios.

A capacidade de higiene de TI da Wazuh permite que as equipes de segurança:

- Identifique todos os usuários com privilégios elevados em toda a infraestrutura

- Verifique se apenas pessoal autorizado tem acesso administrativo

- Detectar tentativas de escalonamento de privilégios ou violação de políticasAções

- Manter a conformidade com as políticas de controle de acesso

Administradores podem usar filtros no Grupos aba dentro do Identidade seção do painel de higiene de TI Wazuh para identificar membros de grupos privilegiados.

Os administradores podem então cruzar esses resultados com listas de usuários autorizados para identificar contas com atribuições de privilégios não autorizadas.

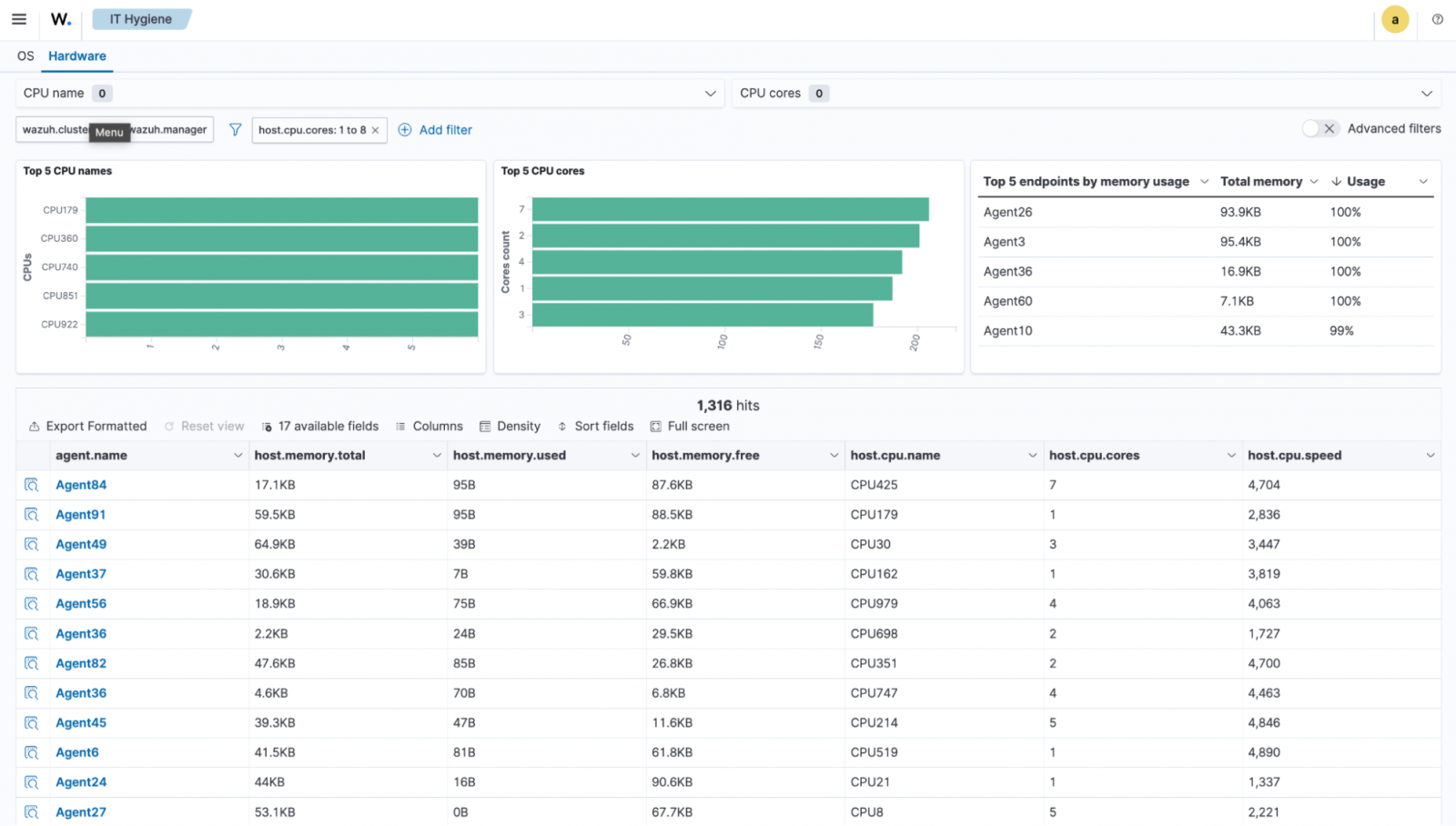

Otimização de recursos de hardware

Em grandes ambientes empresariais com diversos endpoints Linux e Windows, especificações de hardware incompatíveis podem levar a desafios operacionais significativos.

Servidores com núcleos de CPU ou memória insuficientes criam gargalos de desempenho que impactam cargas de trabalho críticas, enquanto instâncias superdimensionadas desperdiçam recursos e geram custos desnecessários de computação em nuvem.

A capacidade de higiene de TI do Wazuh permite a análise de recursos em todos os dispositivos, permitindo que os administradores:

- Identificar endpoints que estejam fora das especificações definidas por políticas

- Detectar sistemas subpotentes que afetam serviços críticos

- Encontre casos grandes que desperdiçam orçamento

- Otimize a alocação de recursos na nuvem

- Planeje as melhorias de capacidade com base nos padrões reais de uso

Por exemplo, administradores podem usar os filtros dentro do Hardware tab para identificar todos os servidores com memória abaixo de um limite definido (por exemplo, 8GB para servidores web) ou sistemas com recursos excessivos que poderiam ser reduzidos.

Essa abordagem orientada por dados apoia tanto a otimização de custos quanto a melhorias de confiabilidade sem exigir inspeção manual de endpoints individuais.

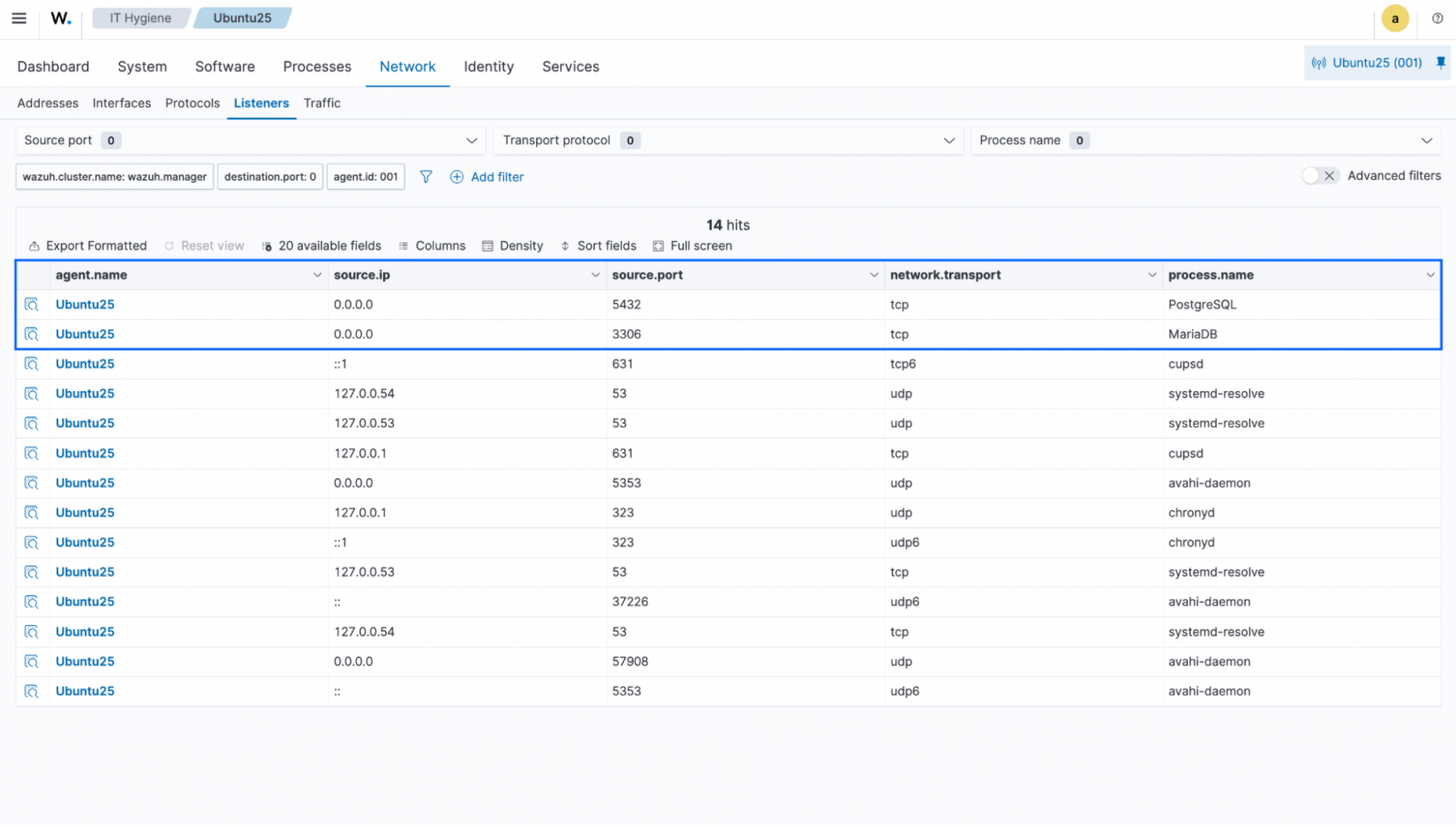

Monitoramento de porto e serviço

Portas abertas desnecessárias e serviços não autorizados expandem a superfície de ataque. Cada porta aberta é um ponto de entrada potencial para atacantes, e serviços não autorizados podem conter vulnerabilidades ou configurações incorretas que comprometem a segurança.

A capacidade de higiene de TI da Wazuh oferece visibilidade abrangente sobre:

- Todas as portas de rede abertas entre os endpoints

- Serviços de escuta em cada porto

- Associações de processos para serviços em execução

- Estados e configurações das portas

Equipes de segurança podem usar o filtro dentro do Portas tab para identificar endpoints com portas abertas inesperadas ou serviços não autorizados. Por exemplo, portas de banco de dados (3306, 5432) não devem estar abertas em estações de trabalho ou servidores web. Eles devem ser restritos apenas a redes internas ou servidores de aplicação específicos.

Melhores práticas para implementar higiene de TI com a Wazuh

Para maximizar os benefícios das capacidades de higiene de TI da Wazuh, as organizações devem seguir estas melhores práticas:

1. Estabelecer inventários de base: Documente configurações esperadas, softwares aprovados, contas autorizadas e especificações padrão de hardware para diferentes tipos de endpoints. Crie políticas explícitas para versões de software, ciclos de vida de contas de usuário, extensões de navegador, acesso privilegiado e padrões de hardware.

2. Automatizar alertas: Configure o Wazuh para gerar alertas de desvios críticos, como novas contas privilegiadas, instalações não autorizadas de software ou extensões suspeitas do navegador.

3. Integrar com fluxos de trabalho: Conecte as descobertas de higiene de TI com os sistemas de tickets existentes, ferramentas de gerenciamento de patches e processos de resposta a incidentes.

4. Manter documentação: Mantenha registros detalhados de exceções autorizadas, mudanças aprovadas e ações de remediação tomadas em resposta a questões de higiene.

5. Aproveitar outros módulos do Wazuh: Aproveite SCA, detecção de vulnerabilidades e detecção de malware, além da higiene de TI para uma cobertura abrangente de segurança.

6. Agende revisões regulares: Realizar auditorias periódicas dos dados de inventário para identificar desvios em relação às configurações de base e violações de políticas.

7. Treinar equipes de segurança: Garanta que os funcionários entendam como consultar e interpretar efetivamente os dados de higiene de TI para identificar riscos de segurança.

Conclusão

Manter a higiene de TI reduz o risco de incidentes de segurança ao manter os sistemas corretamente configurados, atualizados e monitorados. A capacidade de higiene de TI da Wazuh atende a essa necessidade ao fornecer um inventário centralizado e em tempo real em todos os endpoints.

As equipes de segurança podem identificar rapidamente violações de políticas, desvios de configuração e anomalias de segurança usando dados holísticos de hardware, software, contas, processos, portas e extensões do navegador, possibilitando decisões informadas e baseadas em dados.

Visite o Wazuh ou se juntar ao Wazuh comunidade para saber mais.

Patrocinado e escrito por Wazuh.