Várias gangues de ransomware estão usando uma plataforma packer-as-a-service chamada Shanya para ajudá-las a implantar cargas úteis que desativam soluções de detecção e resposta a endpoints nos sistemas das vítimas.

Os serviços Packer fornecem aos cibercriminosos ferramentas especializadas para empacotar seus payloads de forma a ofuscar códigos maliciosos para evitar a detecção pela maioria das ferramentas de segurança e motores antivírus conhecidos.

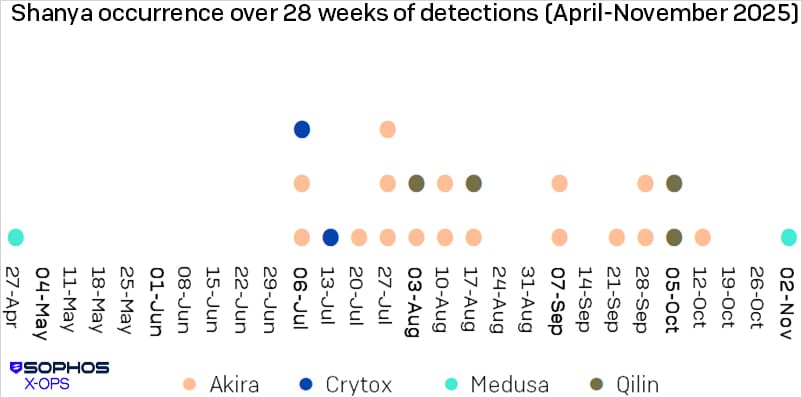

A operação de empacotamento Shanya surgiu no final de 2024 e cresceu significativamente em popularidade, com amostras de malware usando o sistema sendo detectadas na Tunísia, Emirados Árabes Unidos, Costa Rica, Nigéria e Paquistão, segundo dados de telemetria da Sophos Security.

Entre os grupos de ransomware confirmados como tendo usado o serviço estão Medusa, Qilin, Crytox e Akira, sendo este último o que mais utiliza o serviço de empacotamento.

pesquisadores descobriram que Shanya realiza verificações para soluções de detecção e resposta de endpoint (EDR) chamando o ‘RtlDeleteFunctionTable‘função em um contexto inválido.

pesquisadores descobriram que Shanya realiza verificações para soluções de detecção e resposta de endpoint (EDR) chamando o ‘RtlDeleteFunctionTable‘função em um contexto inválido.

Isso desencadeia uma exceção não tratada ou um crash ao ser executado sob um depurador em modo usuário, interrompendo a análise automatizada antes da execução completa da carga útil.

Desabilitando EDRs

Grupos de ransomware normalmente buscam desativar ferramentas EDR rodando no sistema alvo antes das etapas de roubo de dados e criptografia do ataque.

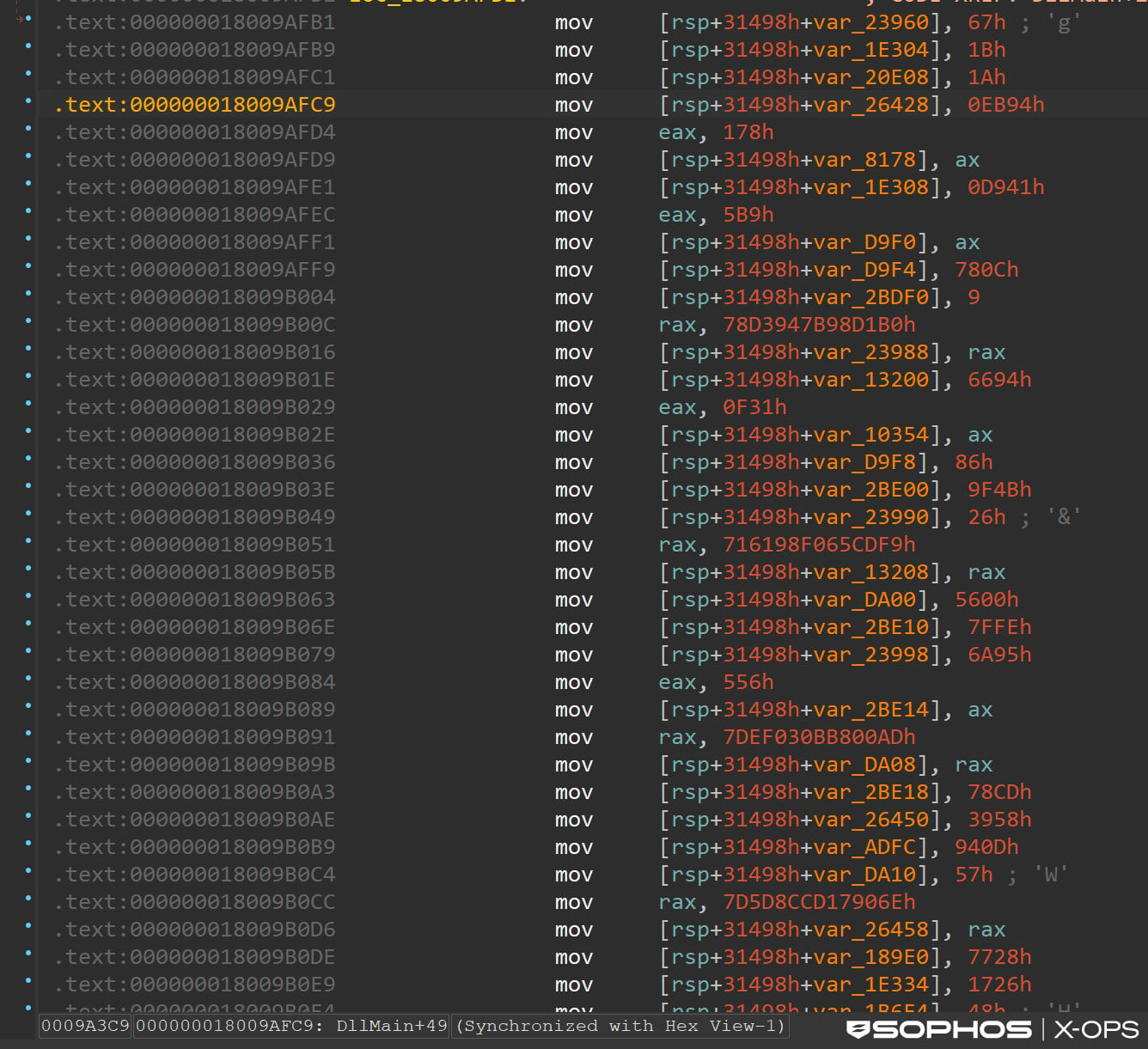

A execução geralmente ocorre via carregamento lateral DLL, combinando um executável legítimo do Windows, como ‘consent.exe‘ com uma DLL maliciosa cheia de Shanya tipo msimg32.dll, version.dll, rtworkq.dllou wmsgapi.dll.

De acordo com a análise da Sophos, o assassino do EDR derruba dois motoristas: um ThrottleStop.sys legitimamente assinado (rwdrv.sys) do TechPowerUp, que contém uma falha que permite a escrita arbitrária de memória no kernel, e o unsigned hlpdrv.sys.

O driver assinado é usado para escalonamento de privilégios, enquanto hlpdrv.sys desativa produtos de segurança com base em comandos recebidos do modo usuário.

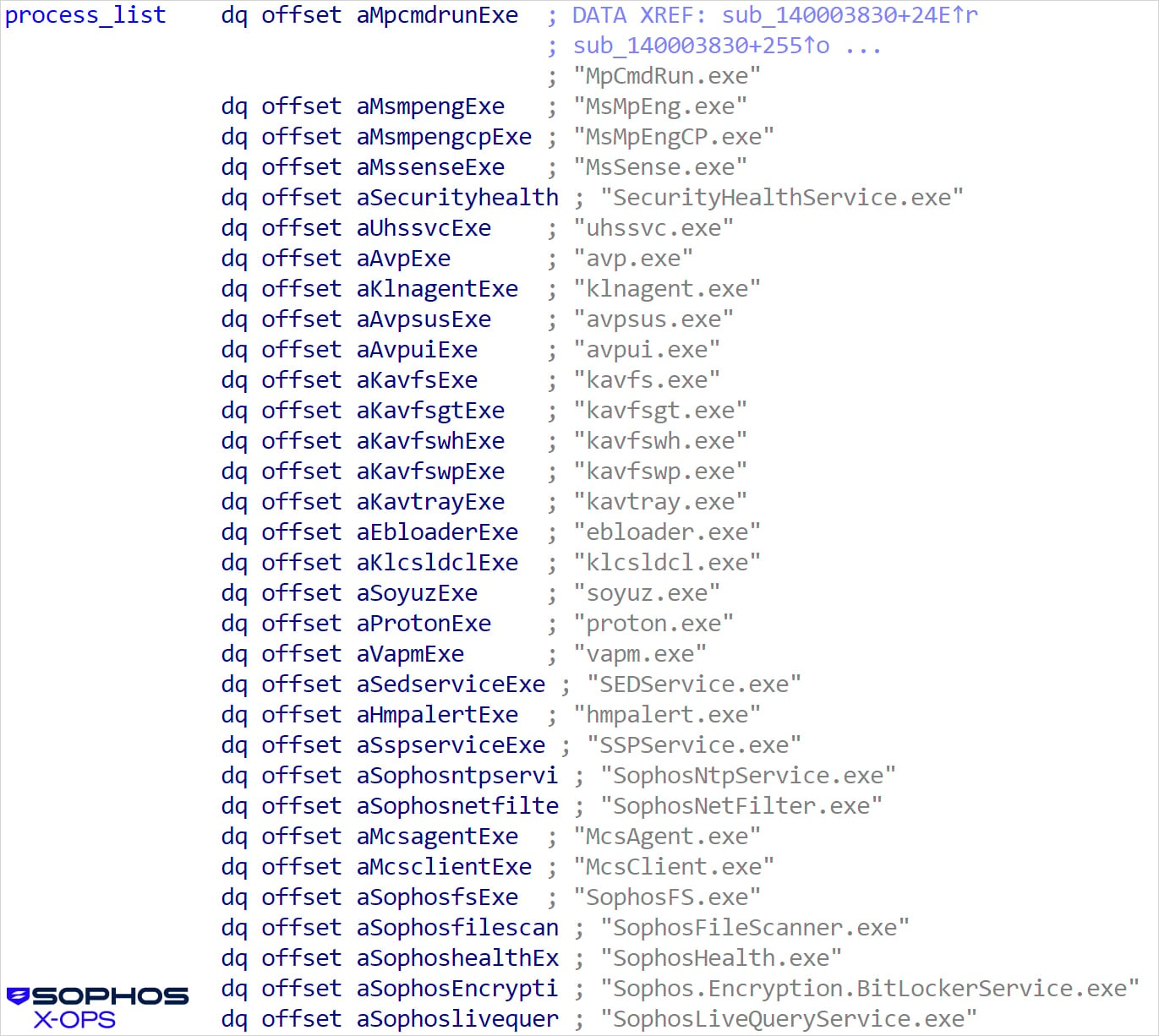

O componente de modo usuário enumera processos em execução e serviços instalados, depois compara os resultados com entradas em uma extensa lista codificada fixamente, enviando um comando “kill” para o driver malicioso do kernel a cada partida.

indicadores de compromisso (IoCs) associados a campanhas impulsionadas por Shanya.

indicadores de compromisso (IoCs) associados a campanhas impulsionadas por Shanya.

Destrua silos de IAM como Bitpanda, KnowBe4 e PathAI

Um IAM quebrado não é apenas um problema de TI – o impacto se espalha por toda a sua empresa.

Este guia prático aborda por que as práticas tradicionais de IAM não acompanham as demandas modernas, exemplos de como é um “bom” IAM e uma lista simples para construir uma estratégia escalável.

Bill Toulas

Bill Toulas é um redator de tecnologia e repórter de notícias de segurança da informação com mais de uma década de experiência trabalhando em diversas publicações online, cobrindo código aberto, Linux, malware, incidentes de violação de dados e invasões.