Um perigo oculto está à espreita no ecossistema de programação Go há mais de quatro anos.

Pesquisadores de segurança da equipe de pesquisa de ameaças do Socket descobriram dois pacotes de software malicioso que se fazem passar por populares Ferramentas do Google.

Esses pacotes falsos, projetados para enganar desenvolvedores ocupados, têm roubado dados silenciosamente desde maio de 2021.

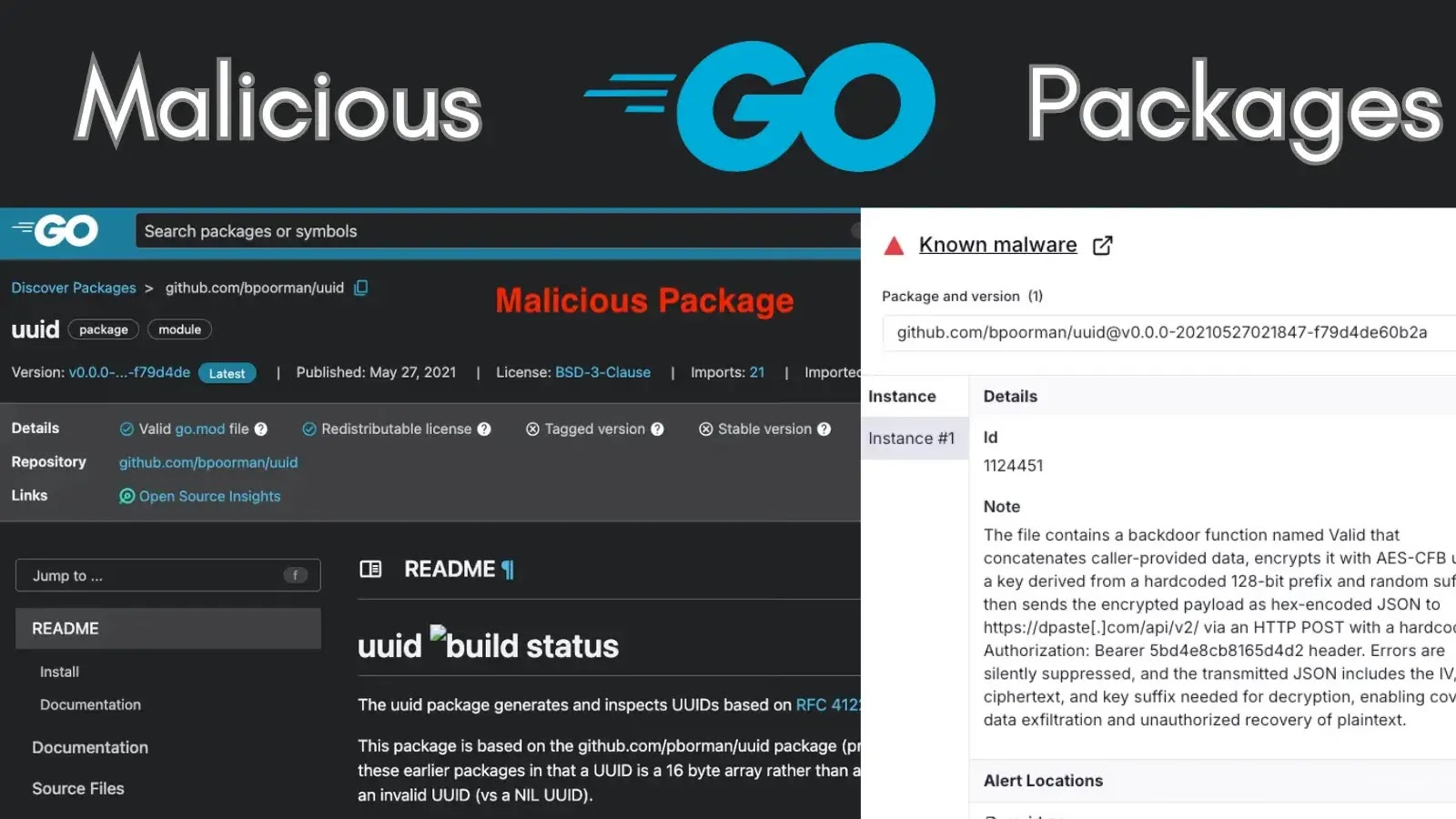

Os pacotes maliciosos são identificados comogithub.com/bpoorman/uuidandgithub.com/bpoorman/uid.

Eles são projetados para parecerem quase idênticos às bibliotecas pborman e GoogleUUID legítimas e amplamente usadas.

Essas bibliotecas reais são o padrão do setor para geração de identificadores exclusivos para linhas de banco de dados, sessões de usuário e rastreamento de trabalhos.

A armadilha do “Typosquatting”

O invasor, usando o nome de usuário “bpoorman”, usou uma técnica chamada “erro de digitação.”

Ao escolher um nome visualmente semelhante a “pborman” (um mantenedor legítimo), o invasor esperava que os desenvolvedores digitassem o nome incorretamente ou não percebessem a diferença em uma longa lista de dependências.

O mais importante é que o software falso realmente funciona. Ele gera IDs exclusivos, assim como a versão real. Isso permite que ele permaneça oculto, pois o aplicativo não trava nem apresenta erros óbvios. No entanto, o código falso contém um segredo porta dos fundos.

O código malicioso inclui uma função auxiliar chamadaValid. No software legítimo, os desenvolvedores podem esperar uma função com este nome para verificar se um ID está formatado corretamente. Na versão falsa, faz algo muito mais perigoso.

Quando um desenvolvedor passa dados para esta função válida, como IDs de usuário, endereços de e-mail ou até mesmo tokens de sessão, o código criptografa secretamente essas informações.

Em seguida, ele envia os dados roubados paradpaste.com, um site público de compartilhamento de texto, usando um token de API codificado. O invasor pode então recuperar esses dados anonimamente.

Como os dados são criptografados antes de saírem do computador da vítima, as ferramentas de segurança padrão podem não perceber que segredos confidenciais estão sendo roubados.

Apesar de terem sido publicados há anos, esses pacotes permaneceram disponíveis no site de descoberta de pacotes Go e em espelhos públicos.

Embora o índice público mostre “0 importações”, os investigadores alertam que isto é enganador.

O índice não conta downloads de repositórios corporativos privados ou ferramentas internas, o que significa que o número real de sistemas afetados é desconhecido.

Soquete tem relatado ambos os pacotes para a equipe de segurança Go e solicitou que a conta do autor fosse suspensa.

Os desenvolvedores são fortemente aconselhados a auditar seus projetos e garantir que estão usando github.com/google/uuidorgithub.com/pborman/uuid, e não o impostor malicioso “bpoorman”.

Siga-nos emGoogle Notícias,LinkedIneXpara obter atualizações instantâneas e definir GBH como fonte preferencial emGoogle.