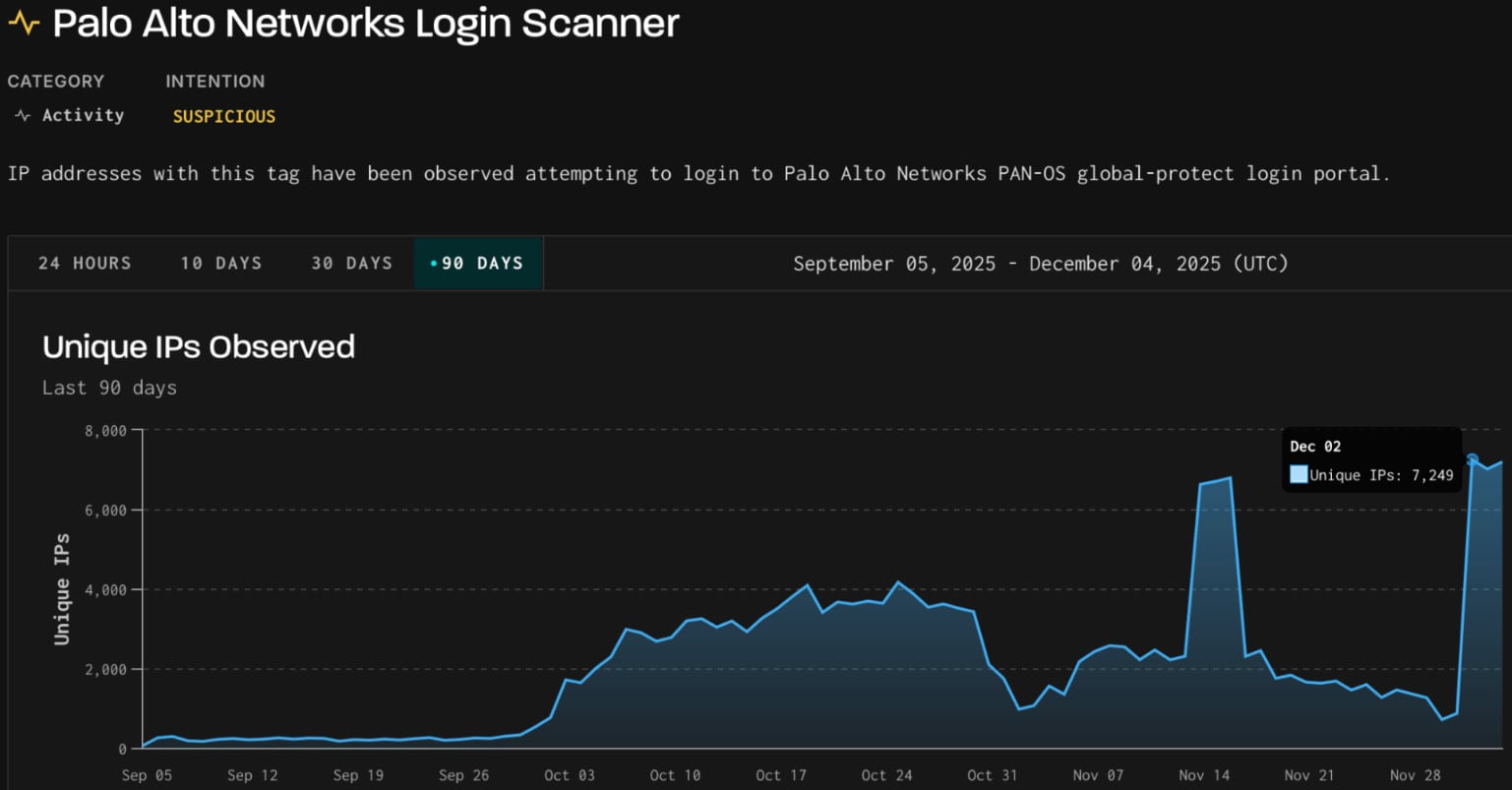

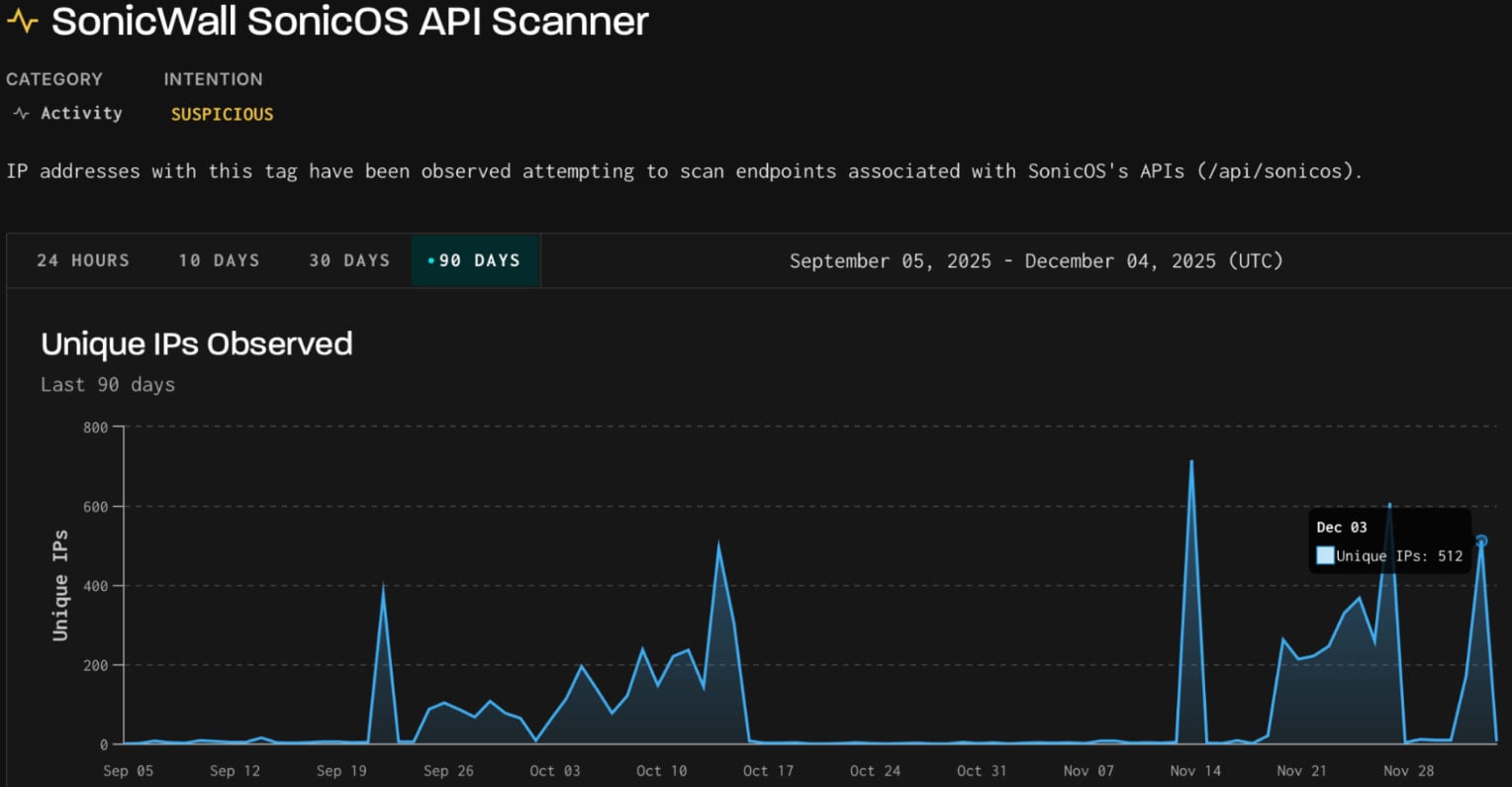

Uma campanha foi observada direcionada aos portais GlobalProtect de Palo Alto com tentativas de login e lançamento de atividades de varredura contra endpoints da API SonicOS do SonicWall SonicOS.

A atividade começou em 2 de dezembro e teve origem em mais de 7.000 endereços IP provenientes de infraestrutura operada pela empresa alemã de TI 3xK GmbH, que opera sua própria rede BGP (AS200373) e atua como provedora de hospedagem.

Inicialmente, o ator mirou portais GlobalProtect com tentativas de força bruta e login, depois migrou para escanear endpoints da API SonicWall, diz a empresa de inteligência de ameaças GreyNoise em um relatório Esta semana.

GlobalProtect é o componente de VPN e acesso remoto da plataforma de firewall da Palo Alto Networks, utilizado por grandes empresas, agências governamentais e provedores de serviços.

Observou que essas varreduras também podem ajudar a descobrir infraestruturas expostas em preparação para a possível exploração de falhas futuras.

Observou que essas varreduras também podem ajudar a descobrir infraestruturas expostas em preparação para a possível exploração de falhas futuras.

Por essa razão, os defensores são aconselhados a monitorar IPs associados a esse tipo de atividade e bloqueá-los.

Também é recomendado monitorar superfícies de autenticação para velocidade anormal/falhas repetidas, rastrear impressões digitais recorrentes dos clientes e usar bloqueios dinâmicos e conscientes do contexto em vez de listas de reputação estáticas.

A BleepingComputer entrou em contato com a Palo Alto Networks e a SonicWall sobre essa atividade.

A Palo Alto Networks afirmou que detectou aumento na varredura direcionada às interfaces da GlobalProtect e confirmou que isso “representa ataques baseados em credenciais, não um exploit de uma vulnerabilidade de software.”

“Além disso, nossa telemetria interna e proteção Cortex XSIAM confirmam que essa atividade não constitui comprometimento de nossos produtos ou serviços”, disse a empresa ao BleepingComputer.

A Palo Alto Networks recomenda que os clientes aplicem a Autenticação Multifator (MFA) para proteger contra abusos de credenciais.

Destrua silos de IAM como Bitpanda, KnowBe4 e PathAI

Um IAM quebrado não é apenas um problema de TI – o impacto se espalha por toda a sua empresa.

Este guia prático aborda por que as práticas tradicionais de IAM não acompanham as demandas modernas, exemplos de como é um “bom” IAM e uma lista simples para construir uma estratégia escalável.