Redazione RHC:7 Dezembro de 2025 08:45

Criminosos estão usando cada vez mais fotos e vídeos de fontes públicas para disfarçá-los como provas de um suposto sequestro. O FBI alerta que criminosos estão alterando as imagens que encontram para que pareçam o mais reais possível, Retratando uma pessoa específica sendo mantida contra a vontade e depois enviando-a para parentes junto com ameaças .

Frequentemente, essas são histórias completamente inventadas, enquanto a vítima dorme tranquilamente em casa, sem saber o que está acontecendo. Mas os investigadores também estão notando uma tendência mais preocupante: golpistas estão monitorando cartazes de pessoas desaparecidas, selecionando fotos de pessoas desaparecidas e usando-as para pressionar famílias.

Basicamente, esses esquemas replicam golpes telefônicos antigos em que idosos eram abordados com a história de um parente recentemente falecido. Os golpistas então exigiram dinheiro para “tratamento” ou “liberação”, esperando chocar e desanimar o destinatário. No ano passado, o O FBI recebeu 357 reclamações sobre tais incidentes, com perdas totais que chegavam a 2,7 milhões de dólares. A nova versão desse esquema funciona de forma semelhante, mas é complementado por “evidências” geradas que, à primeira vista, parecem convincentes. A pessoa é tipicamente retratada como assustado, exausto ou submetido a condições desconhecidas — isso é suficiente para criar uma sensação real de ameaça no destinatário.

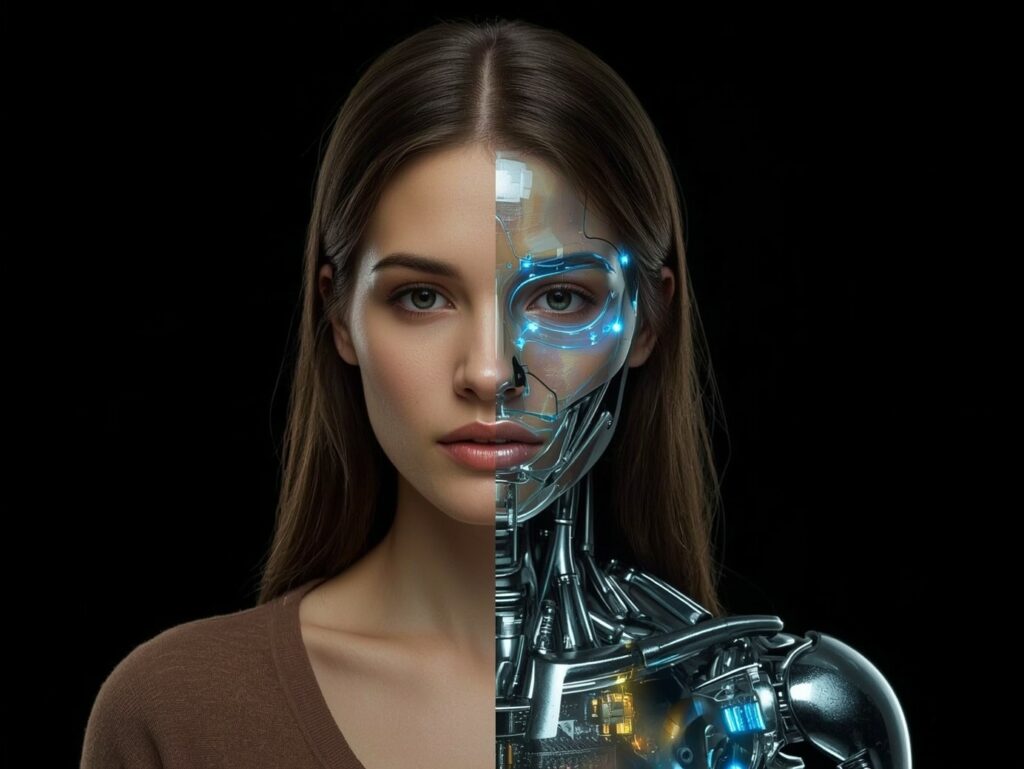

A personificação é possível pelo fato de que praticamente todo mundo tem inúmeras fotos públicas online. Plataformas de redes sociais permitem que atacantes Identifique rapidamente o círculo de amigos e familiares de uma possível vítima. Inteligência artificialFerramentas baseadas em pode alterar expressões faciais, fundos ou detalhes da imagem, e às vezes até criar imagens completamente sintéticas . No entanto, como especialistas apontam, ao inspecrar mais de perto, Tais materiais frequentemente contêm erros: características desaparecem, as proporções mudam ou surgem distorções.

Para evitar que as pessoas verifiquem calmamente a autenticidade de uma imagem, criminosos frequentemente usam mensagens autodestrutivas. A imagem desaparece após alguns segundos, deixando pouco tempo para comparar com fotos reais ou consultar alguém que eles conhecem. Essa corrida contra o tempo é uma parte importante do plano.

Enquanto isso, analistas de cibersegurança admitem que Às vezes encontram falsificações tão convincentes que quase passam por coisas reais. Enquanto isso, recursos subterrâneos vendem ferramentas como WormGPT , que ajudam atacantes a escrever phishing golpes, crie scripts de manipulação e automatiza ataques.

Para proteger a si mesmo e seus entes queridos, o FBI recomenda evitar compartilhar informações pessoais durante as viagens e concordar com uma palavra-código conhecida apenas pelos familiares. Se você receber ameaças, tente contatar a pessoa mencionada nas mensagens — isso geralmente revela imediatamente o golpe.

Métodos semelhantes de engano há muito tempo afligem o mundo corporativo. Empresas estão cada vez mais enfrentando candidatos falsos buscando vagas remotas em TI . O Departamento de Justiça dos EUA informou que uma dessas redes rendeu seus participantes pelo menos 88 milhões de dólares em seis anos.

Na maioria desses casos, a trilha leva à Coreia do Norte: pessoas que usam identidades falsas conseguem empregos em empresas, trabalham como incorporadoras e transferem os lucros. Agora, eles são auxiliados não apenas por documentos falsos, mas também por ferramentas gerativas que criam currículos, roteiros de entrevistas e alteram aparências em chamadas de vídeo. Como resultado, o empregador não se comunica com a pessoa que vê na tela. Mas isso não é tão assustador assim, né?

- #cybercrime

- #cybersecurity

- Golpes gerados por IA

- inteligência artificial

- Fotos deepfake

- Roubo de identidade

- Fraude online

- Segurança Online

- phishing

- Golpes em vídeo

Redazione

A equipe editorial do Red Hot Cyber é composta por um grupo de indivíduos e fontes anônimas que colaboram ativamente para fornecer informações e notícias iniciais sobre cibersegurança e computação em geral.