AUTOR: Topher Lyons, Engenheiro de Soluções na Sprocket Security

Os Limites dos Dados de Varredura Passiva da Internet

A maioria das organizações está familiarizada com a abordagem tradicional para visibilidade externa: confiar em dados passivos de varredura da internet, conjuntos de dados baseados em assinaturas ou reconhecimento ocasional em ponto no tempo para entender o que enfrentam na internet pública. Essas fontes são tipicamente entregues como instantâneos estáticos de listas de ativos, portas abertas ou exposições observadas durante um ciclo periódico de varredura.

Embora úteis para uma ampla consciência de tendências, conjuntos de dados passivos são frequentemente mal compreendidos. Muitas equipes de segurança assumem que fornecem uma visão completa de tudo que os atacantes conseguem ver. Mas na infraestrutura altamente dinâmica de hoje, os dados passivos envelhecem rapidamente.

As pegadas na nuvem mudam a cada dia, equipes de desenvolvimento implantam novos serviços continuamente, e configurações erradas aparecem (e desaparecem) muito mais rápido do que varreduras passivas conseguem acompanhar.

Como resultado, organizações que dependem exclusivamente de dados passivos frequentemente tomam decisões baseadas em informações obsoletas ou incompletas.

Para manter uma visão precisa e defensiva da superfície externa de ataque, as equipes precisam de algo diferente: reconhecimento contínuo, automatizado e ativo que verifique o que realmente está exposto todos os dias.

A Superfície de Ataque de Hoje: Rápida, Fragmentada e Difícil de Rastrear

As superfícies de ataque costumavam ser relativamente estáticas. Um firewall perimetral, alguns servidores públicos e uma ou duas zonas DNS tornavam a descoberta gerenciável. Mas a infraestrutura moderna mudou tudo.

- A adoção da nuvem descentralizou a hospedagem, direcionando ativos para múltiplos provedores e regiões.

- Ciclos de implantação rápida introduzem novos serviços, contêineres ou endpoints.

- A expansão de ativos cresce silenciosamente à medida que as equipes experimentam, testam ou automatizam.

- Shadow IT surge de campanhas de marketing, ferramentas SaaS, ambientes hospedados por fornecedores e subdomínios não gerenciados.

Mesmo mudanças aparentemente insignificantes podem criar exposição material. Um registro DNS que aponta para o host errado, um certificado TLS expirado ou uma instância de desenvolvimento esquecida pode apresentar risco. E porque essas mudanças ocorrem constantemente, a visibilidade que não é renovada continuamente sempre vai se dessincronizar com a realidade.

Se a superfície de ataque muda diariamente, a visibilidade deve corresponder a essa cadência.

Por que os Dados Passivos Falham com as Equipes de Segurança Modernas

Descobertas Obsoletas

Dados de varredura passiva rapidamente ficam desatualizados. Um serviço exposto pode desaparecer antes mesmo de uma equipe ver o relatório, enquanto novas exposições surgem que nem sequer foram capturadas. Isso leva a um ciclo comum em que as equipes de segurança passam tempo atrás de problemas que não existem mais, mas deixam passar os que realmente importam hoje.

Lacunas de Contexto

Conjuntos de dados passivos tendem a ser superficiais. Frequentemente faltam o seguinte:

- Propriedade

- Atribuição

- Detalhe da causa raiz

- Contexto de impacto

- Conscientização ambiental

Sem contexto, as equipes não conseguem priorizar de forma eficaz. Um pequeno problema informativo pode parecer idêntico a uma exposição severa.

Ativos Efêmeros Perdidos

A infraestrutura moderna está cheia de componentes de curta duração. Serviços de teste temporários, nós de nuvem escalonados automaticamente e ambientes de trilha mal configurados podem durar apenas minutos ou horas. Como as varreduras passivas são periódicas, esses ativos passageiros muitas vezes nunca aparecem no conjunto de dados, mas os atacantes rotineiramente os encontram e exploram.

Artefatos Duplicados ou Irrelevantes

Dados passivos geralmente incluem registros DNS remanescentes, espaço IP reatribuído ou entradas históricas que não refletem mais o ambiente. As equipes precisam separar manualmente falsos positivos de problemas reais, aumentando a fadiga dos alertas e desperdiçando tempo.

Reconhecimento Contínuo: O que é (e o que não é)

Verificações Diárias Automatizadas e Ativas

A visibilidade contínua depende de reconhecimento recorrente e controlado que verifica automaticamente a exposição externa. Isso inclui:

- Detectando serviços recém-expostos

- Rastreamento de DNS, certificados e mudanças de hospedagem

- Identificação de novos hosts acessíveis

- Classificação de ativos novos ou desconhecidos

- Validação da exposição atual e do estado de configuração

Isso não é exploração, nem ações intrusivas. É uma enumeração segura e automatizada, feita para defesa.

Descoberta Consciente do Meio Ambiente

À medida que a infraestrutura muda, o reconhecimento contínuo muda com ela. Novas regiões de nuvem, novos subdomínios ou novos ambientes de teste naturalmente entram e saem da superfície de ataque. A visibilidade contínua mantém o ritmo automáticoLly sem necessidade de atualização manual.

O que a visibilidade contínua revela (que dados passivos não podem)

Serviços Recém-Expostos

Essas exposições frequentemente aparecem de forma repentina e involuntária:

- Um servidor de staging esquecido entrando em operação

- Um desenvolvedor abrindo RDP ou SSH para testes

- Um balde recém-criado da S3 saiu do público

A verificação diária detecta esses ataques antes dos atacantes.

Configurações Incorretas Introduzidas Durante Implantações

Implantações rápidas introduzem erros sutis:

- Certificados aplicados incorretamente ou expirados

- Configurações padrão restauradas

- Portos abertos inesperadamente

A visibilidade diária os manifesta imediatamente.

TI Sombra e Ativos Rebeldes

Nem todo ativo externo tem origem em engenharia. Microsites de marketing, serviços hospedados por fornecedores, landing pages de terceiros e instâncias SaaS não gerenciadas frequentemente ficam fora dos inventários tradicionais, mas permanecem acessíveis publicamente.

Validação em Tempo Real

A reconhecimento contínuo garante que as descobertas reflitam a superfície de ataque atual. Isso reduz drasticamente o esforço desperdiçado e melhora a tomada de decisão.

Transformando o Reconhecimento em Tomada de Decisão

Priorização por meio da verificação

Quando os achados são validados e atualizados, as equipes de segurança podem determinar com confiança quais exposições apresentam o risco mais imediato.

Triagem sem Caçar Barulho

A reconhecimento contínuo remove achados obsoletos, duplicados ou irrelevantes antes mesmo que cheguem à fila do analista.

Caminhos de Propriedade Claros

Atribuição precisa ajuda as equipes a direcionar os problemas para o grupo interno correto, como engenharia, nuvem, redes, marketing ou uma equipe específica de aplicações.

Fadiga de Alerta Reduzida

As equipes de segurança permanecem focadas em questões reais e acionáveis, em vez de se debruçar por milhares de entradas de varredura não verificadas.

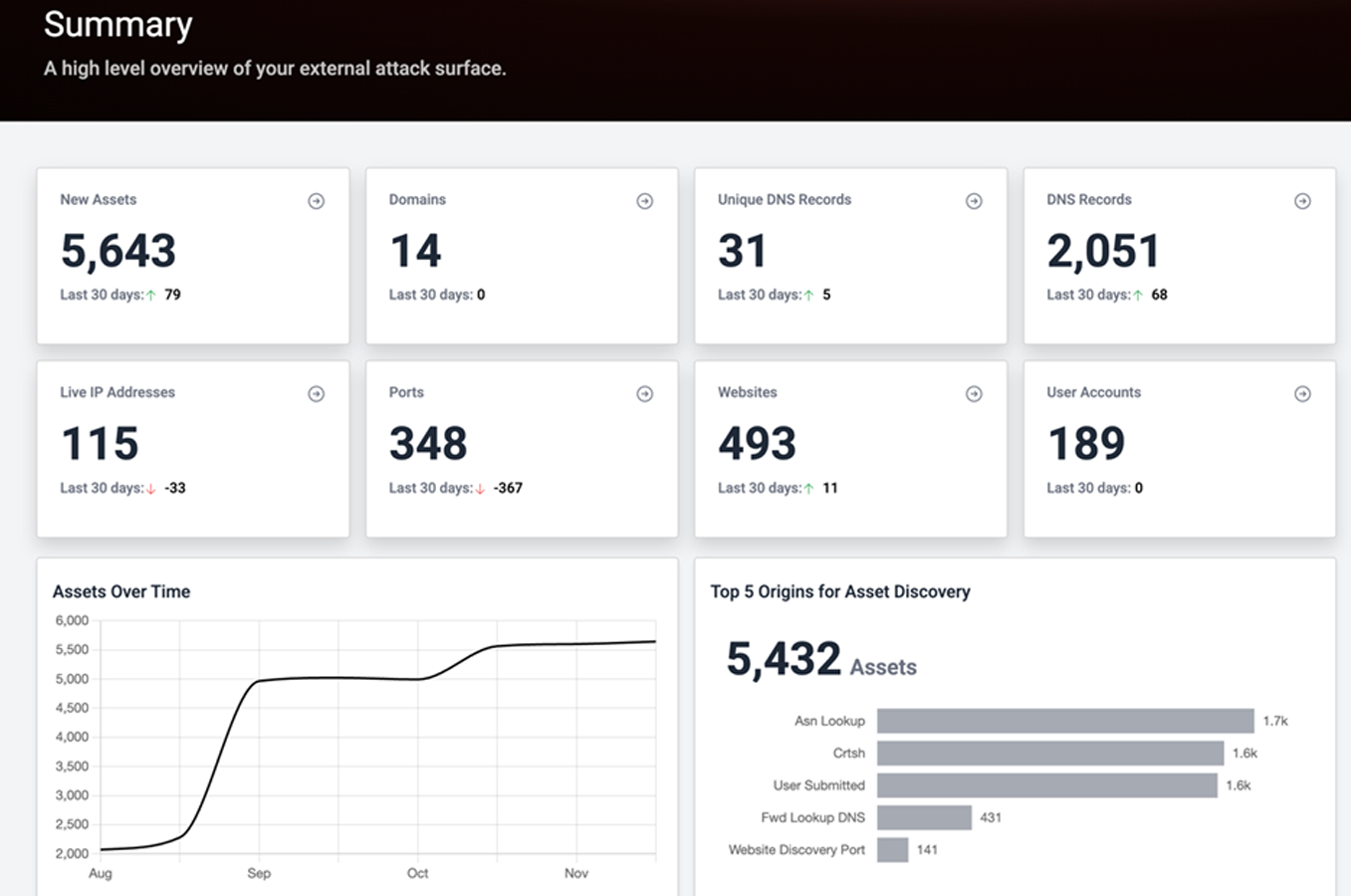

Como a Segurança dos Engrenagens Aborda a ASM

A Sprocket Security realiza verificações automatizadas e contínuas em toda a sua área externa. Exposições são descobertas e validadas conforme aparecem, seja por horas ou minutos.

A Sprocket Security realiza verificações automatizadas e contínuas em toda a sua área externa. Exposições são descobertas e validadas conforme aparecem, seja por horas ou minutos.

Conclusões acionáveis

Por meio do nosso framework ASM, cada achado é classificado, verificado, atribuído e priorizado. Isso garante clareza, contexto e impacto sem volume excessivo.

Removendo Suposições do ASM

Uma constatação validada e contextualizada diz às equipes:

- O que mudou

- Por que isso importa

- Quão grave é

- Quem é o dono

- Que ação tomar

Comparado aos dados brutos de varredura, isso elimina ambiguidades e reduz o tempo necessário para resolver os problemas.

Dominando sua Superfície de Ataque

Aqui estão algumas das formas pelas quais as organizações podem garantir um monitoramento minucioso da superfície de ataque:

- Mantenha um inventário preciso de ativos.

- Implemente monitoramento contínuo.

- Priorize vulnerabilidades com base no risco.

- Automatize sempre que possível.

- Atualize e atualize os sistemas regularmente.

Para um mergulho mais profundo sobre como aprimorar seu conhecimento de superfície de ataque, veja nosso blog completo em Monitoramento de Superfícies de Ataque: Funções Centrais, Desafios e Melhores Práticas.

Segurança Moderna Exige Visibilidade Contínua

As superfícies de ataque atuais evoluem constantemente. Conjuntos de dados estáticos e passivos simplesmente não conseguem acompanhar. Para se antecipar a exposições emergentes e prevenir incidentes facilmente evitáveis, as equipes de segurança precisam de reconhecimento contínuo e automatizado que reflita o estado real do ambiente.

Confiar apenas em dados passivos cria pontos cegos. A visibilidade contínua os fecha. À medida que as organizações modernizam sua infraestrutura e aceleram os ciclos de implantação, o reconhecimento contínuo torna-se a base da higiene da superfície de ataque, priorização e redução de riscos no mundo real.

Patrocinado e escrito por Segurança dos Pinhões.