Uma sofisticada campanha de malware está aproveitando um Foxit PDF Reader transformado em arma para atingir os candidatos a emprego por meio de ataques por e-mail, implantando o ValleyRAT.

Este trojan de acesso remoto concede aos agentes de ameaças recursos completos de controle do sistema e exfiltração de dados.

Os pesquisadores de segurança identificado um aumento significativo nesta campanha, que combina engenharia social, técnicas de ofuscação e carregamento lateral de biblioteca de vínculo dinâmico (DLL) para comprometer usuários desavisados.

ValleyRAT representa uma ameaça crítica tanto para quem procura emprego individual quanto para organizações com pessoal de RH, incluindo recrutadores e especialistas em sourcing.

Uma vez implantado com sucesso, o malware permite que os agentes da ameaça monitorem a atividade do sistema, roubem informações confidenciais e mantenham acesso persistente aos dispositivos comprometidos.

Observações recentes mostram que, além dos seus alvos habituais de utilizadores de língua chinesa, os intervenientes do ValleyRAT parecem agora também estar a perseguir os candidatos a emprego em geral.

A campanha demonstra uma escalada acentuada na sofisticação do crime cibernético, integrando múltiplos vetores de ataque para maximizar as taxas de sucesso e evitar as defesas de segurança.

Explorando a urgência na procura de emprego

A campanha explora as vulnerabilidades psicológicas inerentes à procura de emprego. Os agentes de ameaças distribuem arquivos com nomes temáticos de recrutamento, como “Overview_of_Work_Expectations.zip”, “Candidate_Skills_Assessment_Test.rar” e “Authentic_Job_Application_Form.zip” por e-mail.

Essas iscas enganosas aproveitam a tensão emocional e a urgência vividas pelos candidatos a emprego, reduzindo sua cautela natural e aumentando a probabilidade de downloads rápidos de arquivos.

A inteligência emocional desta abordagem é deliberada: os candidatos a emprego monitorizam ativamente as oportunidades e tendem a descarregar anexos rapidamente, muitas vezes ignorando sinais de alerta que, de outra forma, poderiam desencadear suspeitas.

Esta manipulação psicológica contribui diretamente para a taxa de sucesso excecional da campanha, corroborada por dados de telemetria que mostram um aumento significativo nas deteções do ValleyRAT no final de outubro.

A execução técnica demonstra engenharia sofisticada. Os arquivos compactados contêm uma versão renomeada de FoxitPDFReader.exe, disfarçada com nomes de arquivos relacionados ao recrutamento, como “Compensation_Benefits_Commission.exe” e tendo o logotipo legítimo da Foxit como ícone.

A maioria dos usuários presume que esses arquivos contêm documentos PDF em vez de executáveis, criando a camada inicial de fraude.

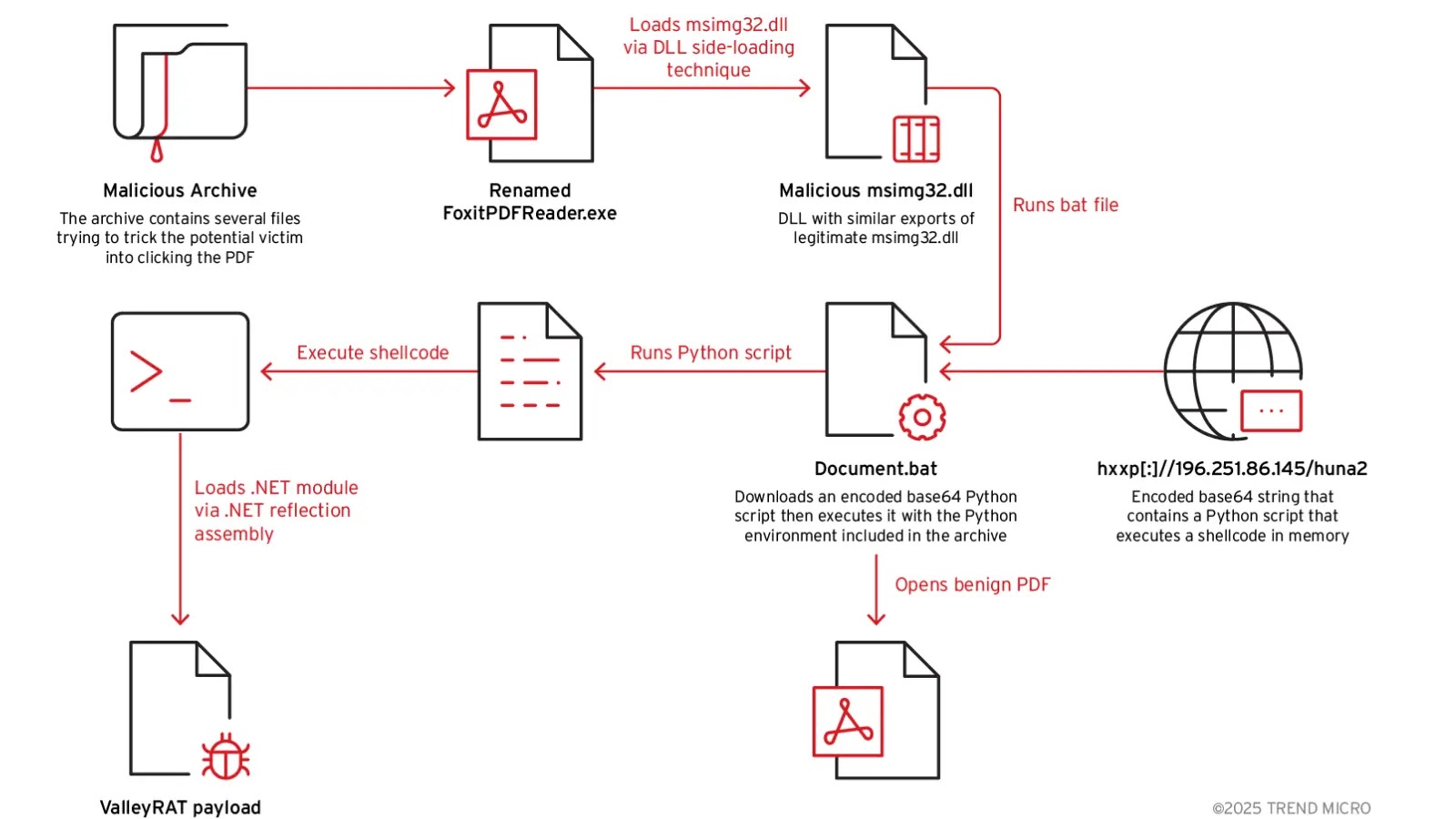

Após a execução, o malware aproveita o carregamento lateral de DLL, explorando o DLL do Windows mecanismo de ordem de pesquisa para carregar código malicioso.

O arquivo contém um msimg32.dll oculto ao lado de estruturas de diretório profundamente aninhadas, preenchidas com subpastas nomeadas com sublinhados, projetadas para ocultar a presença do malware.

Enquanto os usuários visualizam um PDF falso contendo detalhes falsos de empregos e informações salariais, o ValleyRAT é executado silenciosamente em segundo plano.

A cadeia de infecção envolve um processo sofisticado de implantação em vários estágios. Um arquivo em lote (document.bat) extrai um arquivo disfarçado 7-Zip executável (mascarado como document.docx) que recupera um ambiente Python de um arquivo document.pdf.

O interpretador Python renomeado (zvchost.exe) executa então um carregador de shellcode que baixa scripts maliciosos codificados em base64 de servidores de comando e controle. Em última análise, essa cadeia estabelece acesso persistente por meio de entradas de registro de execução automática.

Exfiltração e persistência de dados

O implantado Carga útil ValleyRAT rouba sistematicamente dados dos navegadores de Internet dos usuários, capturando credenciais, histórico de navegação e outras informações confidenciais.

O script Python pode ser executado no sistema de destino mesmo que o Python não esteja pré-instalado, aproveitando o script document.bat para automatizar o processo.

O malware se comunica com a infraestrutura C&C usando certificados autoassinados com nomes comuns aleatórios e versões TLS desatualizadas, características típicas de construtores RAT prontos para uso.

As organizações podem aproveitar plataformas de segurança como o Trend Vision One para detectar e bloquear os indicadores de comprometimento associados a esta campanha.

O treinamento de conscientização em segurança continua sendo fundamental para ajudar os usuários a identificar tentativas de phishing com tema de recrutamento e arquivos executáveis suspeitos.

Ao compreender essas sofisticadas metodologias de ataque, tanto indivíduos quanto empresas podem implementar defesas proativas para evitar comprometimento e roubo de dados.

Siga-nos emGoogle Notícias,LinkedIneXpara obter atualizações instantâneas e definir GBH como fonte preferencial emGoogle.