Agentes ameaçadores têm explorado uma vulnerabilidade de injeção de comando em dispositivos VPN da Série Array AG para plantar webshells e criar usuários desonestos.

A Array Networks corrigiu a vulnerabilidade em uma atualização de segurança de maio, mas não atribuiu um identificador, complicando os esforços para rastrear a falha e o gerenciamento de patches.

Ano Consultivo da Equipe de Emergência e Resposta Informática do Japão (CERT) alerta que hackers vêm explorando a vulnerabilidade desde pelo menos agosto em ataques direcionados a organizações no país.

A agência informa que os ataques têm origem no endereço IP 194.233.100[.]138, que também é usado para comunicações.

“Nos incidentes confirmados pelo JPCERT/CC, um comando foi executado tentando colocar um arquivo webshell PHP no caminho /ca/aproxy/webapp/”, diz o boletim (traduzido por máquina).

A falha impacta o ArrayOS AG 9.4.5.8 e versões anteriores, incluindo hardware da série AG e appliances virtuais com o recurso de acesso remoto ‘DesktopDirect’ ativado.

O JPCERT diz que Array OS versão 9.4.5.9 resolve o problema e fornece as seguintes soluções alternativas caso a atualização não seja possível:

- Se o recurso DesktopDirect não estiver em uso, desative todos os serviços DesktopDirect

- Use filtragem de URL para bloquear o acesso a URLs contendo ponto e vírgula

A Array Networks AG Series é uma linha de gateways de acesso seguro que dependem de VPNs SSL para criar túneis criptografados para acesso remoto seguro a redes corporativas, aplicações, desktops e recursos em nuvem.

Normalmente, são usados por grandes organizações e empresas que precisam facilitar o trabalho remoto ou móvel.

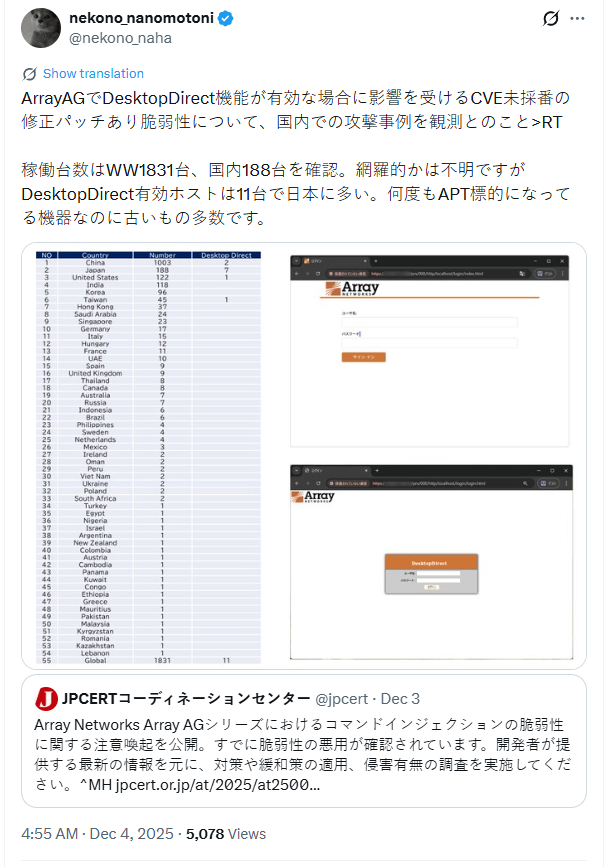

Pesquisador de segurança da Macnica, Yutaka Sejiyama, relatou no X que seus exames retornaram 1.831 instâncias de ArrayAG em todo o mundo, principalmente na China, Japão e Estados Unidos.

O pesquisador verificou que pelo menos 11 hosts têm o recurso DesktopDirect ativado, mas alertou que a possibilidade de mais hosts com o DesktopDirect ativo é significativa.

direcionado ao CVE-2023-28461, uma execução remota crítica de código na Array Networks AG e vxAG ArrayOS.

direcionado ao CVE-2023-28461, uma execução remota crítica de código na Array Networks AG e vxAG ArrayOS.

Destrua silos de IAM como Bitpanda, KnowBe4 e PathAI

Um IAM quebrado não é apenas um problema de TI – o impacto se espalha por toda a sua empresa.

Este guia prático aborda por que as práticas tradicionais de IAM não acompanham as demandas modernas, exemplos de como é um “bom” IAM e uma lista simples para construir uma estratégia escalável.