Os investigadores da ESET descobriram uma campanha sofisticada da MuddyWater, um grupo de ciberespionagem alinhado com o Irão, que visa infraestruturas críticas em todo o Médio Oriente com um kit de ferramentas recentemente refinado que demonstra uma evolução operacional significativa.

A campanha, que decorreu de Setembro de 2024 a Março de 2025, centrou-se principalmente em organizações em Israel, com uma vítima confirmada no Egipto, marcando um afastamento das operações historicamente barulhentas e facilmente detectáveis do grupo.

MuddyWater, também rastreado como Mango Sandstorm ou TA450, há muito tempo é reconhecido por atingir setores governamentais, militares e de infraestrutura crítica em telecomunicações, energia e serviços públicos.

Esta última campanha, no entanto, representa um avanço considerável em sofisticação técnica e disciplina operacional.

Ao contrário das atividades anteriores, caracterizadas por um direcionamento amplo e técnicas relativamente pouco sofisticadas, esta operação demonstra uma precisão sem precedentes no desenvolvimento de conjuntos de ferramentas e na estratégia de implantação.

Novo arsenal de malware personalizado

A peça central desta campanha envolve ferramentas personalizadas anteriormente não documentadas, projetadas para melhorar significativamente as capacidades de evasão e persistência da defesa.

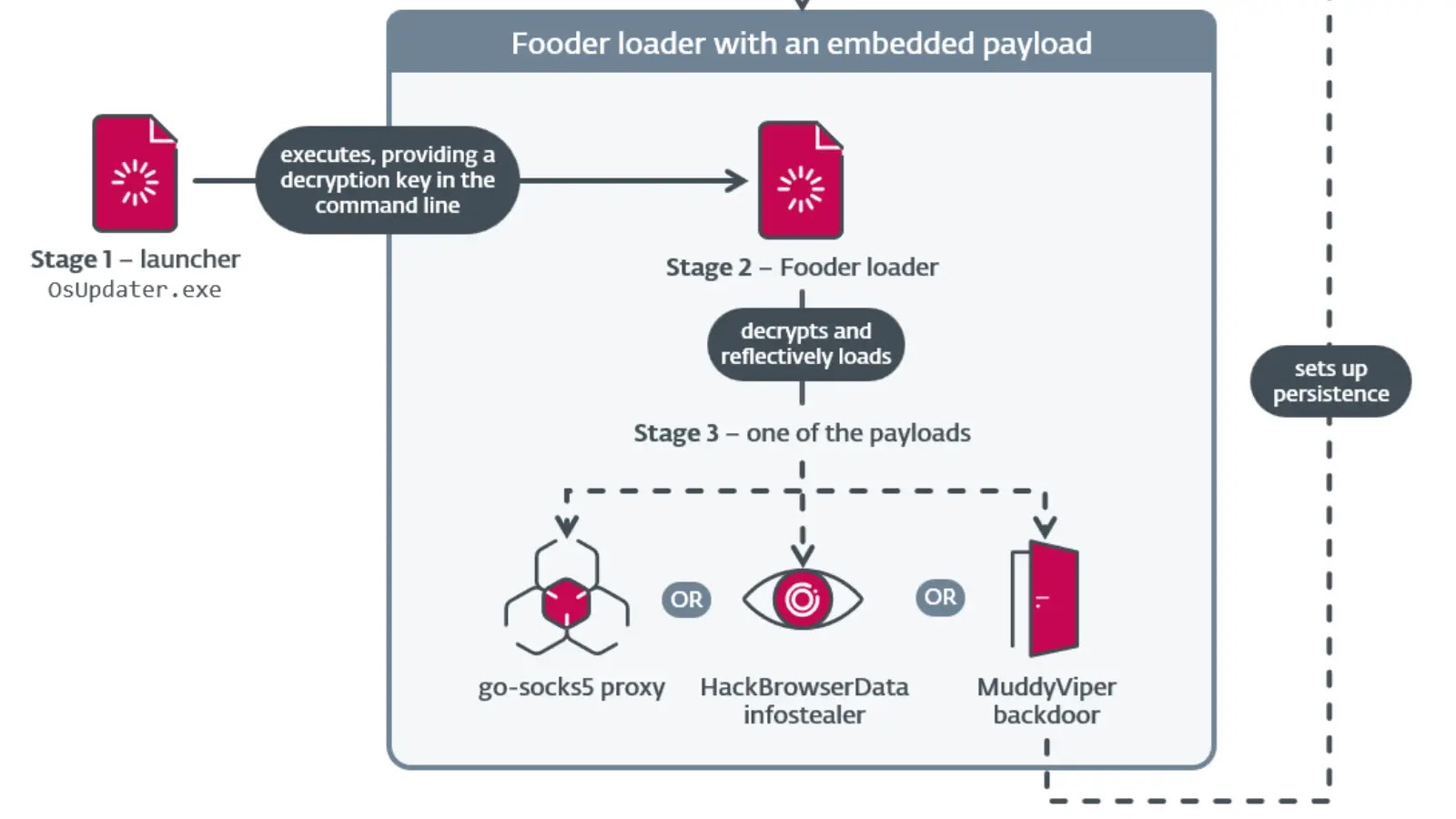

O carregador Fooder, uma ferramenta C/C++ de 64 bits, marca uma mudança tecnológica notável para o grupo. Diversas variantes de Fooder se disfarçam como o clássico jogo Snake, incorporando a mecânica central do jogo como uma técnica de evasão.

O carregador implementa funções de atraso personalizadas combinadas com chamadas frequentes da API Sleep para impedir sistemas automatizados de análise de malware, retardando deliberadamente a execução para evitar a detecção.

A função principal do Fooder envolve carregar reflexivamente o backdoor MuddyViper na memória sem gravar no disco, permitindo um mecanismo de implantação altamente furtivo.

MuddyViper, um backdoor C/C++ recentemente identificado, fornece recursos abrangentes de comando e controle, incluindo reconhecimento do sistemacoleta de credenciais, operações de arquivo e execução de comandos shell.

O backdoor oferece suporte a 20 comandos distintos, permitindo operações reversas de shell, exfiltração de dados do navegador e solicitações de credenciais falsas projetadas para induzir os usuários a revelar informações confidenciais.

Um avanço técnico particularmente notável envolve a adoção do CNG (Cryptography Next Generation), a API criptográfica de próxima geração da Microsoft.

Isto representa o primeiro exemplo documentado de grupos alinhados ao Irão que utilizam este padrão de encriptação moderno, distinguindo a MuddyWater de agentes de ameaças mais amplos no cenário.

Tanto o MuddyViper quanto as variantes de roubo de dados relacionadas empregam criptografia AES-CBC por meio da API CNG, melhorando substancialmente a segurança operacional além das implantações típicas de ferramentas disponíveis publicamente.

A campanha também aproveitou ladrões de credenciais, incluindo CE-Notes e LP-Notes, ambos projetados para coletar dados de navegadores e credenciais do Windows.

CE-Notes visa especificamente a criptografia vinculada a aplicativos introduzida em Versão do Chrome 127, refletindo a consciência do grupo sobre os mecanismos contemporâneos de segurança dos navegadores.

As ferramentas evitaram deliberadamente sessões interativas práticas com o teclado, historicamente uma técnica barulhenta propensa à detecção, sugerindo disciplina operacional aprimorada.

Implicações Operacionais

A vitimologia revela uma estratégia diversificada de segmentação em múltiplos sectores críticos. As organizações israelenses dominaram o escopo da segmentação, incluindo empresas de engenharia, entidades governamentais locais, empresas de manufatura, serviços públicos, universidades e infraestrutura de transporte.

Este foco concentrado nas infra-estruturas críticas de uma única nação sugere objectivos geopolíticos estratégicos alinhados com os interesses do Irão.

LP-Notes usa empilhamento de strings para strings menores que 15 ou maiores que 19 caracteres, incluindo a chave de descriptografia, IV e nomes de importação.

Os investigadores da ESET identificaram uma sobreposição operacional sem precedentes entre Água lamacenta e Lyceum, um subgrupo OilRig, em janeiro e fevereiro de 2025.

A MuddyWater conduziu o acesso inicial por meio de e-mails de spearphishing contendo links para o software de monitoramento e gerenciamento remoto da Syncro.

Após o compromisso, os operadores implantaram Ferramentas RMM e carregadores Mimikatz personalizados antes de transferir o acesso aos operadores do Lyceum.

Esta cooperação sugere que a MuddyWater pode agora funcionar como um intermediário de acesso inicial para outros actores de ameaças alinhados com o Irão, alterando fundamentalmente o modelo operacional do grupo.

Apesar desses avanços, persistem características de imaturidade operacional. O MuddyViper gera mensagens de status extremamente detalhadas e mantém uma lista codificada de mais de 150 nomes de processos de ferramentas de segurança, resultando em tráfego de rede substancial que pode facilitar a detecção.

A confiança contínua do grupo em táticas previsíveis de spearphishing e em ferramentas de RMM disponíveis publicamente demonstra que o avanço técnico não eliminou os vetores de ataque tradicionais.

A evolução da campanha, de operações barulhentas e facilmente detectáveis para ataques cada vez mais refinados, representa desafios crescentes para os defensores.

A ESET avalia que a MuddyWater continuará a ser um ator líder nas atividades de espionagem no nexo iraniano, com padrões contínuos de campanhas típicas melhoradas por técnicas progressivamente avançadas.

As organizações dos setores governamental, de telecomunicações e de infraestrutura crítica devem priorizar o monitoramento de e-mails de spearphishing contendo links de software RMM e implementar detecção robusta para técnicas de carregamento reflexivo e atividades de roubo de credenciais.

Siga-nos emGoogle Notícias,LinkedIneXpara obter atualizações instantâneas e definir GBH como fonte preferencial emGoogle.