Uma campanha de phishing de longa duração está abusando de convites de emprego da marca Calendly para comprometer contas do Google Workspace e do Facebook Business, com foco particular no sequestro de plataformas de gerenciamento de anúncios usadas por agências e grandes marcas.

A operação, descoberto da Push Security, combina técnicas de Attacker-in-the-Middle (AiTM) e Browser-in-the-Browser (BITB) com controles direcionados para evitar a detecção e maximizar o valor do acesso roubado.

Os pesquisadores observaram a campanha pela primeira vez depois que um cliente Push foi atingido por um ataque de e-mail altamente direcionado direcionado à sua conta do Google Workspace, que serviu como o principal provedor de identidade da organização para aplicativos do Google e logon único downstream.

Apesar da amplitude do acesso, um ambiente comprometido Google Workspace conta forneceria, a aparente prioridade do invasor era assumir o controle das contas usadas para gerenciar publicidade digital.

A atração inicial neste caso foi apresentada como uma oportunidade de emprego na LVMH, enviada de um endereço que se fazia passar por “Inside LVMH”, o braço de aquisição e formação de talentos do grupo.

O e-mail foi bem escrito, adaptado com detalhes específicos da vítima e parecia vir de um funcionário legítimo, cuja identidade poderia ser facilmente verificada por meio de pesquisas de código aberto.

Páginas de phishing capturam logins do Google Workspace

A Push Security avalia que é plausível que IA generativa e dados coletados na web tenham sido usados para criar essas trocas convincentes.

Criticamente, o link de phishing só foi entregue após uma troca inicial, incorporado como um link no estilo Calendly para “reservar horário para uma ligação”.

Essa coreografia de vários estágios foi projetada para escapar das ferramentas de segurança de e-mail ajustadas para procurar links incorporados e chamadas de ação urgentes.

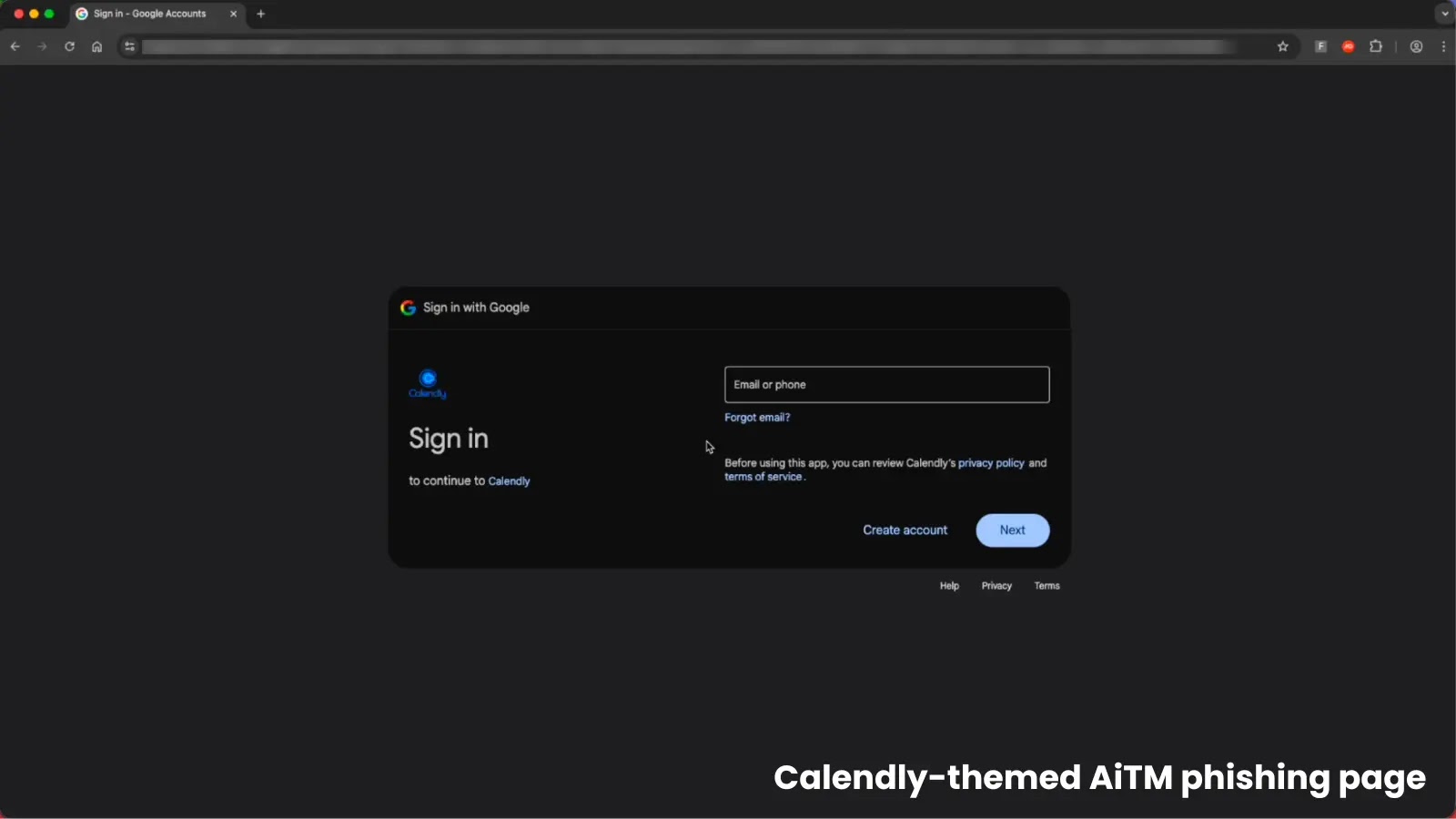

Clicar no link direciona as vítimas para uma página de destino falsa do Calendly, completa com CAPTCHA, antes de apresentar a opção “Continuar com o Google”.

A partir daí, a vítima é redirecionada para um Página de phishing AiTM que faz proxy do fluxo real de login do Google enquanto exibe a marca Calendly, tornando-o visualmente distinto dos kits de phishing mais comuns com o tema Google.

A página usa carregamento condicional e verificações baseadas em domínio para garantir que apenas os domínios de e-mail da organização pretendida possam prosseguir.

As tentativas de login com outros domínios são bloqueadas, evitando que analistas de segurança e scanners automatizados observem facilmente a lógica de coleta de credenciais.

A Push Security identificou inúmeras páginas relacionadas que compartilham o mesmo design com o tema Calendly, representando recrutadores ou funcionários de RH da LVMH, Lego, Mastercard, Uber e outras marcas importantes.

Identifique e interrompa esses ataques de convite de imitação

Uma segunda variante, que remonta a mais de dois anos, tem como alvo contas comerciais do Facebook por meio de páginas temáticas semelhantes, com pelo menos 31 URLs exclusivos sendo reciclados ao longo do tempo para se passarem por diferentes empresas.

Uma terceira variante mais recente combina ambas as abordagens, visando contas do Google e do Facebook por meio de páginas no estilo Calendly que geram um pop-up BITB.

Essa técnica mascara o servidor de phishing real por trás de uma barra de URL falsa controlada pelo invasor dentro do pop-up, prejudicando ainda mais a capacidade dos usuários de distinguir prompts de login reais de sobreposições maliciosas.

Verificações anti-análise adicionais, incluindo bloqueio baseado em IP e gatilhos vinculados ao acesso às ferramentas do desenvolvedor do navegador, tornam essas páginas ainda mais difíceis de serem investigadas pelos defensores.

O foco estratégico em contas de gerenciamento de anúncios empresariais alinha-se com mudanças mais amplas no cenário de ameaças.

Comprometido Anúncios do Google e as contas empresariais do Facebook podem ser transformadas em armas para executar campanhas de malvertising que distribuem phishing AiTM, malware e golpes avançados “ClickFix” em grande escala, ao mesmo tempo em que evitam as proteções tradicionais baseadas em e-mail.

Com plataformas de anúncios que oferecem segmentação refinada por região geográfica, domínio e tipo de dispositivo, os invasores podem combinar a coleta de credenciais em toda a rede com a segmentação precisa de organizações de alto valor.

Ao começar com o acesso inicial baseado em identidade através do Google Workspace e depois migrar para a infraestrutura de anúncios, os operadores por trás desta campanha com o tema Calendly estão se posicionando para monetizar e operacionalizar o acesso roubado, seja diretamente, por meio de compras maliciosas de anúncios, ou indiretamente, vendendo pontos de apoio a outros grupos criminosos.

Siga-nos emGoogle Notícias,LinkedIneXpara obter atualizações instantâneas e definir GBH como fonte preferencial emGoogle.