Pesquisadores avistaram os trabalhadores de TI remotos da Lazarus em ação

Pesquisadores expuseram um esquema Lazarus usando trabalhadores de TI remotos ligados ao grupo Famous Chollima APT da Coreia do Norte em uma investigação conjunta.

Pesquisadores filmados Lázaro Grupos APT Esquema de Trabalhadores Remotos em ação, descobrindo uma rede norte-coreana de contratados de TI ligados à unidade Famous Chollima, TheHackerNews informou.

Recentemente, várias empresas de cibersegurança e agências governamentais observaram grupos APT ligados à Coreia do Norte, como a Chollima, usando trabalhadores de TI para infiltrar organizações nos setores de finanças, cripto, saúde e engenharia.

A investigação conjunta do pesquisador Mauro Eldritch, NorthScan, e QUALQUER ISSO. A RUN descobriu um dos esquemas de infiltração mais persistentes da Coreia do Norte.

🔥 Depois de meses dentro de casa #Lazarus‘Pipeline de contratação falso, conseguimos algo nunca visto antes: o ciclo completo de ataque Famous Chollima capturado em vídeo, incluindo suas ferramentas, táticas e alvos.

🤝 Isso não teria sido possível sem nossos amigos em QUALQUER CORRIDA (@anyrun_app)… pic.twitter.com/mDivdZdHfn

— BCA LTD (@BirminghamCyber) 2 de dezembro de 2025

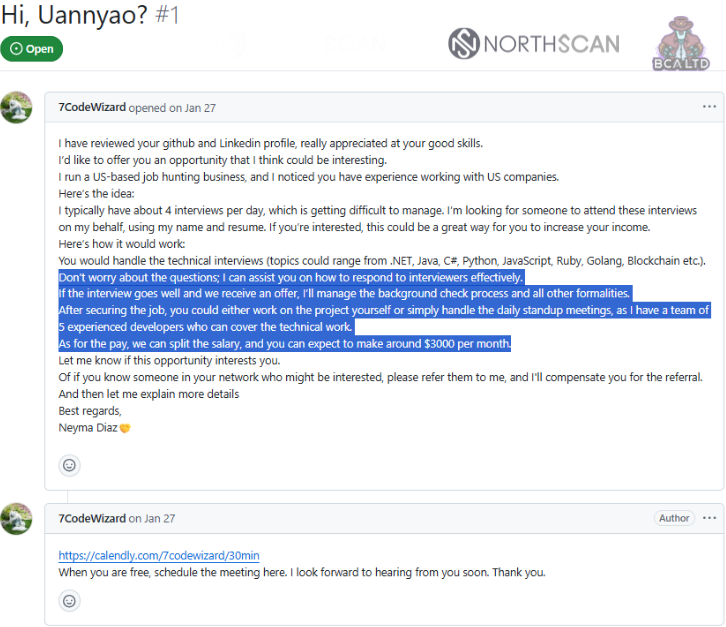

Os pesquisadores avistaram operadores do Lazarus ao vivo pela primeira vez, atraindo-os para ambientes sandbox controlados disfarçados de laptops reais de desenvolvedores. A operação começou quando Heiner García, da NorthScan, se passou por um desenvolvedor americano alvo de um recrutador chamado “Aaron/Blaze”, que tentou contratá-lo como fachada para colocar trabalhadores de TI norte-coreanos dentro de empresas ocidentais.

🇰🇵 Conheça Aaron, também conhecido como Blaze, um #Lazarus Recrutador.

💵 Ele ofereceu 35% do salário se deixássemos seus operadores usarem nossos laptops “para trabalhar” (infiltrar) empresas ocidentais.

▶️ Demos a ele sandboxes ANYRUN, gravando tudo o que eles faziam.

⬇️ Artigo completo abaixo. Divulgação completa em 4 de dezembro. pic.twitter.com/iOjBVbBpWi

— Mauro Eldritch 🏴 ☠️ (@MauroEldritch) 2 de dezembro de 2025

O esquema se desenrolou de forma previsível: os operadores pegaram ou reutilizaram a identidade de alguém, usaram ferramentas de IA e compartilharam folhas de respostas para passar entrevistas, trabalharam remotamente pelo laptop da vítima e enviaram todos os ganhos de volta para a Coreia do Norte. Quando Blaze pressionou por acesso total, pedindo o SSN, ID, LinkedIn, Gmail e controle 24 horas por dia do laptop da vítima, a equipe passou para a fase dois.

Em vez de entregar uma máquina de verdade, Mauro Eldritch da BCA LTD montou uma “fazenda de laptops” usando QUALQUER MÁQUINA. RODE MÁQUINAS VIRTUAIS. Cada um parecia uma estação de trabalho de desenvolvedor genuína, completa com histórico de navegação, ferramentas e um proxy residencial dos EUA. A equipe podia interromper sessões, desacelerar a conexão e capturar todas as ações dos operadores, tudo isso sem alertá-los.

Depois, os pesquisadores analisaram o sandbox e encontraram evidências de um conjunto de ferramentas simples, mas eficaz, focado em roubar identidades e tomar controle de máquinas remotas, não em plantar malware. Assim que o perfil do Chrome foi sincronizado, começaram a carregar suas ferramentas habituais.

Eles dependiam de aplicativos de automação de empregos com IA como Simplify Copilot, AiApply e Final Round AI para preencher candidaturas e gerar respostas para entrevistas. Eles abriram geradores OTP baseados em navegador (OTP.ee e Authenticator.cc) para poderem lidar com o 2FA da vítima após coletar os documentos de identidade. Eles instalaram o Google Remote Desktop e o configuraram via PowerShell com um PIN fixo, dando a si mesmos controle contínuo do sistema.

Eles fizeram verificações de rotina — dxdiag, systeminfo, whoami — para garantir que a máquina correspondia ao que esperavam. Todas as conexões passavam pela VPN Astril, uma marca registrada das operações anteriores da Lazarus.

Em uma sessão, o operador até digitou uma mensagem de bloco de notas pedindo ao “desenvolvedor” que enviasse seu ID, SSN e informações bancárias, tornando o objetivo inconfundível: assumir a identidade e a estação de trabalho da vítima sem implantar nenhum malware.

Aumentar a conscientização e oferecer aos funcionários uma forma segura de denunciar contatos suspeitos ajuda a impedir ameaças precocemente, antes que se transformem em comprometimentos internos completos.

Me siga no Twitter:@securityaffairseFacebookeMastodonte

(SecurityAffairs–hacking, trabalhadores de TI remotos)