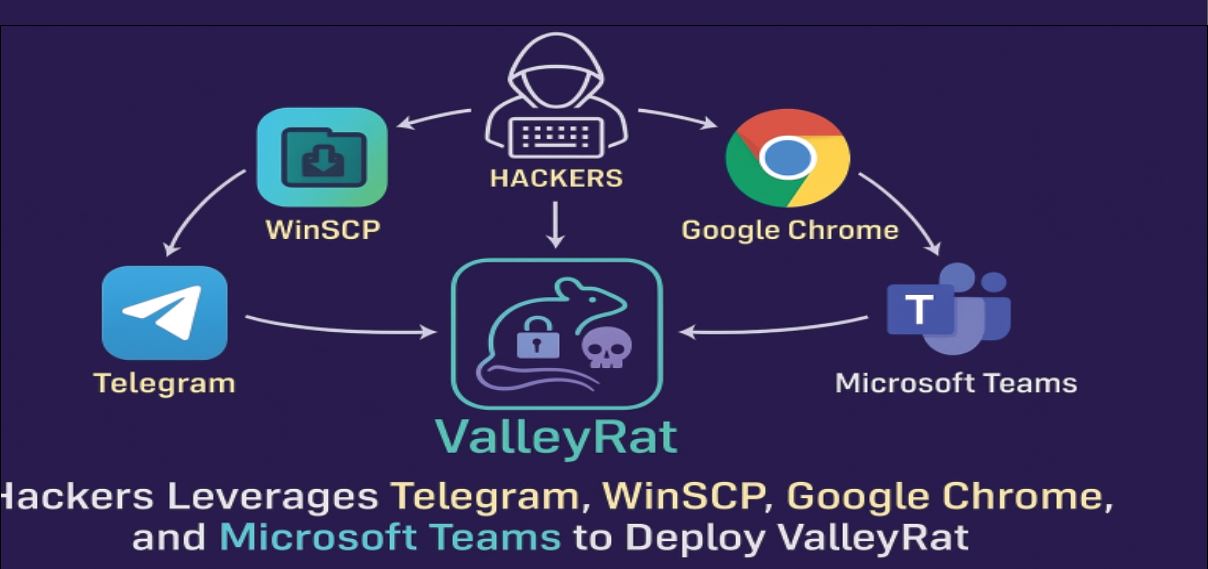

Uma nova campanha de malware mira os usuários ao abusar da confiança deles em aplicativos populares. Cibercriminosos estão espalhando instaladores falsos para Telegram, WinSCP, Google Chrome e Microsoft Teams para instalar o ValleyRat, um trojan de acesso remoto para aquisição de sistemas de longo prazo. A campanha foi atribuída ao grupo APT alinhado à China, conhecido como Silver Fox, que permanece ativo desde pelo menos 2022.

A infecção começa quando as vítimas baixam instaladores de aplicativos falsos a partir de e-mails de spear-phishing ou anúncios prejudiciais. Os usuários veem uma interface de instalação normal, mas processos não vistos rodam silenciosamente em segundo plano.

Atualização diária de segurança Data: 01.12.2025

Por infosecbulletin

/ Segunda-feira, 1º de dezembro de 2025

Diariamente, muitos ataques cibernéticos acontecem ao redor do mundo, incluindo ransomware, ataques de malware, vazamentos de dados, vandalização de sites e assim por diante…

O Malware organiza arquivos, instala drivers em nível de kernel, interfere na segurança dos endpoints e ativa um beacon ValleyRat para acesso contínuo ao sistema hackeado.

Pesquisadores de segurança da Nextron Systems Identificado essa campanha por meio da análise detalhada de toda a cadeia de infecção.

A investigação descobriu que os atacantes utilizam vários métodos para evitar a detecção, incluindo ofuscação, interferência na segurança dos endpoints e técnicas em nível de kernel para se comunicar com servidores remotos.

A distribuição ocorre principalmente por meio de instaladores trojanizados do Telegram. Uma amostra analisada, chamada tg.exe, carrega o hash SHA-256 9ede6da5986d8c0df3367c395b0b3924ffb12206939f33b01610c1ae955630d1.

Apesar de exibir uma interface genuína do Telegram Desktop 6.0.2, uma inspeção mais detalhada revela inconsistências notáveis.

O carimbo do cabeçalho PE é de 2019, e a primeira submissão do VirusTotal foi em agosto de 2025, indicando um estranho intervalo de seis anos para uma inscrição atualizada regularmente.

Mecanismo de Infecção e Evasão de Defesa:

O instalador salva arquivos em C:ProgramDataWindowsData, incluindo um binário 7-Zip (funzip.exe) renomeado e um arquivo criptografado disfarçado de main.xml.

O malware então usa o PowerShell para adicionar uma exclusão do Microsoft Defender para todo o drive C:, silenciando efetivamente a proteção antivírus.

O comando de extração do arquivo revela a senha embutida:-

“C:ProgramDataWindowsDatafunzip.exe” x -y -phtLcENyRFYwXsHFnUnqK -o”C:ProgramDataWindowsData” “C:ProgramDataWindowsDatamain.xml”

Essa extração implanta a men.exe, o principal organizador que realiza reconhecimento ambiental escaneando processos de segurança, incluindo o MsMpEng.exe do Microsoft Defender e produtos de segurança chineses como ZhuDongFangYu.exe e 360tray.exe.

A campanha mantém a persistência usando uma tarefa agendada chamada WindowsPowerShell.WbemScripting.SWbemLocator, que imita componentes reais do Windows. Ele executa um VBScript codificado que ativa o beacon ValleyRat para acesso contínuo ao sistema.