Ameaça emergente do Android, ‘Albiriox’, possibilita fraude total no dispositivo

Albiriox é um novo malware Android MaaS que permite fraudes no dispositivo e controle em tempo real. Ele tem como alvo 400+ aplicativos bancários, fintech, criptomoedas e de pagamento.

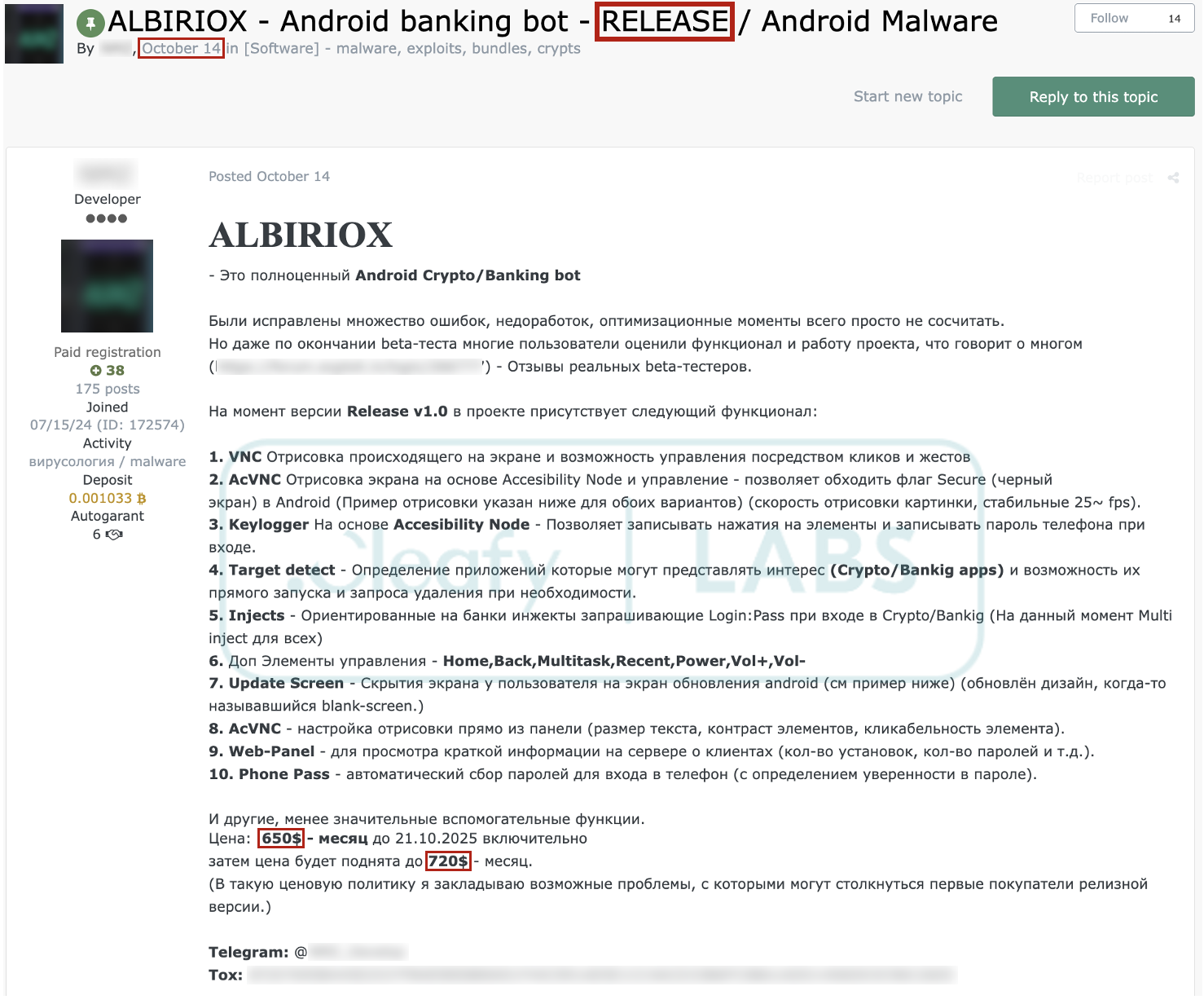

Albiriox é um novo malware para Android vendido sob um modelo de malware como serviço em fóruns de cibercrime de língua russa. Ele oferece capacidades avançadas para Fraude no dispositivo, manipulação de tela e interação em tempo real com dispositivos infectados. Também inclui uma lista codificada com mais de 400 aplicativos direcionados, incluindo bancos, fintech, carteiras de criptomoedas, processadores de pagamentos e plataformas de negociação.

Albiriox foi observado pela primeira vez em setembro de 2025 durante um beta fechado para membros de alta reputação, tornando-se uma oferta pública de MaaS em outubro de 2025. O código malicioso incorpora um módulo de acesso remoto baseado em VNC para manipulação direta de dispositivos e um sistema de sobreposição em desenvolvimento, projetado para roubo de credenciais. Apesar de estar em desenvolvimento inicial, já apresenta evasão avançada, capacidades de controle dinâmico e segmentação ampla em aplicações financeiras. Postagens promocionais, discussões no Telegram e exemplos iniciais de APK revelam um projeto estruturado e em rápida evolução. O malware tem um modelo de assinatura começando em $650 por mês até 21 de outubro de 2025, aumentando para $720 depois. A Albiriox está posicionada para crescer rapidamente entre atores ameaçadores que buscam ferramentas escaláveis de fraude móvel.

As primeiras campanhas da Albiriox foram identificadas durante a fase beta do malware e provavelmente operadas por um único afiliado de alta reputação. A campanha tinha como alvo especificamente usuários austríacos, usando mensagens SMS em alemão com links encurtados que levavam a sites fraudulentos. A primeira versão se passou pela Google Play Store e atraiu as vítimas para baixar um falso aplicativo chamado “Penny Market”, entregando um APK dropper de servidores controlados pelos atacantes.

Pouco depois, o método de distribuição evoluiu. Em vez de oferecer o APK diretamente, a página de destino exigia que os usuários digitassem seu número de telefone, alegando que o link de download seria enviado via WhatsApp. O fluxo atualizado incluía a escolha de um fornecedor de combustível, a criação de uma falsa “roda da fortuna” e o envio de um número. As verificações de JavaScript garantiam que apenas números austríacos fossem aceitos, e todos os dados coletados eram enviados ao bot do Telegram dos atacantes.

A Albiriox utiliza técnicas típicas do malware moderno para bancos Android, incluindo controle remoto baseado em VNC e ataques sobrepostos. Nas primeiras campanhas, as vítimas recebiam um aplicativo falso chamado “Penny Market” que funcionava como dropper. O dropper usa JSONPacker para ofuscação e imediatamente inicia uma tela falsa de Atualização do Sistema para obter permissões críticas, especialmente “Instalar Apps Desconhecidos.” Uma vez concedido, ele instala o payload final do Albiriox, permitindo que o malware contorne a detecção estática.

O malware contém uma lista codificada com mais de 400 aplicativos-alvo (bancos, fintech, pagamentos, criptomoedas, carteiras e negociação) armazenados em uma classe interna AppInfos usada para acionar sobreposições e coletar credenciais.

A Albiriox se comunica com seu C2 usando sockets TCP não criptografados. Ao inicializar, ele envia um handshake contendo identificadores de dispositivo (HWID, modelo, versão do sistema operacional). A comunicação depende de mensagens JSON estruturadas e de um batimento cardíaco de ping/pongue para manter o controle persistente.

O conjunto de comandos revela amplas capacidades em nível de dispositivo projetadas para Fraude On-Device (ODF). Os recursos principais incluem um módulo VNC para controle em tempo real, automação da interface (clique, deslize, texto), funções orientadas a fraudes (extração de senha, manipulação de acessibilidade), ferramentas furtivas (sobreposições de tela preta, controle de volume), gerenciamento de aplicativos e sincronização contínua com C2. Coletivamente, essas capacidades permitem que atacantes assumam controle remoto total do dispositivo e executem transações fraudulentas diretamente dentro de aplicativos legítimos, permanecendo invisíveis para a vítima.

“A característica mais proeminente confirmada éAlbiriox’sCapacidade de operar como um PlenoControle Remoto. Essa capacidade permite que os TAs tenham acesso em tempo real, não autorizado e monitoramento visual do dispositivo da vítima. Ele espelha tecnologias legítimas de acesso remoto (como VNC ou serviços similares), permitindo uma transmissão ao vivo da tela do dispositivo e permitindo que o operador interaja remotamente com o dispositivo.” lê o relatório publicado pela Cleafy. “Esse comportamento é fortemente indicativo de um Acesso Remoto móvel Trojan (RAT) ou um trojan bancário altamente sofisticado que depende de sequestro de sessões e fraudes no dispositivo.”

Pesquisadores capturaram uma infecção ativa por Albiriox mostrando seus dois modos VNC: um fluxo visual padrão e um modo AC VNC baseado em acessibilidade. O AC VNC oferece uma visão completa de UI-node que contorna as restrições de FLAG_SECURE do Android, permitindo que o malware observe aplicativos bancários e cripto protegidos que normalmente bloqueiam capturas de tela ou gravação de tela.

A Albiriox também implementa vários tipos de sobreposição: uma tela falsa de Atualização do Sistema, uma tela preta total para ocultar atividades fraudulentas durante o controle do VNC e sobreposições genéricas acionadas quando aplicativos financeiros alvo são abertos. Essas sobreposições suportam roubo de credenciais, ocultam ações de atacantes e mantêm o engano do usuário.

Para evitar a detecção, os operadores do malware anunciam um Builder personalizado que integra o conhecido serviço de criptografia Golden Crypt, permitindo que o Albiriox seja empacotado em uma forma “Totalmente Indetectável”.

“Além das mensagens de recrutamento e dos anúncios iniciais da fase beta apresentados no “Do beta privado para o MaaS público”capítulo, as atividades de monitoramento da Cleafy revelaram um fio de discussão adicional ligado aoAlbirioxDesenvolvedores. Nessa conversa, um usuário do fórum perguntou explicitamente se o malware eraFUD(Totalmente Indetectável), um indicador comum de interesse entre TAs que buscam ferramentas capazes de burlar antivírus e soluções de segurança móvel.” continua o relatório. “Em resposta, oAlbirioxDesenvolvedores esclareceram que eles oferecem umConstrutor personalizadocomo parte da oferta MaaS deles.”

Isso reforça seu posicionamento como uma oferta MaaS focada em furtividade, com evasão em camadas, entrega em dois estágios e tomada de dispositivos orientada pela acessibilidade.

“Albirioxexibe todas as características centrais da ModernFraude no Dispositivo (ODF)malware, incluindo controle remoto baseado em VNC, automação orientada por acessibilidade, sobreposições direcionadas e coleta dinâmica de credenciais. Essas capacidades permitem que atacantes contornem os mecanismos tradicionais de autenticação e detecção de fraudes ao operar diretamente dentro da sessão legítima da vítima.” conclui o relatório. “Em conclusão, Albiriox representa uma ameaça em rápida evolução que exemplifica a mudança mais ampla para malwares móveis focados em ODF.”

Me siga no Twitter:@securityaffairseFacebookeMastodonte

(SecurityAffairs–hacking, malware)