Uma sofisticada campanha de phishing está atualmente explorando uma ilusão tipográfica sutil para enganar os usuários e fazê-los entregar credenciais de login confidenciais.

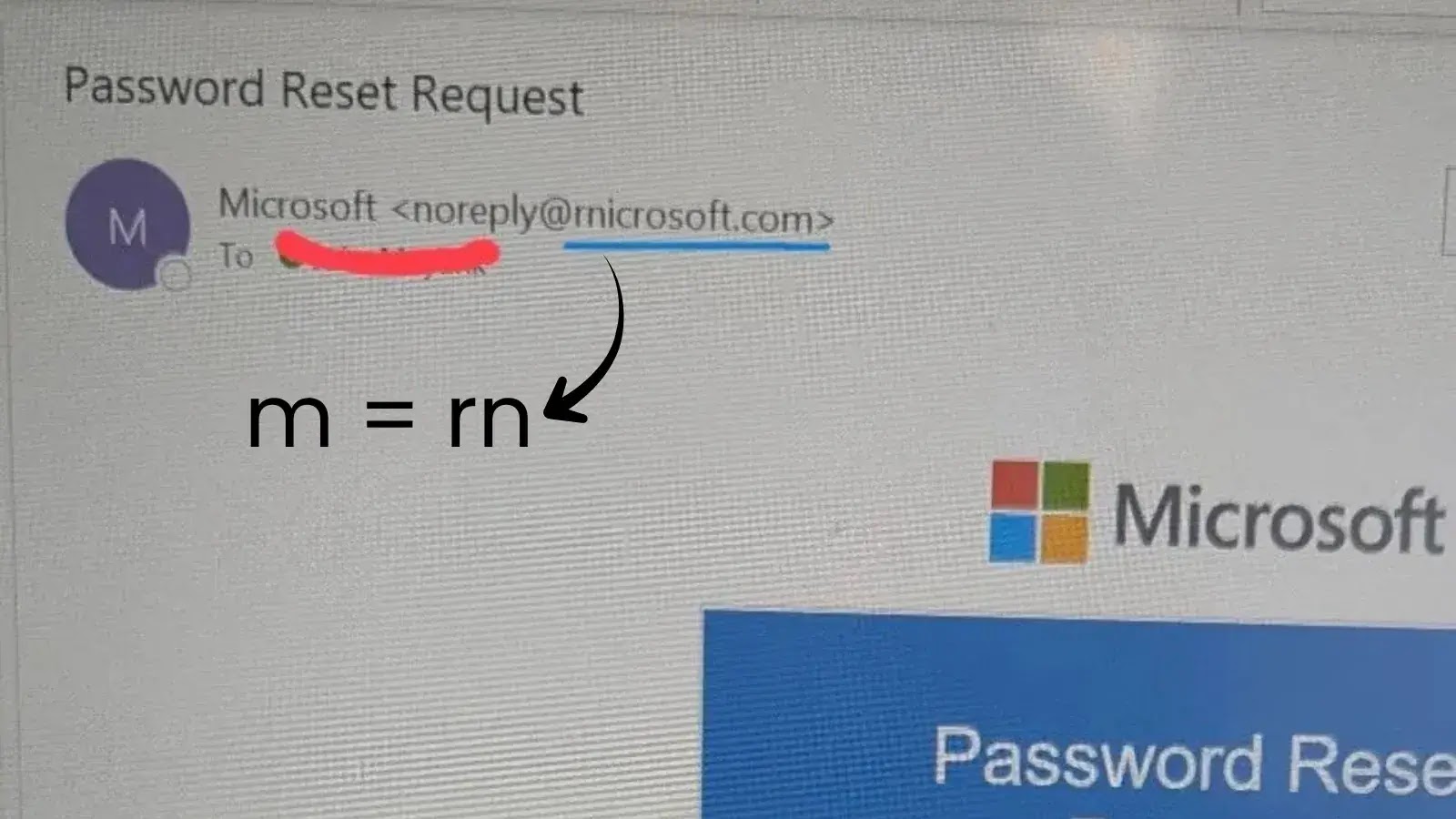

Os cibercriminosos registraram o domínio “rnicrosoft.com”, substituindo estrategicamente a letra ‘m’ pela combinação de letras ‘r’ e ‘n’ para criar uma réplica visual quase perfeita do domínio legítimo da Microsoft.

Essa tática enganosa funciona porque os navegadores modernos e os clientes de e-mail processam as fontes de maneira diferente. Quando ‘r’ e ‘n’ aparecem adjacentes um ao outro, o kerning entre essas letras geralmente imita a aparência da letra ‘m’.

A tendência natural do cérebro humano de corrigir automaticamente erros de texto torna esse engano visual particularmente eficaz, especialmente quando os usuários estão digitalizando e-mails ou visualizar conteúdo em dispositivos móveis.

Harley Sugarman, CEO da Anagram, destacou recentemente esse vetor de ataque específico, observando que e-mails fraudulentos geralmente refletem o logotipo oficial da Microsoft, o layout e o tom da correspondência legítima.

Esse nível de sofisticação aumenta a probabilidade de usuários desavisados interagirem com o conteúdo malicioso.

Decepção visual para roubar logins

De acordo com Notícias sobre segurança cibernéticaa potência deste ataque reside na sua notável sutileza. Em monitores de desktop de alta resolução, observadores mais exigentes podem notar a irregularidade, mas a maioria dos usuários não perceberá.

Os dispositivos móveis ampliam significativamente o risco, pois as limitações de espaço na tela fazem com que as barras de endereço trunquem URLs completos, ocultando totalmente o domínio malicioso.

Quando os usuários acreditam que estão se comunicando com uma entidade confiável, eles se tornam muito mais suscetíveis a clicar em links maliciosos ou baixar anexos armados.

Os invasores aproveitam essa técnica para facilitar phishing de credenciaisgolpes de faturas de fornecedores e campanhas internas de falsificação de identidade de RH.

Os riscos são altos, pois credenciais comprometidas podem levar a acesso não autorizado, roubo de dados e maior infiltração na rede.

A troca ‘rn’ representa apenas uma das muitas variações do kit de ferramentas do invasor. Outras táticas comuns incluem substituir a letra ‘o’ pelo número ‘0’ (criando “micros0ft.com”) ou adicionar hífens a nomes de marcas legítimos (como “microsoft-support.com”).

Algumas campanhas até usam domínios alternativos de nível superior, como “microsoft.co” em vez de “microsoft.com”.

A defesa contra esses ataques de homoglifos e typosquatting requer uma mudança fundamental no comportamento do usuário.

Os especialistas em segurança recomendam fortemente que os usuários expandam o endereço completo do remetente antes de interagir com qualquer email não solicitado.

Um simples passar o mouse sobre os hiperlinks revela o URL de destino real, enquanto manter os links pressionados em dispositivos móveis expõe o engano antes que uma conexão seja estabelecida.

A análise dos cabeçalhos de e-mail, especialmente o campo “Responder para”, pode revelar se os golpistas estão encaminhando as respostas para caixas de entrada externas e não controladas.

Em cenários que envolvem solicitações inesperadas de redefinição de senha, a abordagem mais segura é ignorar totalmente o link do e-mail e navegar diretamente para o serviço oficial por meio de uma nova guia do navegador.

As organizações devem investir na educação dos utilizadores e em exercícios de simulação para combater eficazmente esta ameaça.

Exercícios regulares de phishing que incluem estes erro de digitação as variações ajudam as equipes a reconhecer e resistir ao impulso reflexivo de clicar em notificações de aparência familiar.

O treinamento de conscientização em segurança continua sendo a defesa mais confiável contra esses ataques de engenharia social cuidadosamente elaborados.

Siga-nos emGoogle Notícias,LinkedIneXpara obter atualizações instantâneas e definir GBH como fonte preferencial em Google.