Pesquisadores de segurança do K7 Labs descobriram uma sofisticada campanha de phishing direcionada a usuários brasileiros que explora o WhatsApp Web para distribuir malware e roubar informações financeiras confidenciais.

O ataque utiliza scripts de automação de código aberto do WhatsApp combinados com trojans bancários, espalhando-se silenciosamente pelos contatos das vítimas enquanto coleta logs, credenciais e dados pessoais.

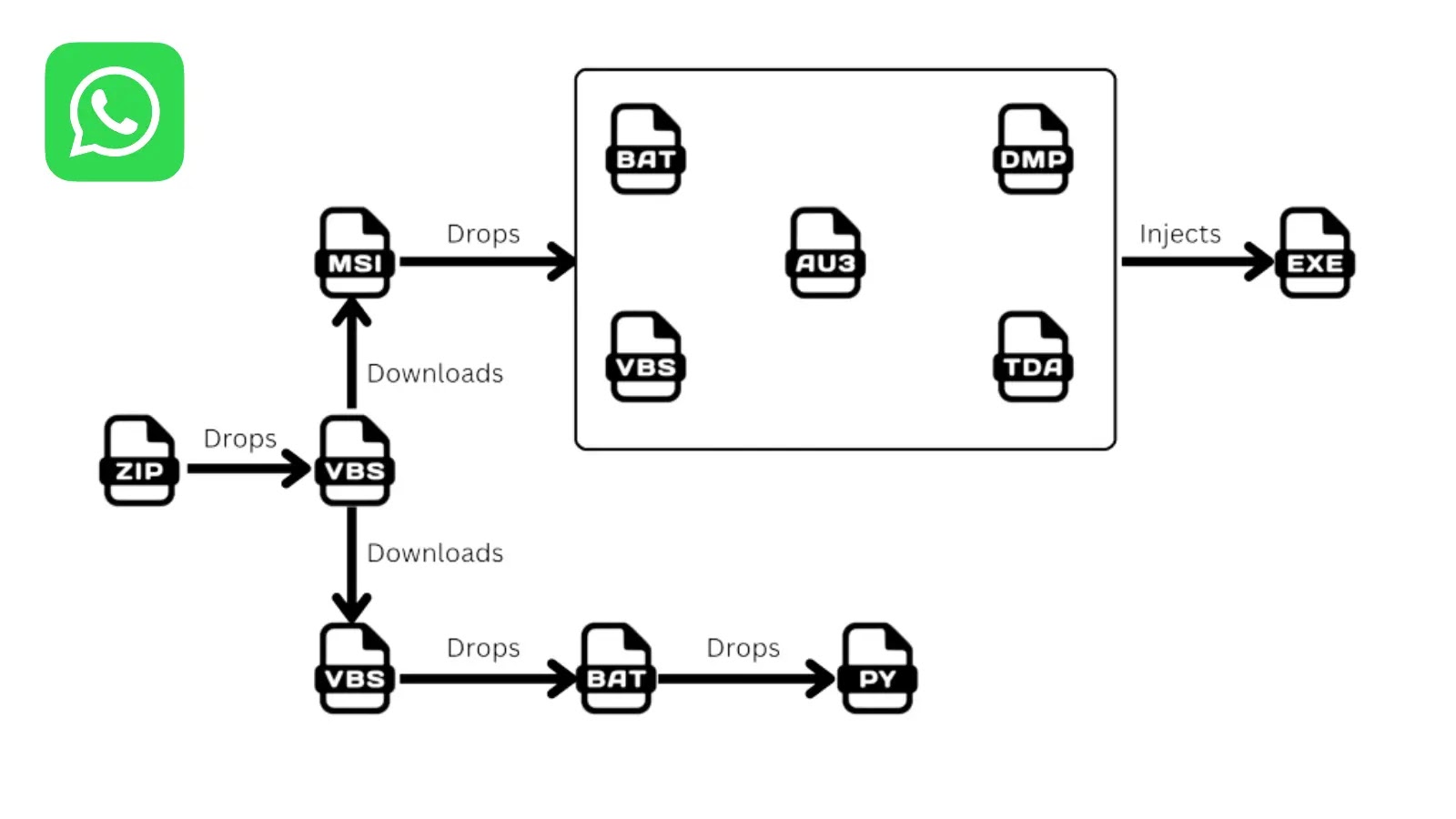

A campanha, identificado como parte das variantes de malware Water-Saci, começa inofensivamente com um e-mail de phishing contendo um arquivo ZIP com um script VBS malicioso.

A carga útil inicial usa codificação charcode e XOR para evitar a detecção antivírus baseada em assinatura, mascarando sua funcionalidade real das soluções de segurança.

Uma vez executado, o script baixa e instala ferramentas legítimas Python, ChromeDriver e Selenium webdriver usadas para automatizar o WhatsApp Web.

O recurso mais insidioso do malware é a capacidade de sequestrar sessões do WhatsApp sem exigir autenticação por código QR.

O script Python (whats.py) enumera perfis de navegador do Chrome, Firefox e Edge, extraindo artefatos de sessão, incluindo cookies, armazenamento local e arquivos IndexedDB.

Ao aproveitar esses tokens de sessão roubados, o malware inicia um navegador com os dados autenticados da vítima. WhatsApp Web sessão já ativa, ignorando completamente a verificação de login.

Uma vez autenticado, o malware injeta JavaScript malicioso no WhatsApp Web para acessar APIs internas.

Usando funções como WPP.contact.list() e WPP.chat.sendFileMessage(), ele coleta metodicamente a lista de contatos da vítima, filtra grupos e empresas e envia mensagens de saudação seguidas pela carga maliciosa.

O script descarta um script .bat que baixa e instala Python.zip, ChromeDriver.exe ePIPpara baixar o webdriver do Selenium e executar um script Pythonwhats.py.

O anexo é transferido inteiramente na memória como uma string codificada em Base64, nunca tocando no disco, uma técnica projetada para evitar a detecção de antivírus.

Este mecanismo de distribuição baseado em confiança é particularmente eficaz porque os destinatários veem mensagens provenientes de contactos conhecidos, aumentando drasticamente a probabilidade de executarem o anexo.

Trojan bancário e reconhecimento de sistema

Paralelamente à propagação do WhatsApp, um Instalador MSI implanta um script AutoIt que monitora janelas ativas para aplicativos bancários brasileiros, exchanges de criptomoedas e plataformas financeiras.

Quando uma instituição visada é detectada, o script descriptografa e descompacta uma carga armazenada em arquivos criptografados .tda e .dmp, carregando o trojan bancário inteiramente na memória usando técnicas de injeção reflexiva.

Para cada contato validado, ele envia uma mensagem de saudação, depois o arquivo de carga útil e a mensagem final: (1)sendTextMessage(número, saudação), (2)sendFileMessage(número, inMemoryFile), (3)sendTextMessage(número, fechamento).

Antes de executar o trojan, o malware realiza um extenso reconhecimento do sistema, consultando o WMI para identificar produtos antivírus instalados, incluindo Windows DefenderMcAfee, ESET, Kaspersky e outros.

Ele coleta nome do computador, informações do sistema operacional, endereços IP externos e locais, aplicativos de segurança instalados e, principalmente, histórico do navegador do Chrome para identificar sites bancários brasileiros visitados.

O trojan bancário visa especificamente mais de 20 instituições financeiras brasileiras e bolsas de criptomoedas, incluindo Banco do Brasil, Bradesco, Itaú, Santander, Binance e Coinbase.

Recomendações

As informações do sistema e os contatos coletados são filtrados para sistemas controlados pelo invasor. Servidores PHP por meio de solicitações HTTP POST formatadas em JSON, permitindo rastreamento de campanha em tempo real e atualizações de configuração.

Este ataque em vários estágios demonstra como os cibercriminosos combinam engenharia social com automação sofisticada e malware residente na memória para contornar as defesas tradicionais.

A dependência do ataque na distribuição confiável de contatos o torna particularmente perigoso.

Organizações e indivíduos devem implementar soluções de segurança que detectem comportamento anômalo do WhatsApp, monitorem acessos não autorizados a sessões e bloqueiem a execução de arquivos suspeitos em plataformas de comunicação.

Os funcionários devem verificar anexos de arquivos inesperados diretamente com os contatos por meio de canais de comunicação alternativos antes de abrir qualquer arquivo, independentemente da aparente legitimidade do remetente.

Siga-nos emGoogle Notícias,LinkedIneXpara obter atualizações instantâneas e definir GBH como fonte preferencial emGoogle.