O malware botnet RondoDox agora está explorando uma falha crítica de execução remota de código (RCE) na Plataforma XWiki, rastreada como CVE-2025-24893.

Em 30 de outubro, a Agência de Cibersegurança e Segurança da Informação dos EUA (CISA) marcou a falha como Ativamente explorado.

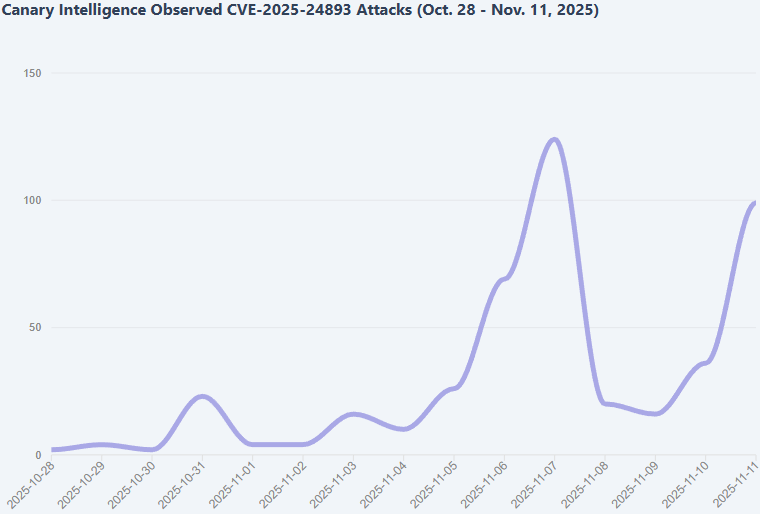

Agora, um relatório da empresa de inteligência de vulnerabilidades VulnCheck observa que o CVE-2025-24893 está sendo aproveitado em ataques por múltiplos agentes de ameaça, incluindo operadores de botnets como RondoDox e mineradores de criptomoedas.

documentado pela primeira vez pela Fortinet em julho de 2025 como uma ameaça emergente. No início de outubro, Trend Micro alertou sobre o crescimento exponencial da RondoDox, com variantes recentes mirando em pelo menos 30 dispositivos por meio de 56 vulnerabilidades conhecidas, algumas delas divulgadas em competições de hacking Pwn2Own.

documentado pela primeira vez pela Fortinet em julho de 2025 como uma ameaça emergente. No início de outubro, Trend Micro alertou sobre o crescimento exponencial da RondoDox, com variantes recentes mirando em pelo menos 30 dispositivos por meio de 56 vulnerabilidades conhecidas, algumas delas divulgadas em competições de hacking Pwn2Own.

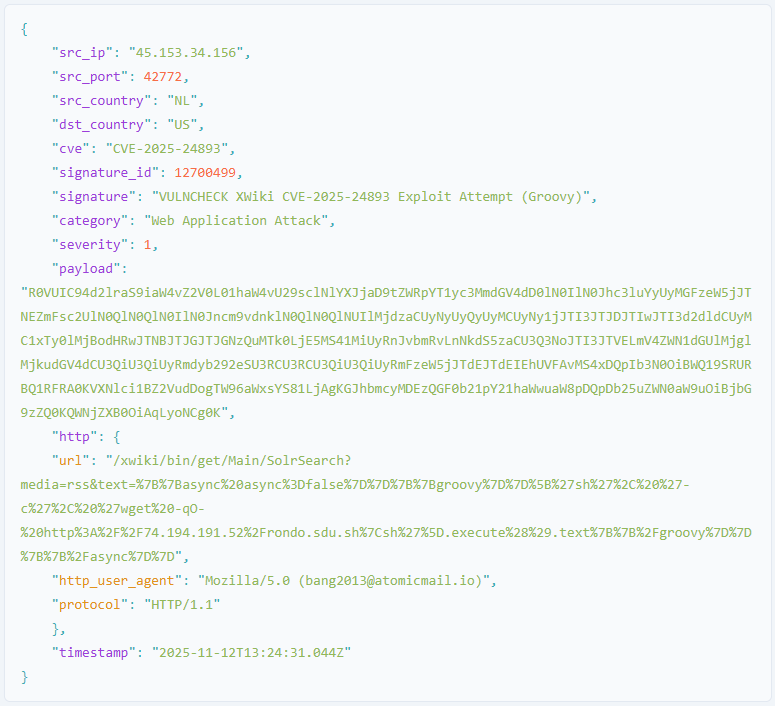

A partir de 3 de novembro, a VulnCheck observou a exploração do RondoDox CVE-2025-24893 por meio de uma solicitação HTTP GET especialmente elaborada que injetava código Groovy codificado em base64 através do endpoint XWiki SolrSearch, fazendo com que o servidor baixasse e executasse uma carga útil remota de shell.

O script baixado (rondo..sh) é um download de primeira fase que recupera e executa a carga principal do RondoDox.

observaram ataques adicionais envolvendo implantações de mineradores de criptomoedas em 7 de novembro, além de tentativas de estabelecer uma shell reversa bash ocorreram em 31 de outubro e 11 de novembro.

observaram ataques adicionais envolvendo implantações de mineradores de criptomoedas em 7 de novembro, além de tentativas de estabelecer uma shell reversa bash ocorreram em 31 de outubro e 11 de novembro.

O VulnCheck também registrou varreduras amplas usando Nuclei, enviando cargas úteis que tentam executar cat /etc/passwd via injeção Groovy no endpoint XWiki SolrSearch, além de sondagem baseada em OAST.

Bill Toulas

Bill Toulas é um redator de tecnologia e repórter de notícias de segurança da informação com mais de uma década de experiência trabalhando em diversas publicações online, cobrindo código aberto, Linux, malware, incidentes de violação de dados e invasões.