Os ataques Kerberoasting continuam sendo uma dor de cabeça duradoura para os profissionais de TI, permitindo que os hackers aumentem privilégios e alcancem os níveis mais altos do seu ambiente do Active Directory (AD). Mas, ao aplicar senhas robustas, criptografia e políticas de segurança cibernética, você pode interromper os criminosos antes mesmo que eles comecem.

O termo Kerberoasting refere-se a ‘Kerberos’, o protocolo de autenticação que o AD da Microsoft usa para verificar a identidade de computadores ou usuários que solicitam acesso a recursos específicos.

O poder do ataque reside em sua natureza escalada. Um cibercriminoso pode começar explorando qualquer conta de usuário padrão do Windows no AD, acessada por meio do Lista usual de técnicas criminais: malware, phishing, etc.

No entanto, o objetivo real do invasor é direcionar ‘contas de serviço’, identificáveis por seu SPN (Nome da Entidade de Serviço). Esses são os tipos de contas que executam serviços do Windows e normalmente não são usados por usuários comuns.

Contas de serviço são atraentes para hackers porque geralmente contêm permissões de alto nível entre serviços e, em alguns casos, até mesmo acesso de administrador de domínio.

Como funciona o Kerberoasting no Active Directory

Então, como um invasor pula de uma conta de usuário normal para uma conta de serviço? O perigo está no mecanismo de concessão de tíquetes do sistema dentro do Kerberos.

O protocolo Kerberos transmite o estado de autenticação do usuário em uma mensagem chamada ‘tíquete de serviço’. Qualquer usuário com uma conta do AD pode solicitar tíquetes para qualquer conta de serviço no AD do serviço de concessão de tíquetes (TGS). Isso significa que, usando a conta de usuário normal sob seu controle, um invasor pode solicitar um tíquete de serviço vinculado a um SPN.

Os hackers podem identificar essas contas com bastante facilidade usando ferramentas gratuitas e de código aberto, como o GetUserSPNs.py da SecureAuth Corporation ou o Rubeus do Ghost Pack. Essas ferramentas também podem solicitar automaticamente um tíquete válido associado a essas contas de serviço.

Cada tíquete é criptografado com o hash da senha da conta de destino: a senha vinculada ao SPN. O invasor coloca o tíquete offline e usa Técnicas de força bruta para quebrar o hash de senha quando quiserem, permitindo que eles assumam a conta de serviço e todo o seu acesso associado, com a capacidade de escalar a partir daí.

Prioridades de senha para maior segurança

Nada disso seria possível se as contas estivessem devidamente protegidas: mesmo que o hacker colocasse as mãos em um ticket e o tirasse do ar, o Níveis mais altos de criptografia e Complexidade da senha frustraria seus esforços para quebrar o hash do bilhete.

Um primeiro passo óbvio, então, é auditar as senhas que você usa, garantindo que elas sejam adequadas ao propósito em um mundo de Kerberoasting.

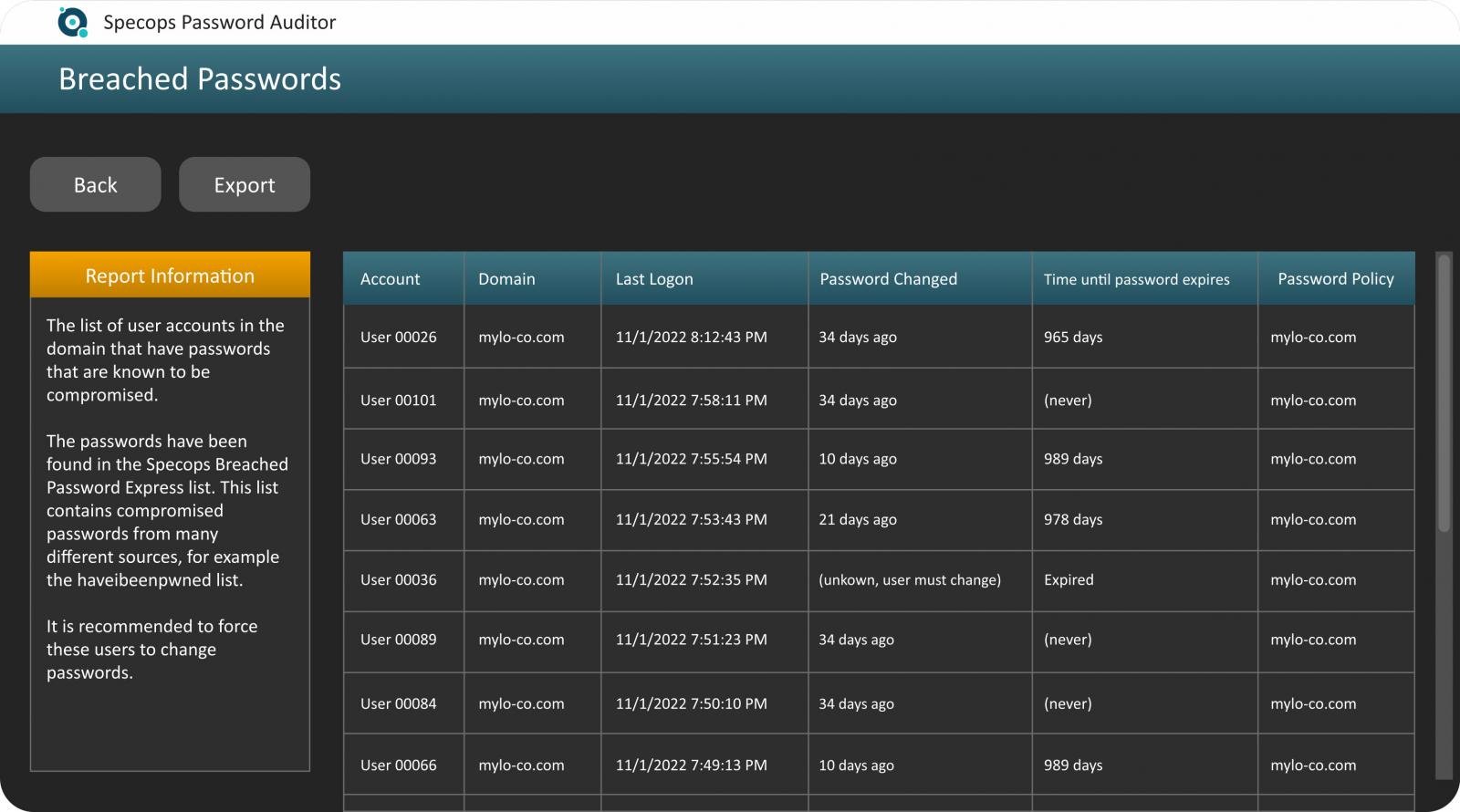

Ferramentas como Auditor de senhas Specops pode desempenhar um papel fundamental aqui, verificando seu AD em busca de vulnerabilidades relacionadas a senhas. Isso funciona em três níveis principais:

- Auditar contas do AD: verifique as contas de usuário em relação a 1 bilhão de senhas vulneráveis, verifique se senhas fracas que podem ser direcionadas por invasores e auditar seu domínio em busca de contas privilegiadas obsoletas ou inativas.

- Analise o risco com relatórios de senha: certifique-se de que suas políticas orientem os usuários a criar senhas seguras. Identifique contas com senhas expiradas, idênticas ou em branco e meça a eficácia de suas políticas contra ataques de força bruta.

- Alinhe as políticas de senha com os padrões de conformidade: compare suas Políticas de senha contra os melhores padrões e verificar se você está em conformidade com os regulamentos de segurança cibernética e privacidade.

Por que Kerberoasting é difícil de detectar

Vimos como é simples para criminosos inteligentes aumentar seus privilégios explorando a arquitetura do AD. Mas há outro problema: Kerberoasting pode ser difícil de detectar, mesmo quando está em andamento.

Primeiro, os esforços dos hackers para quebrar o tíquete ocorrem offline, tornando-os indetectáveis. Mas fica pior: esses ataques não precisam de malware para operar, portanto, não podem ser detectados por soluções tradicionais, como ferramentas antivírus.

E como o invasor começa assumindo o controle de uma conta legítima, ele pode evitar soluções de detecção de segurança cibernética, porque elas geralmente não são projetadas para monitorar o comportamento de usuários aprovados.

Então, o que pode ser feito para defender suas contas contra Kerberoasting? Existem muitas opções para reduzir o risco, mas aqui estão algumas prioridades importantes.

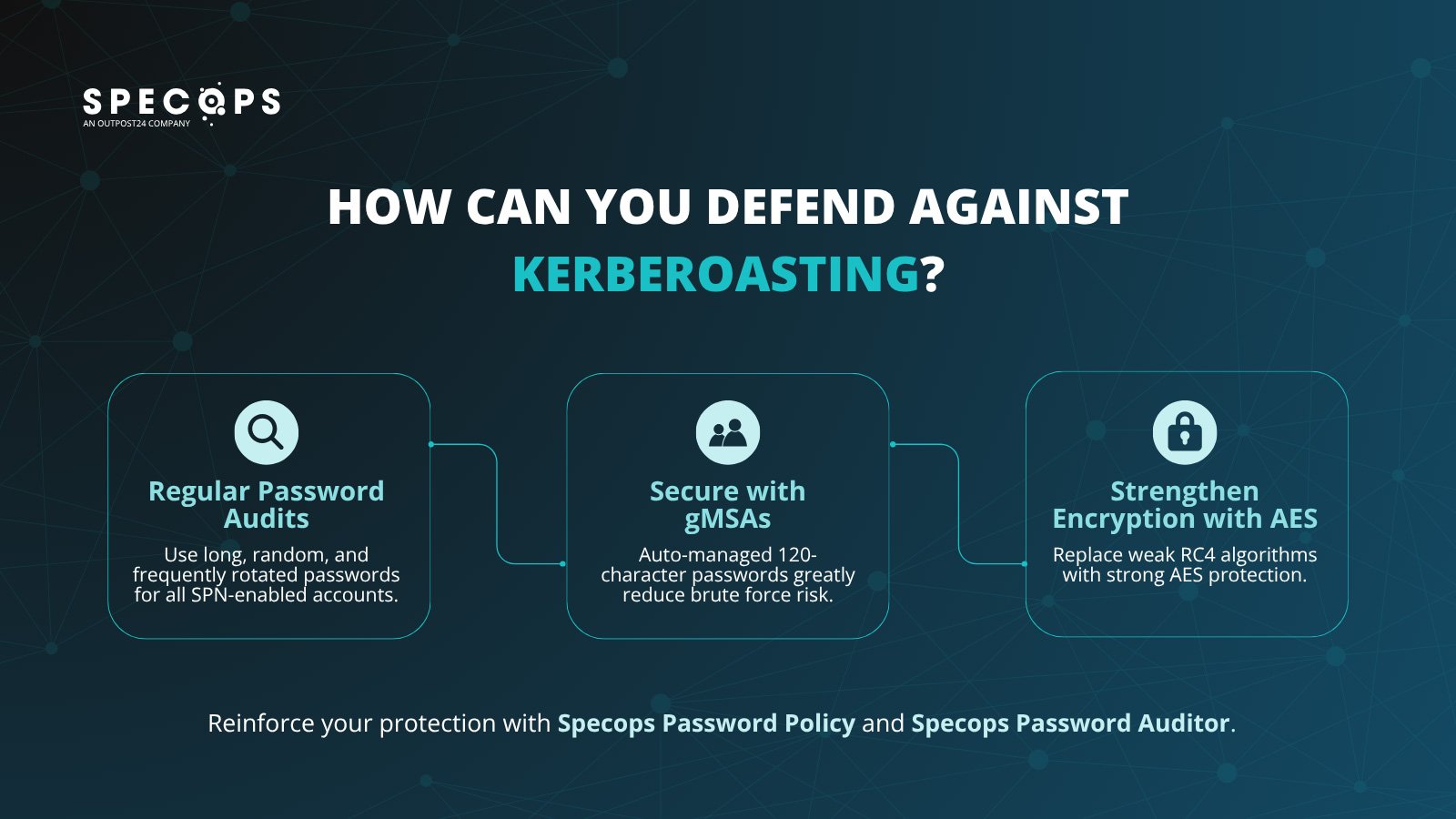

Auditar todas as senhas de contas de domínio regularmente

Como vimos, as senhas são os elos mais fracos. Cada conta habilitada para SPN deve ser protegida com contas não reutilizáveis, aleatórias e senhas longas de pelo menos 25 caracteres. Você também deve garantir que essas senhas sejam alternadas regularmente.

Usar gMSAs (contas de serviço gerenciado de grupo)

Este é um tipo de conta do AD que permite que vários serviços ou servidores usem a mesma conta, fornecendo manipulação simplificada de SPN e gerenciamento automático de senhas. Como observa a Microsoft, as senhas para gMSAs têm “120 caracteres, são complexas e geradas aleatoriamente, tornando-as altamente resistentes a ataques cibernéticos de força bruta usando métodos atualmente conhecidos”.

Opte pela criptografia AES

Nem todas as contas de serviço são iguais em seu risco potencial para hackers. Os alvos mais fracos são aqueles que usam algoritmos de criptografia frágeis, com o RC4 sendo uma preocupação particular. Contas que usam criptografia AES são muito mais difíceis para os criminosos quebrarem.

Próximas etapas para proteger contas de serviço

Kerberoasting é uma ameaça significativa, mas os perigos podem ser resolvidos. A primeira etapa é realizar uma auditoria de todas as contas de usuário com SPNs. Se você achar que algumas contas não precisam de SPNs, basta removê-las. Se você deseja executar uma verificação somente leitura do seu Active Directory hoje, baixe nossa ferramenta de auditoria gratuita: Auditor de senhas Specops.

Em um nível mais amplo, aplique políticas de senha robustas e higiene de segurança cibernética em toda a sua organização. Lembre-se de que o Kerberoasting começa atacando uma conta de usuário normal, portanto, certifique-se de que todos usem senhas longas e complexas que são alternadas regularmente. Melhor ainda, busque um Política de autenticação multifatore garantir que os funcionários estejam cientes dos perigos de malware e phishing.

Os cibercriminosos exploram ferramentas facilmente acessíveis para perseguir seus ataques. No entanto, a tecnologia também está do seu lado. Por exemplo A Política de Senhas Specops foi projetada para bloquear continuamente mais de 4 bilhões de senhas comprometidas exclusivas, verificando esses possíveis problemas e descobrindo senhas violadas diariamente.

Com essas defesas, você pode garantir que o Kerberoasting falhe desde o início e proteger suas contas de serviço vitais contra exploração.

Agende uma demonstração ao vivo da Política de Senhas Specops hoje.

Patrocinado e escrito por Specops Software.