O malware GlassWorm ressurgiu no registro Open VSX

O malware GlassWorm ressurge no Open VSX e no GitHub, infectando extensões do VS Code semanas após sua remoção do mercado oficial.

O malware GlassWorm ressurgiu no registro Open VSX e apareceu recentemente nos repositórios do GitHub, infectando mais três extensões do VS Code apenas algumas semanas após sua remoção do mercado oficial, alertam os pesquisadores da Koi Security.

Em meados de outubro, hackers Espalhar malware por meio de cerca de uma dúzia de extensões infectadas para roubar credenciais NPM, GitHub e Git. O malware também tem como alvo 49 extensões de criptomoeda. Segurança Koi reportado cerca de 35.000 downloads e alertou que o malware poderia se espalhar ainda mais infectando outras extensões e pacotes em sistemas comprometidos.

Os pesquisadores da Koi agora relatam que mais três extensões do VS Code foram infectadas em 6 de novembro, totalizando aproximadamente 10.000 downloads:

- dev orientado por ai.dev orientado por ai(3.300 downloads)

- adhamu.history-in-sublime-merge(4.000 downloads)

- yasuyuky.transiente-emacs(2.400 downloads)

Os agentes de ameaças usaram uma transação de blockchain Solana para atualizar os endereços C2, enquanto o servidor de exfiltração permaneceu o mesmo.

“detectamos uma nova onda de infecções por GlassWorm. Mais três extensões comprometidas. Uma nova transação blockchain Solana fornecendo novos endpoints C2. Mesma infraestrutura de invasores, ainda totalmente operacional.” lê o relatório de Koi.

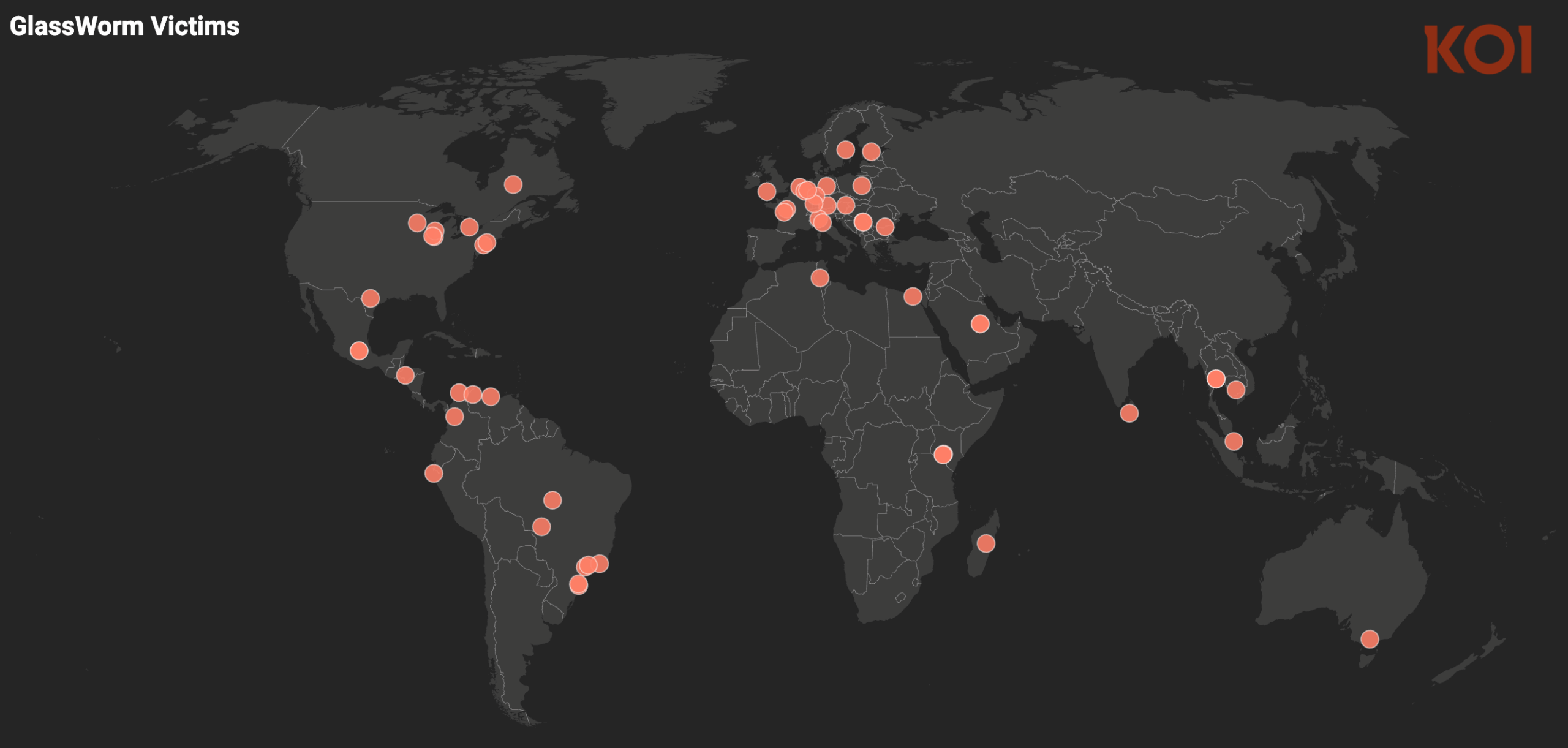

Os pesquisadores violaram o servidor do invasor, descobrindo vítimas em todo o mundo, incluindo uma grande entidade governamental do Oriente Médio. O GlassWorm agora ameaça a infraestrutura crítica, espalhando-se pelo ecossistema de desenvolvedores e saltando do OpenVSX para o GitHub usando commits gerados por IA para ocultar suas cargas maliciosas.

Koi relata que os invasores roubaram as credenciais das vítimas, provavelmente usando seus dispositivos como infraestrutura de proxy. Os dados do keylogger mostram um ator de língua russa usando o RedExt C&C, várias exchanges de criptomoedas e plataformas de mensagens.

Todas as três extensões OpenVSX usam malware Unicode invisível que é executado como JavaScript enquanto aparece em branco nos editores. Koi notificou a aplicação da lei, mas a campanha provavelmente afeta muito mais do que identificado.

Em 31 de outubro de 2025, a Aikido Security descobriu que o GlassWorm se espalhou para o GitHub, ocultando malware Unicode invisível em commits gerados por IA que pareciam legítimos.

As cargas úteis, entregues por meio do mesmo método blockchain Solana, confirmam que é o GlassWorm. Usando credenciais roubadas do GitHub, os invasores enviaram commits maliciosos para novos repositórios, provando a natureza de autopropagação do worm.

“O GlassWorm demonstra por que a visibilidade e a governança em toda a cadeia de suprimentos de software não são mais opcionais. Quando o malware pode ser literalmente invisível, quando os worms podem se autopropagar por meio de credenciais roubadas, quando a infraestrutura de ataque não pode ser derrubada – as ferramentas de segurança tradicionais não são suficientes”, conclui o relatório.

Siga-me no Twitter:@securityaffairseLinkedineMastodonte

(Assuntos de Segurança–hacking,OpenVSX)