Nove pacotes NuGet interrompem bancos de dados e sistemas industriais com cargas úteis atrasadas

Nove pacotes NuGet por “shanhai666” podem implantar cargas atrasadas para interromper bancos de dados e sistemas industriais.

A equipe de pesquisa de ameaças do Socket descobriu nove pacotes NuGet maliciosos, publicados entre 2023 e 2024 por “Shanhai666“, que pode implantar cargas úteis com atraso de tempo para interromper bancos de dados e sistemas de controle industrial. Programados para serem acionados em agosto de 2027 e novembro de 2028, os pacotes foram baixados 9.488 vezes, de acordo com a empresa de segurança da cadeia de suprimentos Socket.

Segundo os pesquisadores,Sharp7Extend é o pacote mais perigoso que tem como alvo PLCs industriais com mecanismos de sabotagem duplos.

“O pacote mais perigoso,Sharp7Extend, tem como alvo PLCs industriais com mecanismos de sabotagem duplos: término aleatório imediato do processo e falhas de gravação silenciosa que começam 30 a 90 minutos após a instalação, afetando sistemas críticos de segurança em ambientes de fabricação.” lê o relatório publicado pela Socket.

O Socket compartilhou suas descobertas com o NuGet em 5 de novembro de 2025; A plataforma confirmou uma investigação e esforços de remoção.

Quase todos os pacotes maliciosos (99%) contêm código totalmente funcional que funciona conforme anunciado.

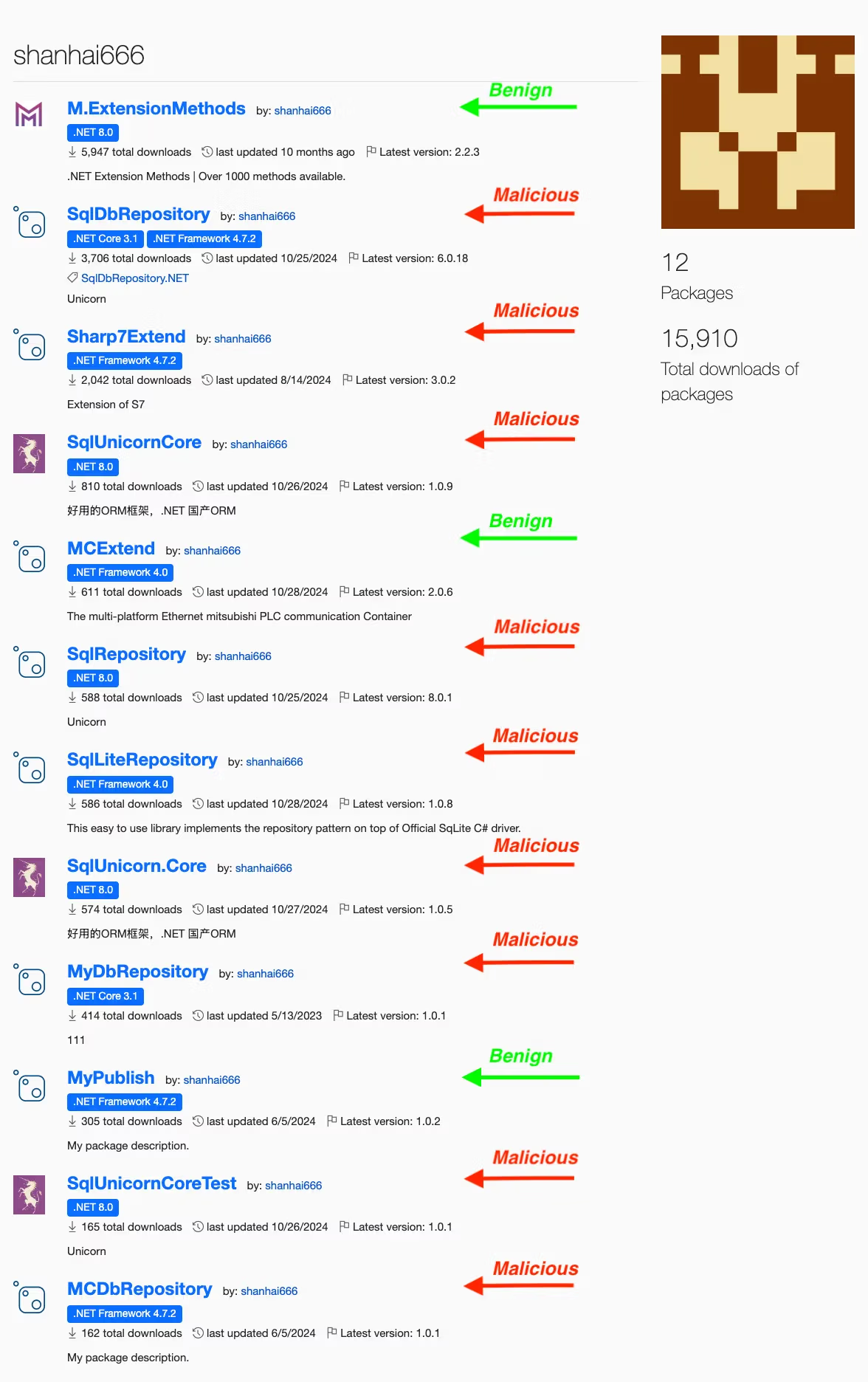

Abaixo está a lista de pacotes maliciosos:

SqlUnicorn.CoreSqlDbRepositorySqlLiteRepositorySqlUnicornCoreTestSqlUnicornCoreSqlRepositoryMyDbRepositoryMCDbRepositorySharp7Extend

Pacotes maliciosos têm como alvo SQL Server, PostgreSQL, SQLite e PLCs industriais por meio de um typosquat chamado Sharp7Extend, que agrupa a biblioteca Sharp7 genuína com malware oculto para evitar a detecção. O scanner de IA do soquete sinalizou Sharp7Extend. O malware arma métodos de extensão C# (. Executivo e . BeginTran) para interceptar operações, verificar datas de gatilho codificadas ou criptografadas e, uma vez que os gatilhos passam, encerra probabilisticamente os processos com 20% de chance. Os gatilhos são escalonados: um build do SQL Server é ativado em 8 de agosto de 2027; outras compilações de banco de dados são ativadas em 29 de novembro de 2028; O Sharp7Extend é ativado imediatamente e é executado até 6 de junho de 2028, maximizando a furtividade e o impacto potencial.

“Os pacotes maliciosos visam estrategicamente todos os três principais provedores de banco de dados usados em aplicativos .NET (SQL Server, PostgreSQL, SQLite), além de sistemas de controle industrial por meio do pacote Sharp7Extend.” continua o relatório. “O pacote Sharp7Extend visa especificamente os usuários da biblioteca legítima Sharp7, uma implementação .NET popular para comunicação com PLCs (Controladores Lógicos Programáveis) Siemens S7. Ao anexar “Estender” ao nome confiável do Sharp7, o agente da ameaça explora os desenvolvedores que procuram extensões ou aprimoramentos do Sharp7. Essa técnica de typosquatting aumenta a probabilidade de instalação acidental em ambientes de automação industrial e manufatura onde o Sharp7 é comumente implantado.”

Foram encontrados pacotes NuGet maliciosos que sabotam secretamente bancos de dados e sistemas de controle industrial. Eles funcionam adicionando métodos C# ocultos (.Exec() para bancos de dados e .BeginTran() para PLCs) que podem travar aplicativos aleatoriamente. Alguns gatilhos são definidos para datas futuras (2027–2028), enquanto um pacote, Sharp7Extend, começa a causar problemas imediatamente e continua até junho de 2028.

O Sharp7Extend também corrompe silenciosamente os dados: após um período de carência inicial de 30 a 90 minutos, 80% das operações de gravação falham sem nenhuma mensagem de erro, afetando atuadores, pontos de ajuste, sistemas de segurança e controles de produção. Combinados, esses dois mecanismos causam travamentos aleatórios e corrupção de dados ocultos, dificultando muito a detecção do ataque.

Os pesquisadores notaram que todos os pacotes usam o pseudônimo shanhai666, mas os metadados variam para ocultar as conexões. Comentários em chinês e assinaturas malformadas sugerem uma origem chinesa e evasão deliberada da detecção de segurança.

A identidade do invasor permanece desconhecida, mas a análise do código e o pseudônimo “shanhai666” sugerem que o agente da ameaça pode ser de origem chinesa.

“Esta campanha demonstra técnicas sofisticadas raramente combinadas em ataques à cadeia de suprimentos NuGet”, conclui o relatório. “O intervalo de tempo entre a instalação e a ativação, de até três anos para pacotes de banco de dados, 30 a 90 minutos para a sabotagem de gravação do Sharp7Extend, imediato para o encerramento do processo do Sharp7Extend, torna a atribuição quase impossível. Os desenvolvedores que instalaram pacotes em 2024 terão mudado para outros projetos ou empresas em 2027-2028, quando o malware do banco de dados for acionado e a execução probabilística de 20% disfarçar ataques sistemáticos como falhas aleatórias ou falhas de hardware.”

Siga-me no Twitter:@securityaffairseLinkedineMastodonte

(Assuntos de Segurança–hacking,malware)