Os agentes de ameaças estão visando uma vulnerabilidade crítica no tema JobMonster WordPress que permite o sequestro de contas de administrador sob certas condições.

A atividade maliciosa foi detectada pela Wordfence, uma empresa de segurança do WordPress, depois de bloquear várias tentativas de exploração contra seus clientes nas últimas 24 horas.

JobMonster, criado pela NooThemes, é um tema WordPress premium usado por sites de listagem de empregos, portais de recrutamento/contratação, ferramentas de busca de candidatos, etc. O tema acabou 5.500 vendas na Envato.

lê a descrição da falha.

lê a descrição da falha.

“Isso possibilita que invasores não autenticados ignorem a autenticação padrão e acessem contas de usuários administrativos.”

Para explorar o CVE-2025-5397, o login social precisa ser habilitado em sites que usam o tema; caso contrário, não há impacto.

O login social é um recurso que permite que os usuários façam login em um site usando suas contas de mídia social existentes, como “Entrar com o Google”, “Fazer login com o Facebook” e “Continuar com o LinkedIn”.

O JobMonster confia nos dados de login externos sem verificá-los adequadamente, permitindo que os invasores falsifiquem o acesso de administrador sem manter credenciais válidas.

Normalmente, um invasor também precisaria saber o nome de usuário ou o e-mail da conta do administrador de destino.

O CVE-2025-5397 foi corrigido na versão 4.8.2 do JobMonster, atualmente a mais recente, portanto, os usuários são aconselhados a mudar para a versão corrigida imediatamente.

Se uma ação urgente for impossível, considere a mitigação da desativação da função de login social nos sites afetados.

Também é aconselhável habilitar a autenticação de dois fatores para todas as contas de administrador, alternar credenciais e verificar os logs de acesso em busca de atividades suspeitas.

Os temas do WordPress têm estado no epicentro da atividade maliciosa nos últimos meses.

Na semana passada, o Wordfence relatou sobre atividades maliciosas direcionadas ao Tema premium Freeio aproveitando o CVE-2025-11533, uma falha crítica de escalonamento de privilégios.

No início de outubro, os agentes de ameaças visaram o CVE-2025-5947, um problema crítico de desvio de autenticação no Tema WordPress do Service Finder, permitindo que eles façam login como administradores.

Em julho de 2025, foi relatado que os hackers visaram o Tema WordPress ‘Sozinho’ para obter a execução remota de código e realizar uma aquisição completa do site, com o Wordfence bloqueando mais de 120.000 tentativas no momento.

Os plug-ins e temas do WordPress devem ser atualizados regularmente para garantir que as correções de segurança mais recentes estejam ativas nos sites. O atraso de patches oferece aos agentes de ameaças oportunidades para ataques bem-sucedidos, às vezes um ano inteiro depois.

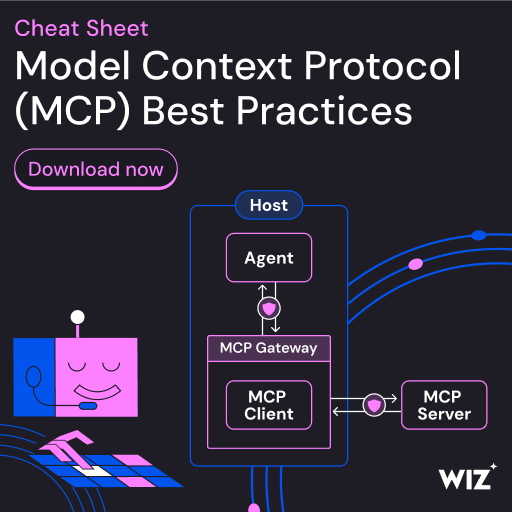

7 práticas recomendadas de segurança para MCP

À medida que o MCP (Model Context Protocol) se torna o padrão para conectar LLMs a ferramentas e dados, as equipes de segurança estão se movendo rapidamente para manter esses novos serviços seguros.

Esta folha de dicas gratuita descreve 7 práticas recomendadas que você pode começar a usar hoje.