SesameOp: Novo backdoor explora a API OpenAI para C2 secreto

A Microsoft encontrou um novo backdoor, o SesameOp, usando a API OpenAI Assistants para comando e controle furtivos em sistemas hackeados.

A Microsoft descobriu um novo backdoor, chamado SesameOp, que abusa da API OpenAI Assistants para comando e controle, permitindo comunicação secreta em sistemas comprometidos.

Os pesquisadores da Microsoft Incident Response – Detection and Response Team (DART) descobriram o backdoor em julho de 2025 enquanto investigavam uma grande invasão em que os invasores permaneceram ocultos por meses. Os hackers usaram injeções maliciosas do .NET AppDomainManager nos utilitários do Visual Studio para manter a persistência e o controle por meio de shells internos da web.

A investigação encontrou shells da Web internos executando comandos de processos maliciosos ocultos em utilitários comprometidos do Visual Studio usando a injeção do .NET AppDomainManager.

O SesameOp aproveitou a API OpenAI Assistants como um canal de comando e controle para espionagem. A Microsoft e a OpenAI investigaram em conjunto, desativando a chave de API maliciosa e confirmando o uso limitado da API. O caso destaca a evolução das táticas dos invasores e o uso indevido de tecnologias emergentes de IA.

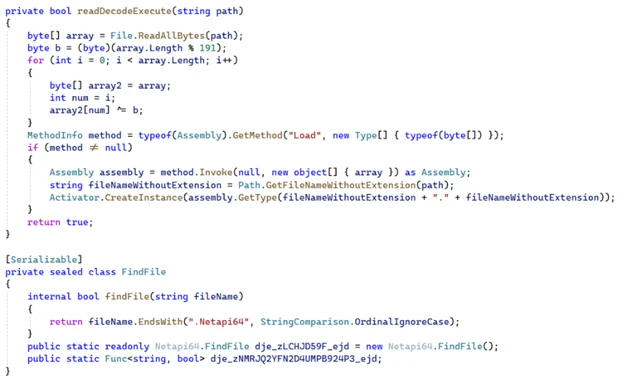

O implante personalizado tem dois componentes: um carregador fortemente ofuscado (Netapi64.dll) e um backdoor .NET (OpenAIAgent.Netapi64).

O carregador decodifica XOR um arquivo . A carga Netapi64 de %TEMP%, cria marcadores e um mutex e injeta a DLL em um host por meio do .NET AppDomainManager. O backdoor lê uma configuração de três partes (||), opcionalmente roteia por meio de um proxy e identifica o host infectado (nome do host Base64).

“A biblioteca de link dinâmico (DLL) é fortemente ofuscada usando Eazfuscator.NET e foi projetada para comunicação furtiva, persistente e segura usando a API OpenAI Assistants. Netapi64.dllé carregado em tempo de execução no executável do host por meio da injeção do .NET AppDomainManager, conforme instruído por um arquivo crafted.config que acompanha o executável do host.” lê o relatório publicado pela Microsoft.

O SesameOp consulta o OpenAI em busca de armazenamentos de vetores e assistentes, usando os campos de descrição dos assistentes como sinalizadores de comando simples (SLEEP, Payload, Result). Para cargas úteis, o backdoor busca mensagens por IDs de thread e mensagem; cada mensagem contém uma chave AES Base64 (criptografada por RSA) e uma carga compactada AES/GZIP. O implante descriptografa, descompacta e analisa a carga em um dicionário e, em seguida, carrega dinamicamente um módulo .NET inserido (por meio de reflexão) e executa comandos por meio de um mecanismo JScript (Eval). Os resultados são compactados, criptografados por AES, encapsulados em RSA, codificados em Base64 e postados de volta no OpenAI como mensagens. O backdoor cria ou atualiza um Assistente e entradas de armazenamento de vetores para sinalizar prontidão.

No geral, o SesameOp combina criptografia em camadas, compactação, carregamento reflexivo e injeção de viver fora da terra para ocultar o tráfego C2 dentro da funcionalidade legítima do OpenAI Assistants e manter o controle furtivo e persistente.

A origem do malware ainda não está clara. A Microsoft compartilhou suas descobertas com a OpenAI, que desativou a chave de API e a conta dos invasores.

Siga-me no Twitter:@securityaffairseLinkedineMastodonte

(Assuntos de Segurança–hacking,SesameOp)